【SOAR】更新公告以及第三方应用漏洞检测(二)-- Alibaba Druid监控面板

0x00 前言

本文中SOAR代指火器中提供的策略集功能,属于无代码扫描器,是一款功能强大的安全检测工具,是安全检测于SOAR(Security Orchestration, Automation and Response)可视化编排结合的一次尝试。

• 更多信息请查看历史文章[1]。

• 使用过程任何的问题和建议可以在Zone的SOAR标签[2]中发帖子进行反馈。有反馈必定会回复,如果长时间没回弟弟把自己的查克拉分给你。(快来挣弟弟的查克拉吧!

0x01 更新

1.新上架策略:

• 云存储桶配置错误

• log.txt文件检测

• Coremail 配置信息 CNVD-2019-16798

• Alibaba druid监控面板

• composer配置文件泄漏

• .git源代码泄漏

• .svn源代码泄漏场景

• 异常信息

• graphql

• package-lock.json泄漏

2.功能相关

• 优化相关性能问题。

• 由于内测版SOAR资源有限,为不影响任务正常运行,对PoC扫描等应用的payload数量进行限制,暂时设为最大为1000。(有师傅上传了17w的字典,弟弟跑不动了....)

3.体验相关:

• URL数据源、POC扫描等应用编辑时的更友好的编辑体验。

• 线索列表页可按项目名称、策略名称、关联目标进行搜索。

• 批量处置线索。

• 日志输出调整为按时间顺序输出。

• 等等

本次更新的策略更多是第三方应用相关的检测,下周会上架参数级别的漏洞检测策略。

0x02 第三方应用检测

本文介绍使用SOAR进行检测最常规的第三方应用检测的方法,此处以检测未授权访问Alibaba Druid监控面板为例。

Druid内置提供了一个StatViewServlet用于展示Druid的统计信息。将Druid的Filter拦截器模块处理的情况可视化的展示在界面上,包括应用信息、数据源、SQL执行、SQL防火墙、Web应用、URL监控、Session监控、Spring监控以及提供可外部调用的JSON API

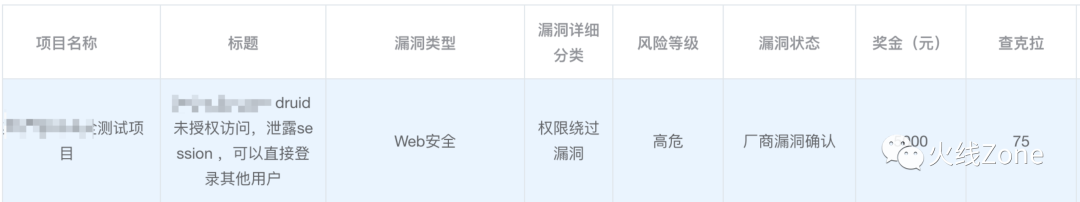

该漏洞的严重程度取决于页面泄漏的信息敏感程度,只要好好利用一下,就能像这位师傅一样:

下面介绍使用SOAR进行自动化检测。本文涉及到的应用为:【开始】、【URL数据源】、【PoC扫描】、【生成线索】、【结束】。

概览

此流程图指明了SOAR扫描器的执行路径。检测思路分两个方向:一是依赖于火器收集的URL数据,若URL数据收集的网页里面已经包含了Druid监控页面,直接按条件进行搜索就可以得到线索;二是有可能火器URL数据没收集到相应的页面,那么我们自己进行构建请求包进行检测。

接下来将对各应用按执行顺序进行一一介绍。

直接搜索

执行路径:开始 #1 -> URL数据源 #9->生成线索 #4->结束 #2

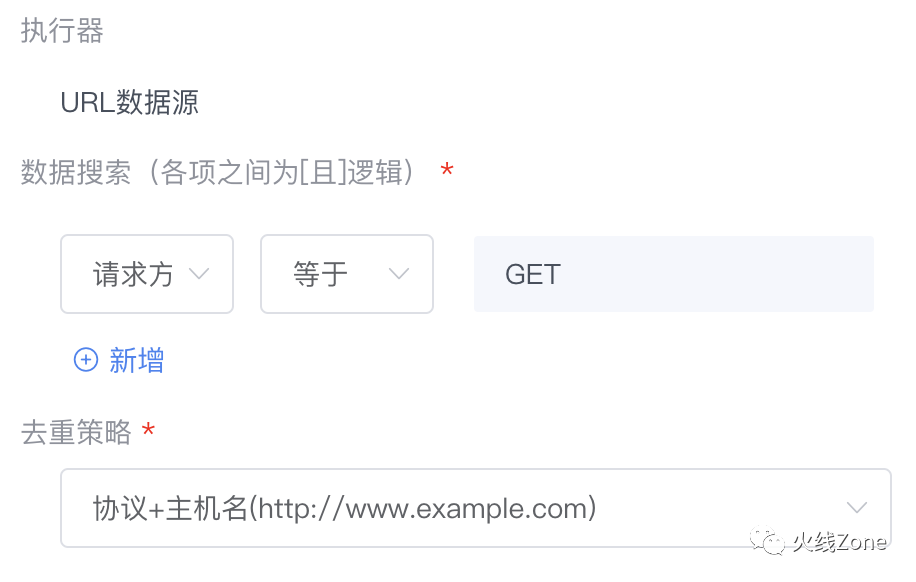

根据Druid监控页面的特征,按照以下规则对URL数据源进行搜索:

构造PoC进行验证

由于火器URL数据有可能会没收集到相应的页面,为了保证更全面的检测,我们还可以通过拿到所有的网站,对这些网站请求默认的Druid监控页面的路径,来检测是否存在页面泄漏。执行路径:开始 #1 -> URL数据源 #10->PoC扫描 #8->生成线索 #4->结束 #2

URL数据源#10拿到所有的网站: (通过搜索请求方法为GET的URL,然后去重策略选择

(通过搜索请求方法为GET的URL,然后去重策略选择协议+主机名,就可以拿到所有的网站,而且不会重复。当然此处不是非要请求方法为GET,其他能达到一样效果的条件都可。)

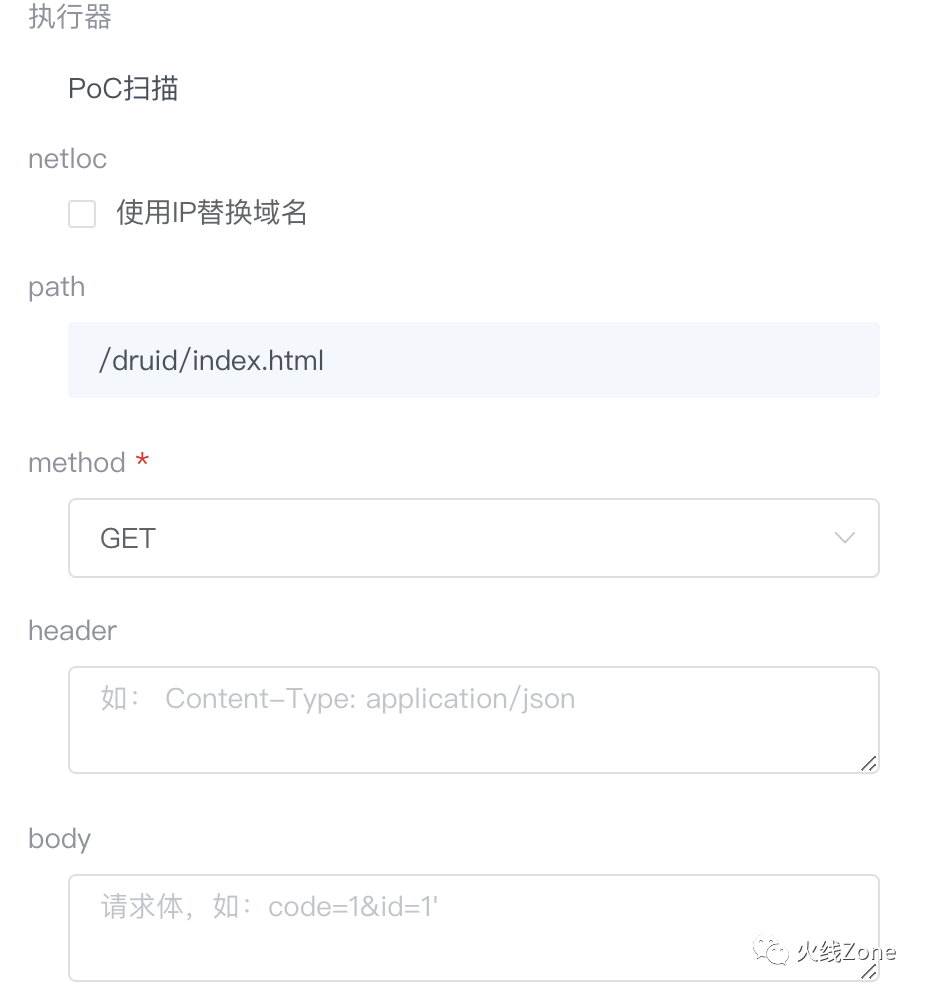

PoC扫描 #8进行构造请求,访问Druid的默认路径:

路径为/druid/index.html,请求体为空,请求头若留空,SOAR在发包时会默认增加一些必要的Header头。最后,别忘了设置匹配规则:

以上就是完整的检测策略的实现。

0x03 结语

SOAR仍在内测阶段,参与内测可扫描Soar 可视化扫描器内测申请啦[3]中的二维码进行申请。

申请通过之后,在火线平台中的

火器

页面将会多出

策略集

页面,希望各位师傅试用体验,并一起共同进步。

References

[1] 历史文章: https://zone.huoxian.cn/t/Soar-visual-scanner

[2] SOAR标签: https://zone.huoxian.cn/t/Soar-visual-scanner

[3] Soar 可视化扫描器内测申请啦: https://zone.huoxian.cn/d/132-soar