信息收集之“骚”姿势

0X01字典制作篇

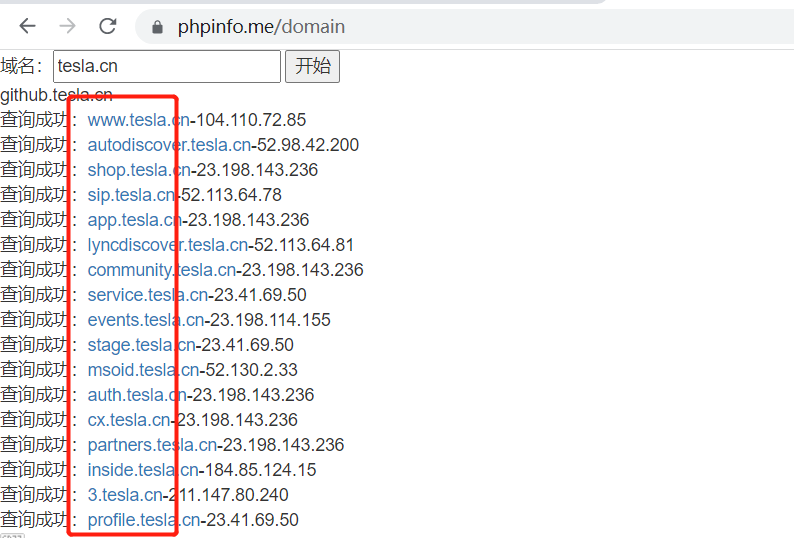

tesla.cn为例子

在线子域名查询

(https://phpinfo.me/domain)

tesla.cn前缀就是子域名,都可以作为用户名或者密码字典的制作。

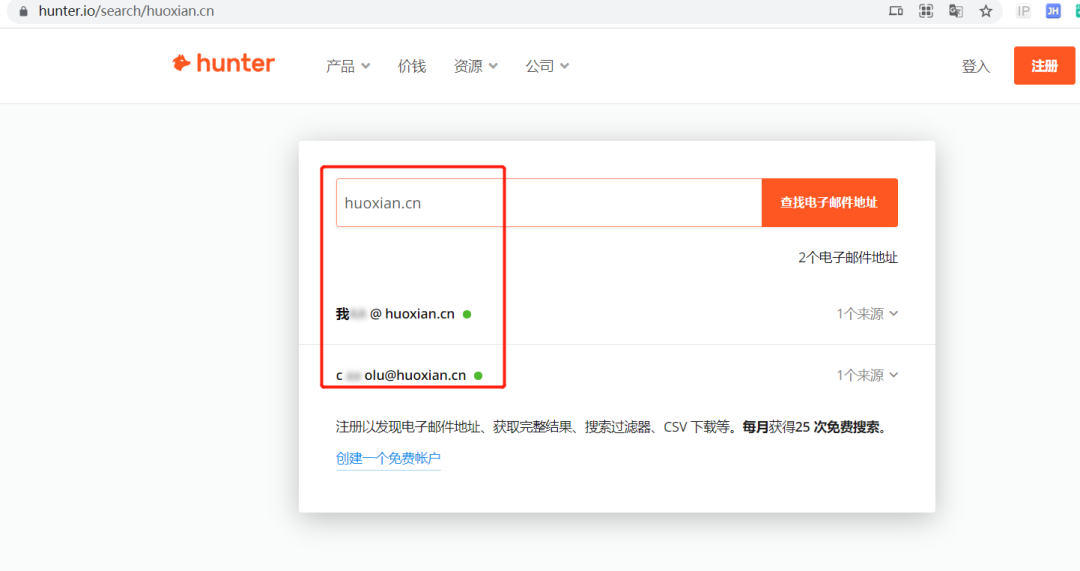

企业邮箱前缀,其实也可以作为用户名或者密码的字典制作。

这里给大家推荐几个,平时使用较多的邮箱查询地址。

(个人感觉前面两个较为好用)

https://phonebook.cz

https://hunter.io

http://www.skymem.info

https://www.email-format.com/i/search

一般来说什么edu学校邮箱,或者某些HW行动、企业集团,这种查询邮箱效果比较理想。

比如其实有的时候,你查询某edu大学的邮箱的时候,其实你可以从邮箱都能找到学号和工号。

0X02谷歌语法篇

相信大家平时基本上就是这些语法吧。

site:huoxian.cn intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system

site:huoxian.cn inurl:login|admin|manage|manager|admin_login|login_admin|system

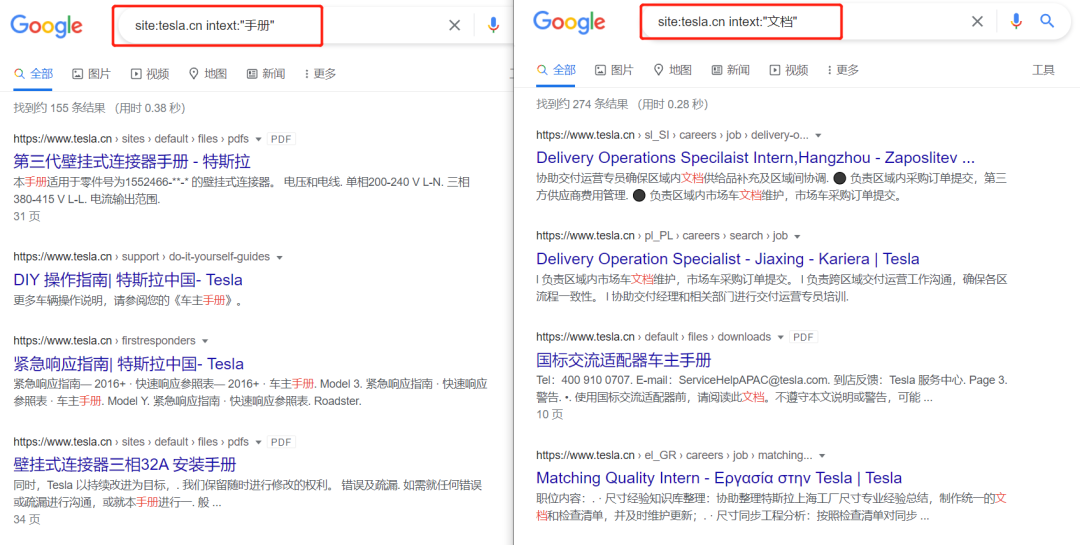

基本上总体思路感觉吧,就是site、host配合inurl、intext、intitle、或者filetype找一些敏感文件之类吧。

其实有时候哈,找某某公司有什么系统这之类可以考虑去找一些手册什么的。

(尤其的某些集团学校上线新的系统肯定会为员工或者老师准备操作手册,所以操作手册系统截图,管理员截图打码不严格,这样岂不是就会泄露账号或者密码信息)

site:huoxian.cn intext:"手册"

site:huoxian.cn intext:"文档"(其他自己发挥)

或者比如SRC漏洞挖掘的时候

site:huoxian.cn intext:"忘记密码"

site:huoxian.cn intext:"工号"

site:huoxian.cn intext:"优秀员工"

site:huoxian.cn intext:"身份证号码"

site:huoxian.cn intext:"手机号"

等等这些都是可以扩大敏感信息的收集面。

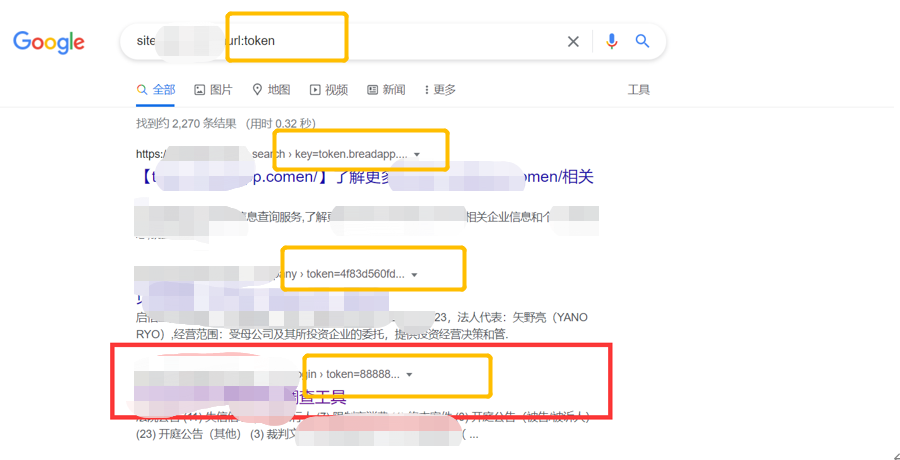

记某厂商SRC谷歌语法都捡到未授权访问漏洞,site:huoxian.cn inurl:token,注意这些token字眼。

https://****huoxian.cn/third-login?tenant=zjxy&returnUrl=/monitor/enterprise-monitor&token=88888888

然后发现自带token未授权直接进入了系统

所以这里token,又可以扩散思维找一些cookie、session、jsession、userid、passwd 等等。

有时候就算你不能未授权访问成功,比如上面这个连接tenant其实后面这个值zjxy,就是系统的用户名。

0X03新媒体信息收集篇

目前各大src项目WEB,大家都越来越卷了,出漏洞越来越难了,大部分人都可能信息收集公众号小程序。

天眼查、企查查、爱企查等等,我感觉大家可能都用过这些吧。

这里给大家介绍3种收集微信公众号或者小程序。

方式一

直接微信默认搜索直接怼进去,注意一下公众号、 小程序、公司名称主体,可以更换字眼搜索。

方式二

可以直接新媒体,能查到公司旗下有哪些公众号小程序或者APP。

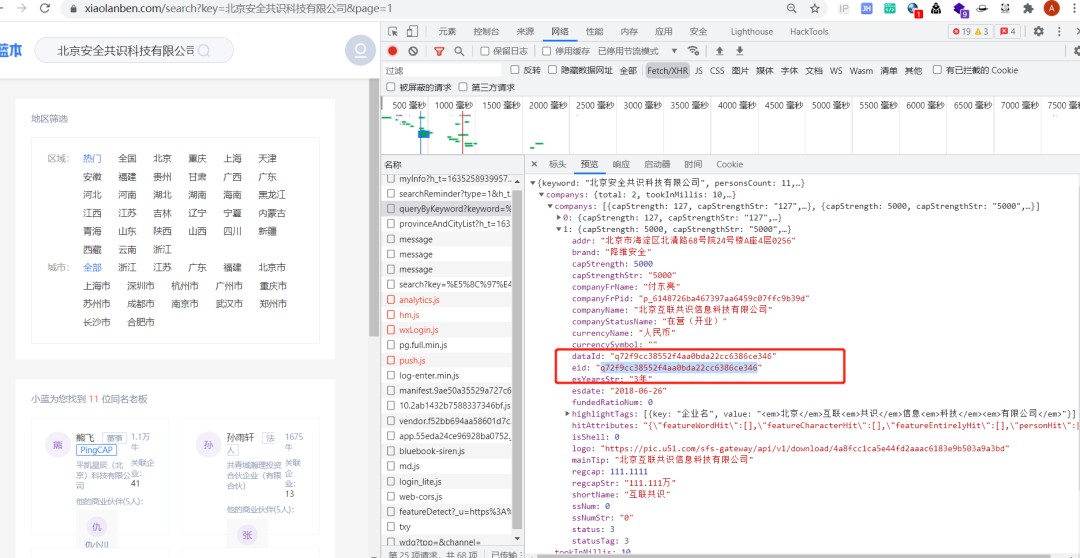

这个小蓝本,其实真的挺不错的。(想想如果有很多公司名直接批量一波,直接出来很多新媒体信息是不是很刺激),考虑过爬虫,但是发现有个签名算法破不了属实太菜。

https://www.xiaolanben.com/api.xiaolanben.com/bluebook/api/v1/es/queryByKeyword?keyword=北京安全共识科技有限公司&pageId=1&pageSize=14&h_t=1634610816669&h_v=h5_0105134720@0&h_sign=cc41271f777034c8706978de2c36d399

主要还是h_sign这个值

基本上这个加密算法破解了,小蓝本爬虫就稳了, 可以参考狼组大佬。

爱企查信息收集脚本(https://github.com/wgpsec/ENScan)+

方式三

有做过微信公众号运营的同学应该知道,其实可以去找一些微信公众号数据分析平台,也可以作为我们信息收集的工具,比如:

极致了(https://www.jzl.com/)

西瓜数据(http://data.xiguaji.com/)

这些数据分析平台,收录的微信公众号和小程序非常多,信息收集搜索其实完全够用了。

好像这个极致了,目前在更新,今年年初那会儿,收集公众号直接查公司或者直接某集团同主体旗下公众号什么的,特别好用。

这里基本上给大家介绍的是思路,可以去类似找些国内国外,就这些公众号文章数据分析平台信息收集也够用了,欢迎大佬们补充更多姿势!