精准定位失陷主机,杀停WebShell,这个联动XDR方案有多厉害?

如今,做网络安全如果还停留在“被动防御”,那就有点输在起跑线上了。但只靠单点“检测和响应”来“主动防御”,也并非最有效的招式,因为“坏人”的手段越来越高明了。

各种 0day、无文件、免杀病毒等新型攻击出现,变种病毒工具批量化,攻击手段越来越隐蔽、高效,传统基于静态特征的检测与响应,因无法及时更新与记录最新的安全威胁特征而失灵,不能针对威胁进行及时发现与响应,让企业暴露在重大安全风险之下。

佛说,企业如果不能鸟枪换炮,那就干脆换个思路。单点检测与响应难于有效阻断攻击者,防守策略就需要调整,从单点检测转变为多点联合检测:单独依靠流量检测设备无法检测到的威胁,结合终端设备可以发现;终端设备发现不了威胁入口的,流量设备能够找到。而这,就是多点检测与分析的价值。

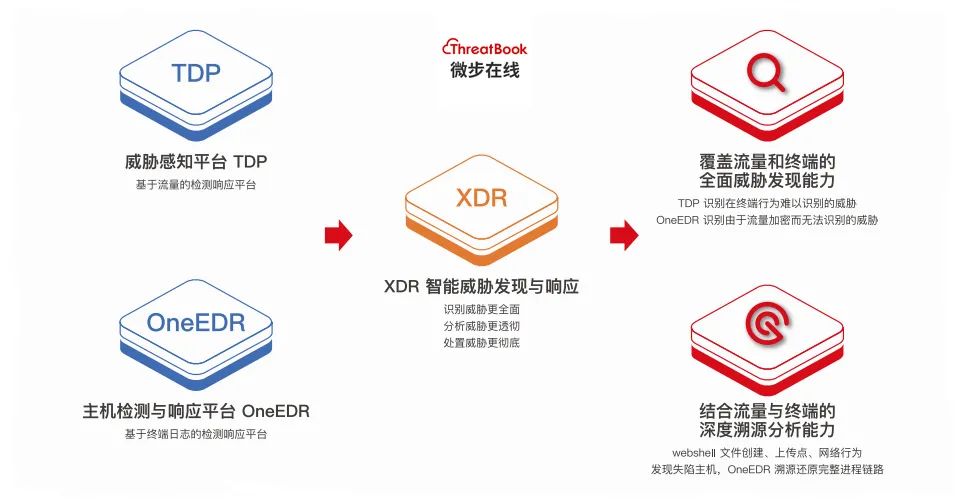

基于此种思路,微步在线以威胁感知平台TDP(Threat Detection Platform)与主机威胁检测与响应平台OneEDR为基础,推出“流量+终端”联动的XDR解决方案。流量侧与终端侧相互补充,以日志而不是告警互通的方式协同分析,流量检测设备发现威胁,终端检测设备深度定位与攻击溯源,从而提升安全事件运营能力。

图 | 微步在线联动 XDR 解决方案

联动XDR解决方案的3个优势

无论是流量层,还是终端侧,如有异常,都必有痕迹。而基于微步在线核心流量检测与终端检测产品的联动,可将新型威胁的发现能力与处置能力发挥到最大。

TDP:全流量检测及可疑敏感行为检测,准确度99.9%

TDP能够对双向流量进行检测,覆盖请求流量与返回流量,同时支持检测向外请求。利用流量分析和数据还原模块,可在IPv4和IPv6的情况下,对多种主流协议进行高性能分析,对加密流量的分析能力与性能更强大。

同时,TDP可以利用机器学习在流量中识别可疑与敏感行为,并对产生该行为的流量自动化标记,通过自研的行为模型算法准确识别可疑与敏感行为,对未公布的攻击方法进行发现,从而对企业内部异于90%的流量进行甄别和研判,标记为可疑。

用一个通俗的比喻来说,TDP好比始终放置在上空的监控,而加密流量攻击就好比坏人带了一个头套。带头套的不一定是坏人,但带了头套多次深夜徘徊在银行门口的,很可能就是一个坏人,遇到这种情况,TDP就会进行标记与识别。

OneEDR:全面精准主机入侵检测,事件可视化展示,易溯源

终端侧,微步在线OneEDR利用木马检测、WebShell检测,云查、云沙箱等多款引擎充分检测恶意文件,能够充分覆盖已知网络失陷点,同时OneEDR充分利用了ATT&CK架构对攻击全链路进行多点布控,能够全面发现入侵行为的蛛丝马迹。

此外,OneEDR可基于图模型的安全事件告警聚合,利用低分告警相互印证,生成高置信安全事件,刻画攻击全链路步骤,捕获恶意威胁入侵特征,能够有效提高检测准确率。并且,OneEDR能将安全事件以攻击链的形式,展示出威胁入侵的始末,帮助安全分析人员更加直观地进行溯源。

如果流量检测是监控,终端检测设备就是身份识别器,各种文件、内存、日志、注册表等都成为坏人留下的痕迹,并且被OneEDR记录与实时完善与刻画,最终成功画出坏人的行进路线。

TDP+OneEDR:流量与终端联动,全方位快速分析与响应

通过联动,TDP可以从OneEDR上获取丰富的文件信息,为溯源响应提供最直接的信息来源,并从流量角度对主机上获取的检测引擎结果进行对比,提升检测准确度。利用TDP流量层的检测机制,OneEDR也获取到了流量侧信息。当两侧均有检出时,则可共享数据,从而还原攻击流程。如果只是单侧产生告警,可以告警共享,并追踪关联数据,大大提升溯源响应效率。

检测只是起点,响应才是目的。一旦发现新型威胁,联动XDR解决方案将从流量与终端进行快速响应。在检测到威胁流量后,TDP可在不改变网络拓扑情况下对恶意连接进行有效阻断,将检出的恶意网络资产IP、域名等信息同步至第三方防火墙设备,及时阻断,还可提供轻量级终端取证Agent,通过内置专杀模块进行一键查杀。

如果是WebShell等“藏得很深”的威胁,终端OneEDR可以对其执行命令进行杀停,实施文件隔离,封禁攻击者IP,同时也可将响应能力以API的形式调用至TDP。无论是流量侧还是终端侧,都可实现有效响应。

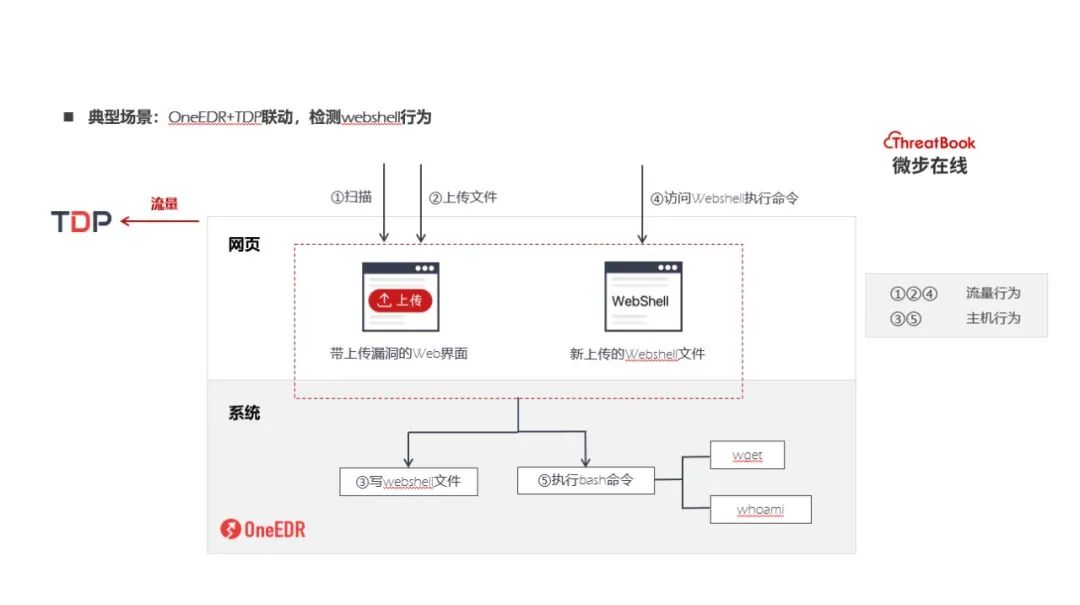

图 | 微步在线联动XDR解决方案应用场景

联动XDR解决方案的2个典型应用场景

在真实的攻防对抗中,最实际的问题,在于无法发现隐秘威胁,更无法确认攻击者的突破点入口位置,所以就谈不上对攻击进行快速响应。这种情况下,唯有多点检测与分析结合,方可快速提高企业响应能力。而通过TDP与OneEDR联动的解决方案,可从流量和终端两侧互补,全面发现威胁,从流量侧发现威胁,终端侧深度定位,快速溯源攻击路径:

WebShell 发现

WebShell能够嵌套在正常网页中运行,不易被查杀,而且可穿越服务器防火墙,不会被记录在系统日志中,隐秘性非常之强。对于WebShell,TDP能够通过自研的行为模型算法,精准发现WebShell,并将受攻击主机IP和Shell URL 同步到OneEDR,OneEDR进一步定位Shell路径,从而呈现WebShell的存放路径、威胁类型特征以及网络连接行为,让WebShell无处遁形。

失陷主机定位

失陷场景下,将办公区核心交换流量镜像,或以内网DNS服务器日志接入TDP,利用情报和模型精准发现办公网主机横向渗透与失陷破坏行为,并定位到失陷主机,同时将主机IP同步给OneEDR,OneEDR则具体定位被控的主机进程,进而完整还原攻击链条,针对远控威胁深度溯源。

通过流量检测响应平台与主机检测响应平台联动,企业安全团队能够更加精准发现更多新型威胁,同时通过TDP与OneEDR结合,可提升取证溯源效率,协助企业安全人员缩短MTTD(平均检测时间)与MTTR(平均响应时间),提升企业整体的安全运营能力。