零日漏洞 | 微软披露新的Windows Print Spooler远程代码执行漏洞

VSole2021-08-12 18:56:47

0x01 漏洞描述

Windows Print Spooler是Windows的打印机后台处理程序,广泛的应用于各种内网中。

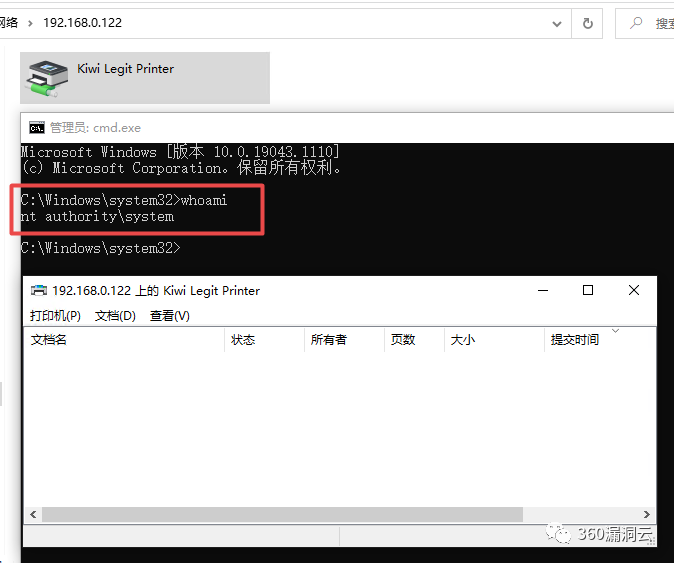

360漏洞云监测到微软今天披露了一个新的Windows Print Spooler远程代码执行漏洞(CVE-2021-36958)。攻击者可以利用该漏洞在打印服务器中以SYSTEM权限运行任意代码。

该漏洞目前尚无安全补丁。

0x02 危害等级

高危

0x03 漏洞复现

360漏洞云已成功复现该漏洞,演示如下:

完整POC代码已在360漏洞云情报平台发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x04 影响版本

微软仍在调查确认受影响的Windows版本。

0x05 防护建议

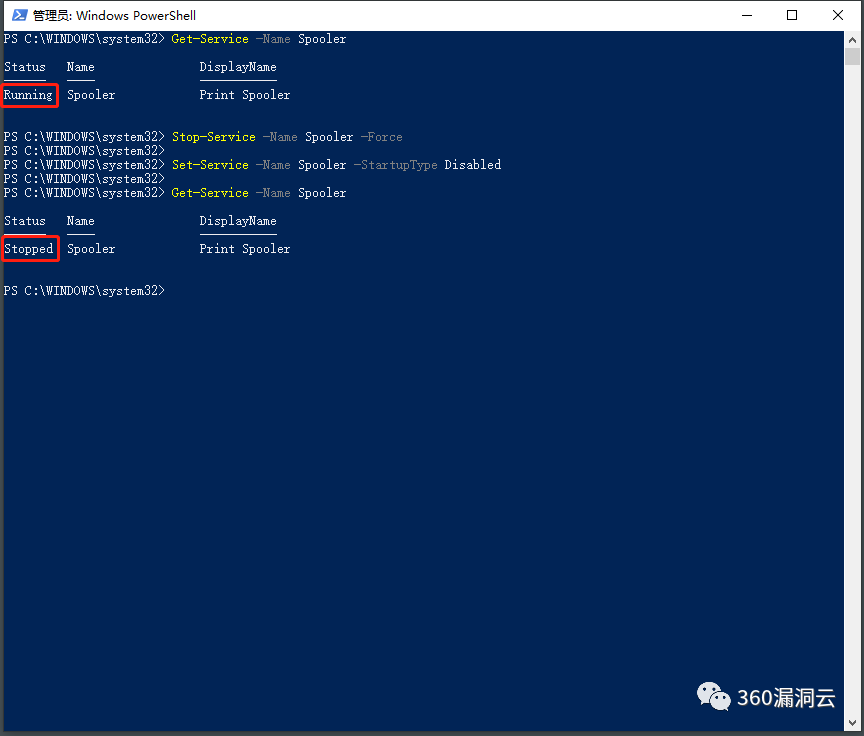

微软建议暂时停止并禁用 Print Spooler 服务, 此方法将会影响本地和远程打印功能的使用。

1. 检查 Print Spooler 服务是否在运行

在 PowerShell 中执行如下命令检查:

Get-Service -Name Spooler

操作如下图所示:

2. 停止和禁用 Print Spooler 服务

在 PowerShell 中执行如下命令关闭和禁用print Spooler服务:

Stop-Service -Name Spooler -ForceSet-Service -Name Spooler -StartupType Disabled

VSole

网络安全专家