使用SonarQube实现自动化代码扫描

VSole2021-08-16 12:15:00

Sonar是一个用于代码质量管理的开源平台,通过插件机制,Sonar可与第三方工具进行集成。将Sonar引入到代码开发的过程中,提供静态源代码安全扫描能力,这无疑是安全左移的一次很好的尝试和探索。

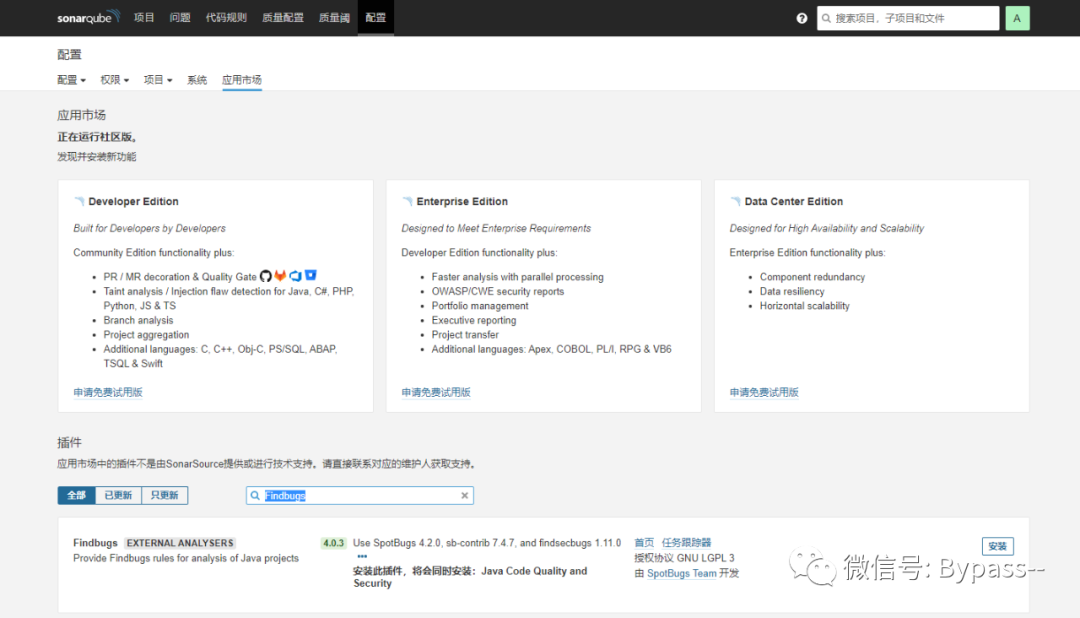

1、安装Findbugs插件

Sonar有自己的默认的扫描规则,可通过安装Findbugs插件,来提升代码漏洞扫描能力。

(1)安装Findbugs插件进入配置→应用市场,搜索Findbugs,点击安装即可。

在质量配置中,设置FindBugs Security Audit为默认。

(2)代码漏洞扫描效果测试:

默认的扫描规则与FindBugs Security Audit的对比。

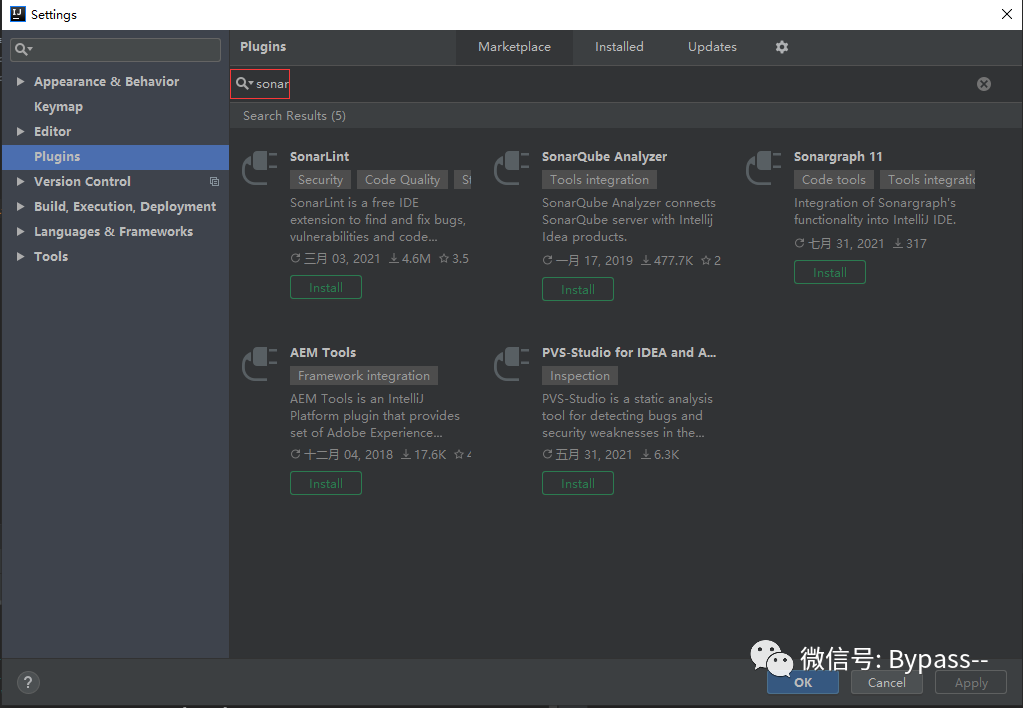

2、IDEA集成

通过IDEA集成Sonar,实现开发过程中就可以自动检测代码中存在的安全问题。

(1)在线安装

打开IDEA菜单,File → Settings → Plugins,搜索sonar插件,选择SonarLint进行Install,重启IDEA即可。

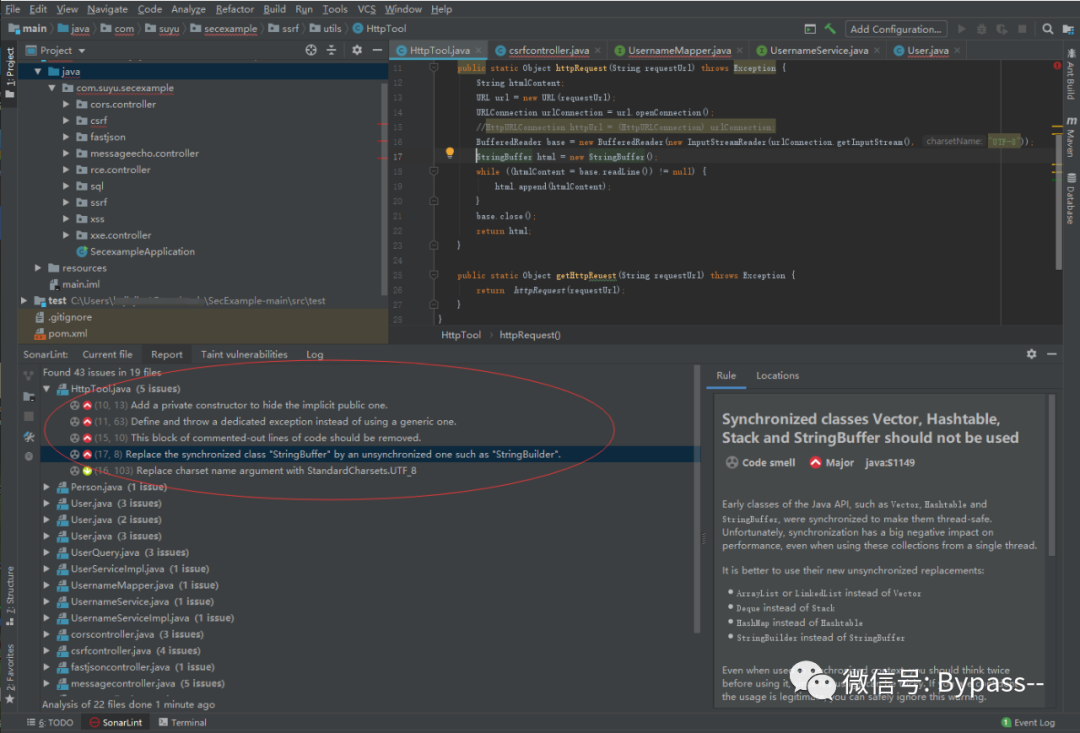

(2)基本使用

在IDEA中安装SonarLint插件,实现自动检测项目文件分析或者对整个项目进行分析。

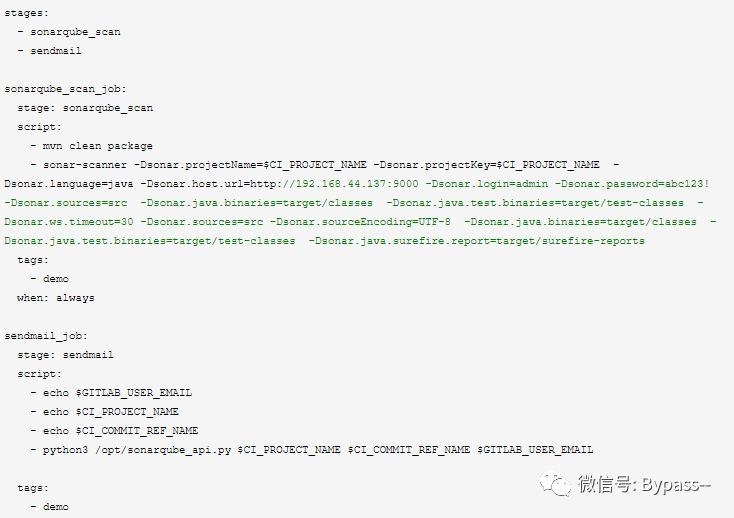

3、Gitlab集成

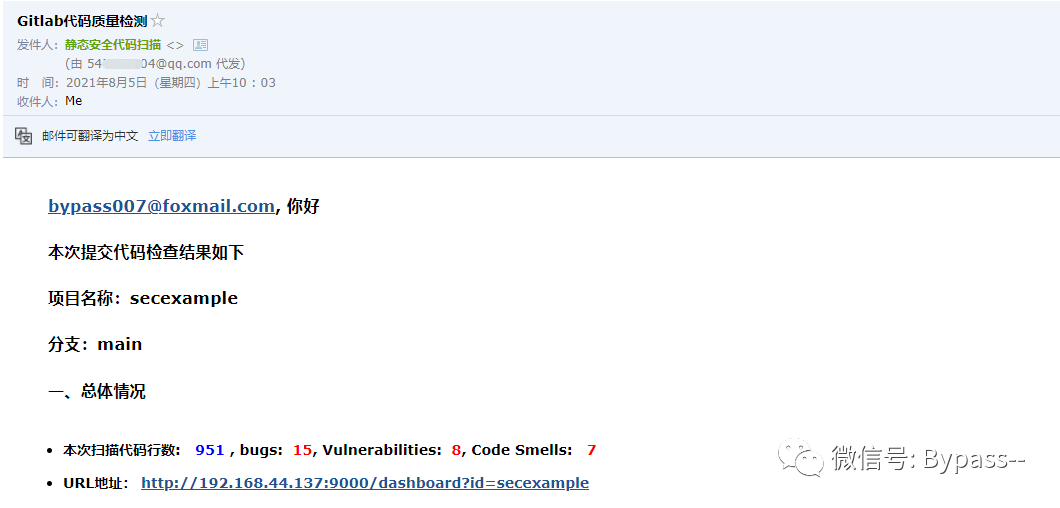

通过Gitlab集成Sonar,就可以实现提交代码后自动邮件反馈扫描结果。

(1)在项目根目录编写.gitlab-ci.yml文件,通过GitLab-Runner实现Gitlab与Sonarqube集成。

(2)当提交代码的时候,自动检测代码并发送报告给提交者。

4、Jenkins集成

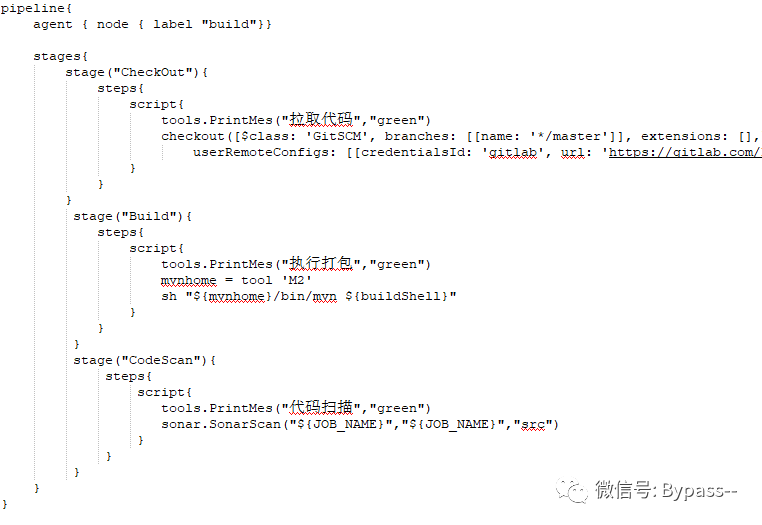

通过Jenkins集成Sonar,就可以实现在流水线做自动化持续代码扫描。

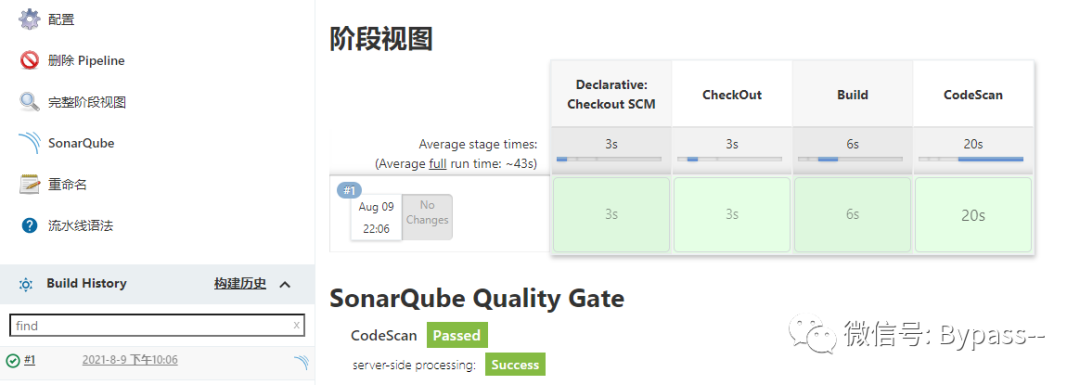

(1)在Jenkins中,使用Pipeline流水线,拉取代码、执行打包、代码扫描。

(2)流水线构建成功。

VSole

网络安全专家