网络扫描:Maltego之IP地址分析

1. IP地址实体

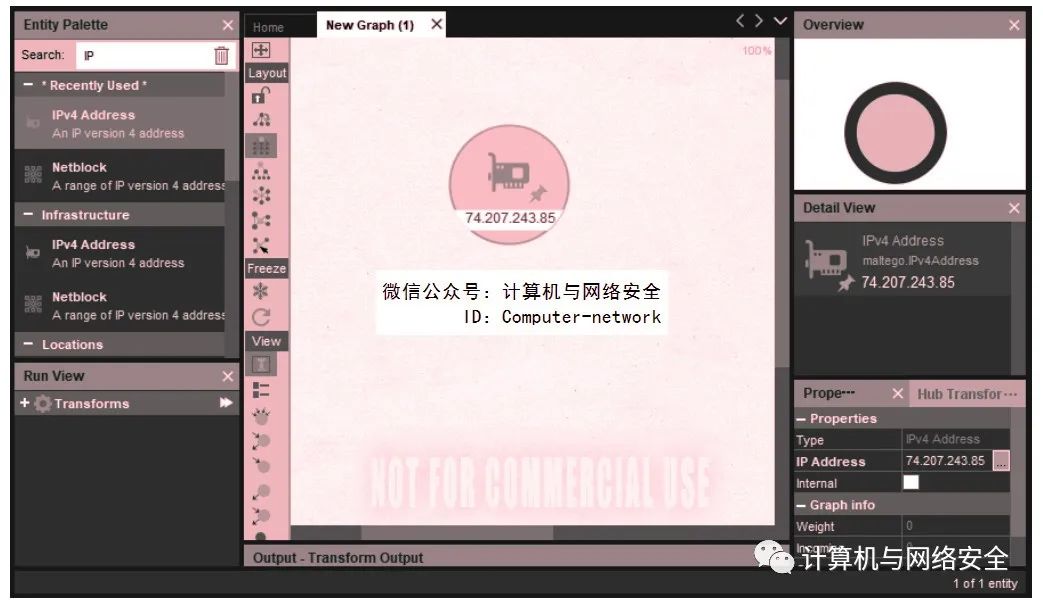

如果要进行IP地址分析,首先需要选择一个IP地址实体,从前期扫描出的IP地址中选择将要分析的IP地址。然后,通过使用IP地址实体来指定分析的IP地址。在Maltego的实体面板中提供有IP地址实体,其名称为IPv4 Address。在实体面板中选择该实体并将其拖放到Maltego的图表中,效果如图1所示。也可以使用Netblock生成的IP地址实体进行分析。

图1 IP地址实体

从图1中可以看到,成功选择了一个IP地址实体,即默认指定的IP地址74.207.243.85。将其设置为要分析的IP地址。例如,分析域名www.baidu.com的IP地址61.135.169.121,如图2所示。

图2 指定分析的IP地址

从图2中可以看到,IP地址实体已修改为要分析的IP地址61.135.169.121。接下来,可以使用Maltego中的Transform集获取该地址相关的信息并进行分析。

2. 分析IP地址所有者信息

对于一个固定的公网IP地址,将会有对应的WHOIS信息。通过查询WHOIS信息,即可获取到该IP地址的所有者信息。下面介绍获取IP地址所有者信息的方法。

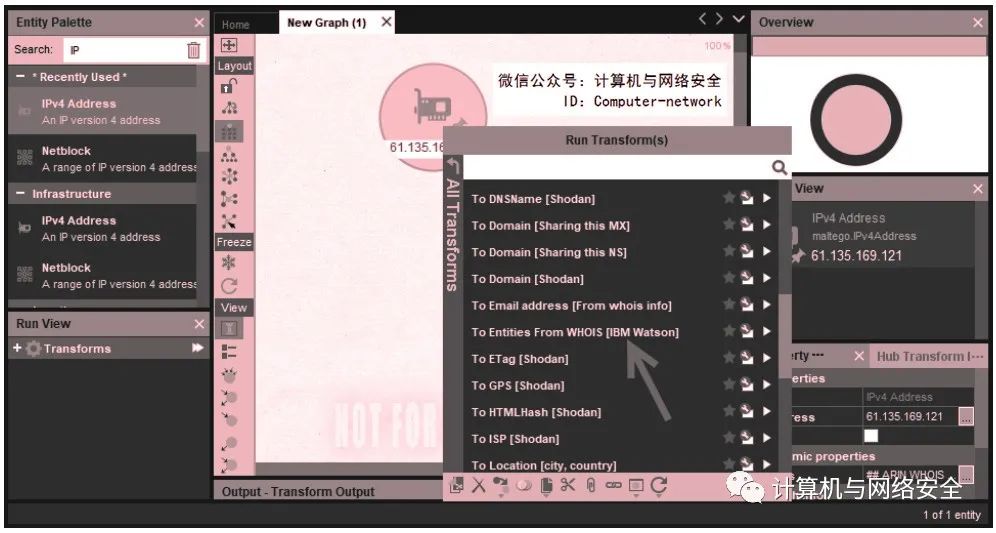

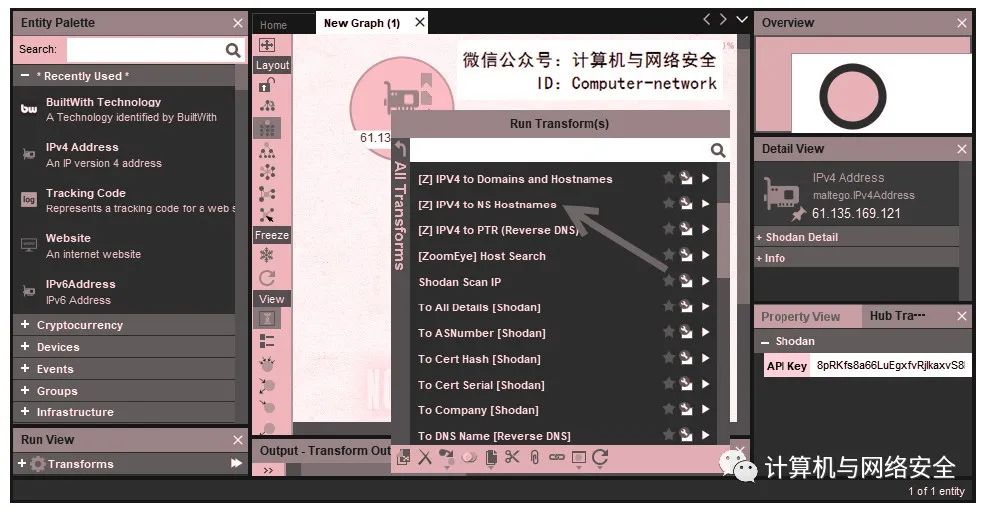

这里将以百度的IP地址61.135.169.121为例,来获取该地址的所有者信息。在Maltego的图表中选择IP地址实体,并右击,将显示所有的Transform列表,如图3所示。

图3 选择Transform

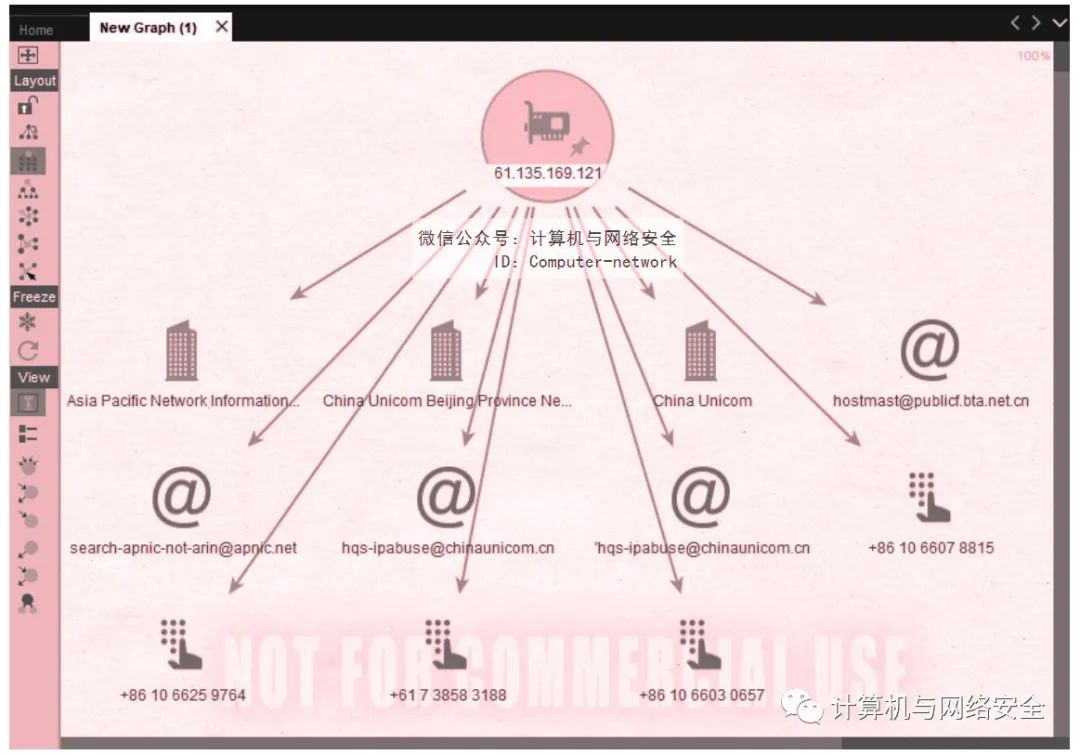

选择名为To Entities From WHOIS[IBM Watson]的Transform,即可获取其所有者信息,如图4所示。

图4 获取的结果

从图4中可以看到,通过查询WHOIS信息,成功获取到了IP地址61.135.169.121的所有者信息,包括所有者的公司地址、邮件地址和电话号码。

3. 分析IP地址网络信息

当我们整理出扫描的IP地址后,还可以分析该IP地址的网络信息、物理信息和历史信息。下面介绍分析IP地址网络信息的方法。

这里仍然以IP地址61.135.169.121为例,分析IP网络信息。首先在Maltego的图表中选择IP地址实体并右击,将弹出所有可用的Transform列表。选择名称为[DNSDB]To DN SNames with this IP的Transform获取该IP的相关域名,如图5所示。

图5 选择Transform

此时将显示如图6所示的界面。

图6 获取到的相关域名

从图6中可以看到,成功获取到了IP地址61.135.169.121的相关域名,如www.kenpian.cc、baidu.zhaiyao.info和kenpian.cc等。另外,还可以使用Shodan的Transform来获取IP网络信息。在Maltego的Transform集中提供了Shodan的Transform,只需要安装即可使用。此时,在Transform的列表中选择名为To All Details[shodan]的Transform,如图7所示。

图7 选择Transform

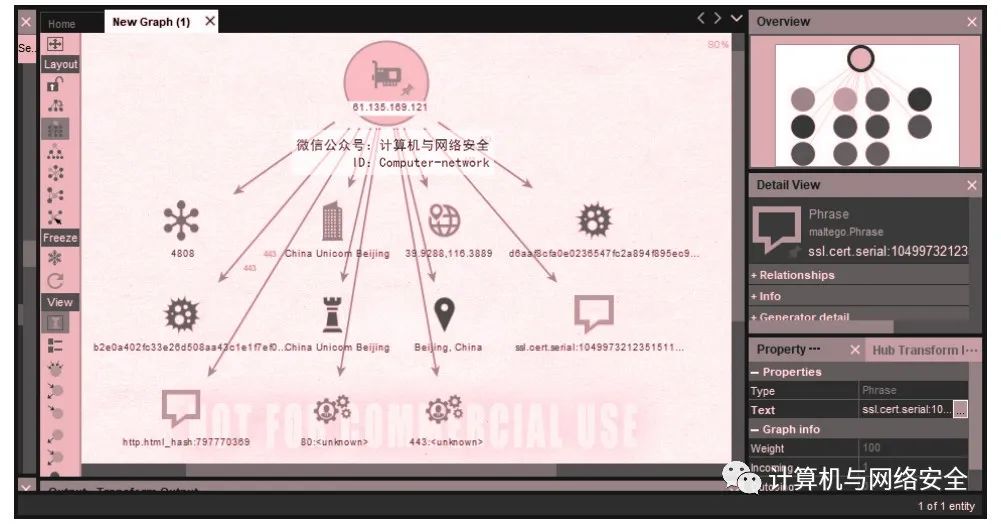

之后即可获取到该IP地址的所有详细信息,如图8所示。

图8 详细信息

从图8中可以看到获取到的IP地址的所有详细信息,包括该IP地址的AS号码、开放服务、短语及哈希值等。例如,该IP地址的AS号码为4808、开放了端口为80和443的服务等。

此外,还可以选择名为ZETAlytics Massive Passive的Transform集来获取IP的相关网络信息。该Transform集中可用的Transform列表,如图9所示。

图9 选择Transform

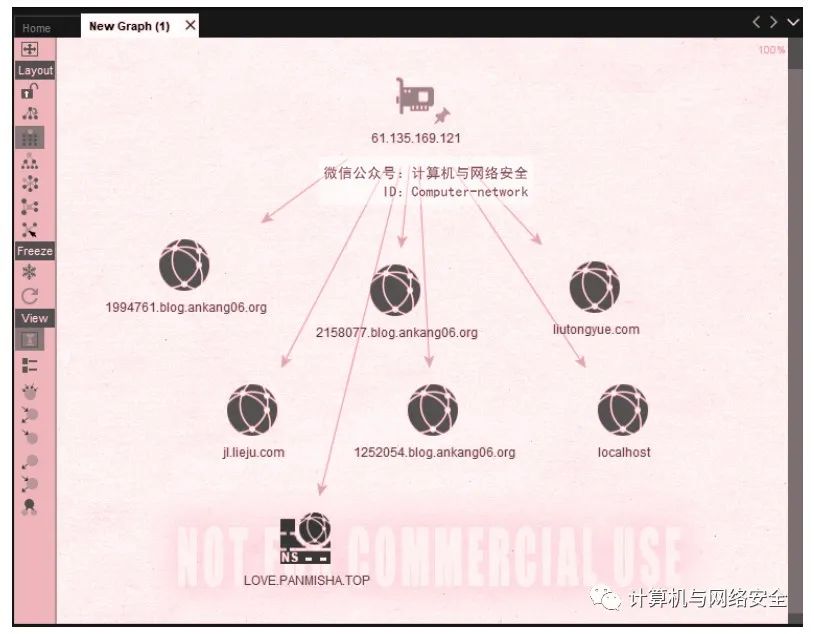

在该Transform列表中,[Z]开头的Transform都是由名为ZETAlytics Massive Passive的Transform集提供的。此时可以获取该IP地址的域名、主机名、NS主机名和DNS反向记录。当运行这些Transform后,即可获取到相关的信息,如图10所示。

图10 获取到的信息

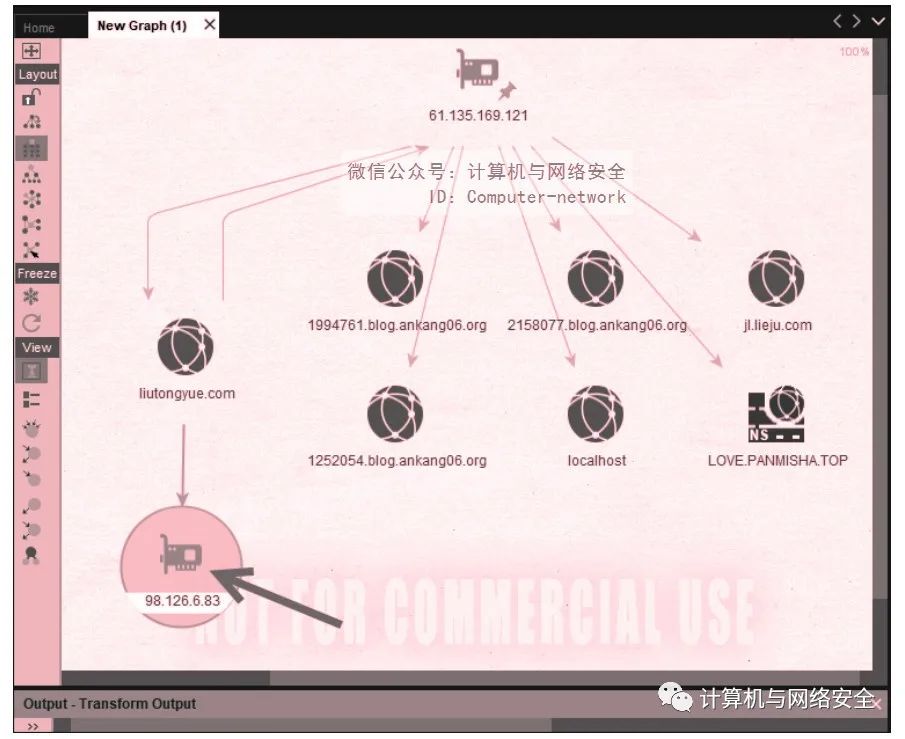

从图10显示的结果中可以看到IP地址61.135.169.121的相关网络信息,如域名、NS主机名及反向DNS记录等。其中,该IP地址的NS主机名为LOVE.PANMISHA.TOP、主机名为localhost、对应的域名有liutongyue.com、jl.lieju.com等。

4. 分析IP地址物理信息

对于一个IP地址已经准确到一台主机了,此时如果能够确定该IP地址的位置,则可以更近距离地接近目标来实施渗透。下面介绍分析IP地址物理信息的方法。

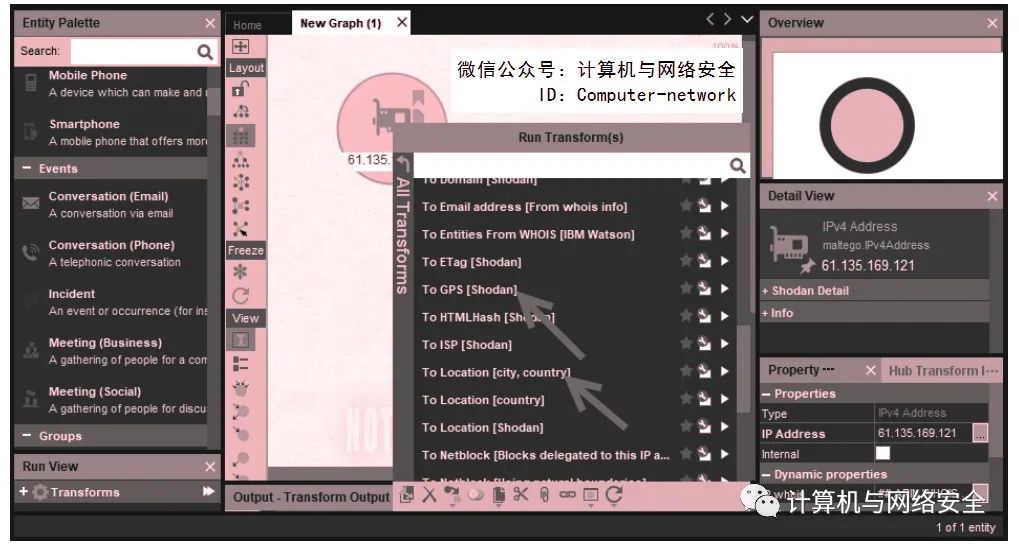

下面将选择分析IP地址61.135.169.121的物理信息。首先,选择并右击该IP地址实体,将显示可使用的Transform列表,如图11所示。

图11 选择实体

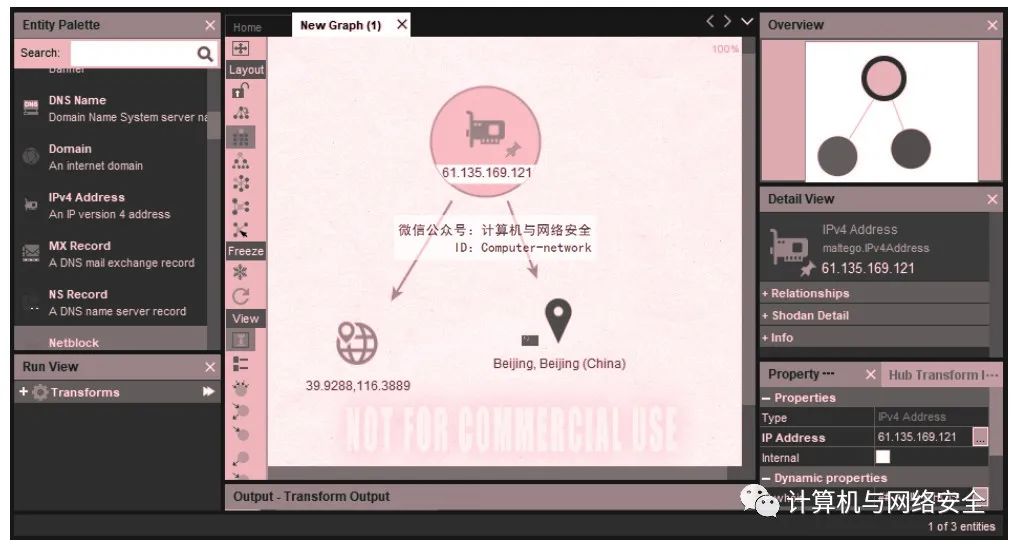

我们可以选择使用To GPS[shodan]和To Location[city,country]的Transform,来获取该IP地址的经纬度、城市和国家位置信息。当对IP地址实体运行这两个Transform后,将显示如图12所示的界面。

图12 执行结果

从图12中可以看到获取到IP地址的物理位置信息。其中,经度纬度值为39.9288,116.3889;城市和国家地址为Beijing,Beijing(China)。

5. 获取IP地址过往历史信息

为了方便记忆和书写,一个网站主机通常会使用域名来代替IP地址。但是,该域名是固定的,IP地址用户可以随时进行修改。如果将该地址修改后,则原有的IP地址将成为历史信息。所以,当我们扫描到一个主机的IP地址后,有可能是刚修改过的新IP地址。为了能够更深入地了解该主机,我们可以获取IP地址过往的历史信息。

下面将以前面的IP地址及获取的网络信息为例,获取该IP地址的过往历史信息,如图13所示。

图13 IP网络信息

这里将选择获取域名liutongyue.com的IP地址历史信息。选择该实体并右击,即可显示Transform列表,如图14所示。

图14 选择Transform

在该列表中可以选择用于获取历史信息的Transform来获取信息。其中,可以获取历史信息的Transform有[Securitytrails]WHOIS History和[Z]Domain to IPV4 Address History,分别用来获取WHOIS历史信息和IP地址历史信息。例如,这里将获取该域名的IP地址历史信息。当获取到结果后,显示界面如图15所示。

图15 获取的结果

从显示结果中可以看到,获取到域名liutongyue.com的IP历史地址为98.126.6.83。

当我们获取到一个IP历史地址后,还可以使用其他的Transform获取该地址的一些信息,如恶意软件的Hash值,使用过的URL或在哪个文件中出现过等。下面将获取IP历史地址98.126.6.83的过往信息。具体步骤如下:

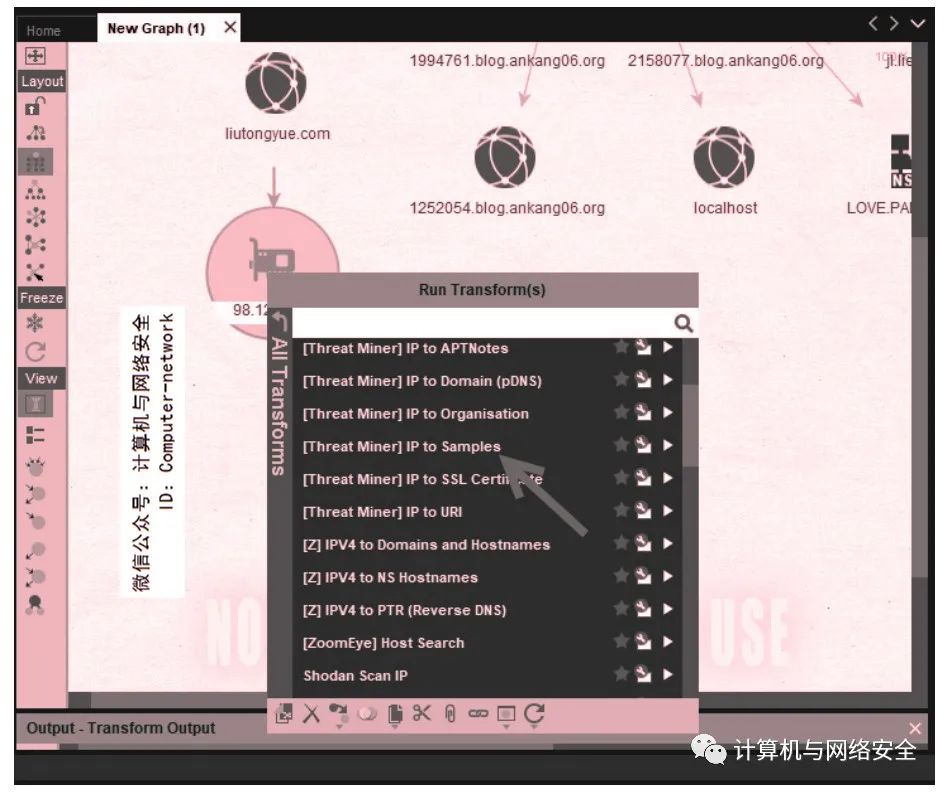

(1)在Maltego中选择IP历史地址98.126.6.83实体并右击,将显示所有的Transform,如图16所示。

图16 Transform列表

(2)可以使用名为Threat Miner的Transform集中的所有Transform来获取IP过往信息,包括域名、组织、病毒的Hash值和SSL证书等。运行一个Transform,即可获取对应的信息。这里为了能够更快速地获取到所有信息,可以直接运行Transform集。在该Transform集中,单击左上角的 按钮,即可看到Transform集的分类,如图17所示。

按钮,即可看到Transform集的分类,如图17所示。

图17 Transform集列表

ThreatMiner Transform是由第三方ThreatMiner提供的,所以需要在Thransform集的界面,手动安装该Transform集。

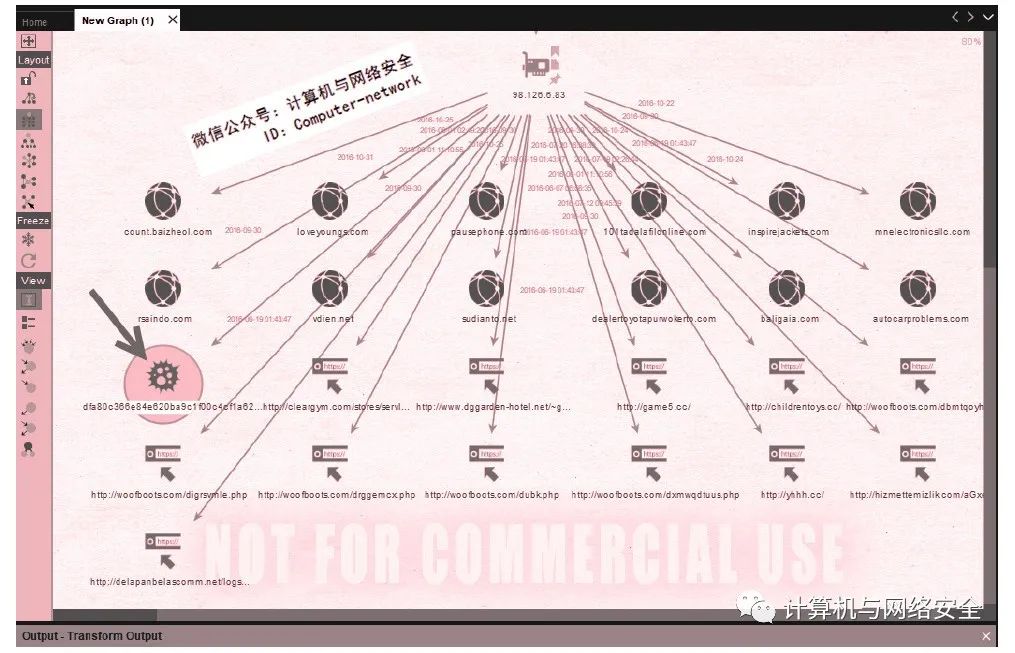

(3)这里将使用ThreatMiner的Transform集来获取IP地址的过往历史信息。单击ThreatMiner Transform集的 图标,即可同时执行所有的Transform集。执行完成后,将显示如图18所示的界面。

图标,即可同时执行所有的Transform集。执行完成后,将显示如图18所示的界面。

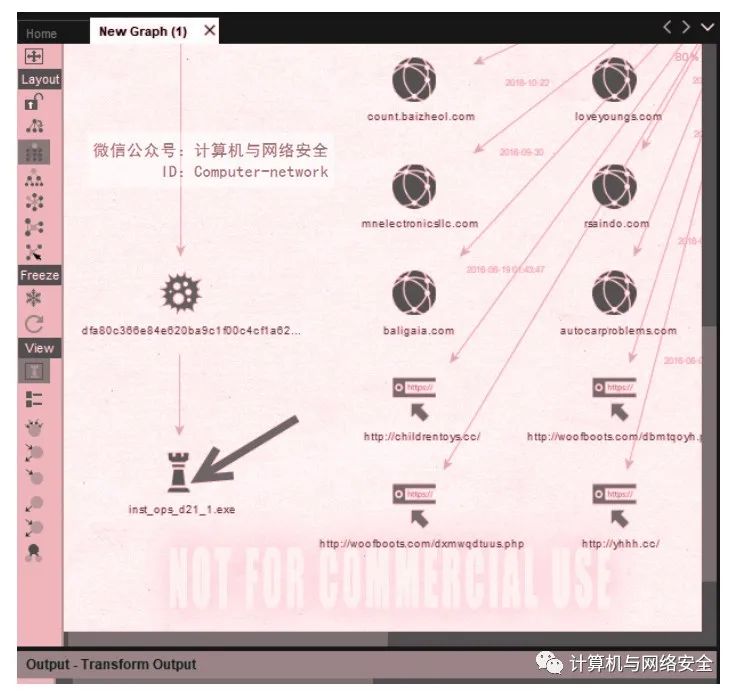

图18 获取的结果

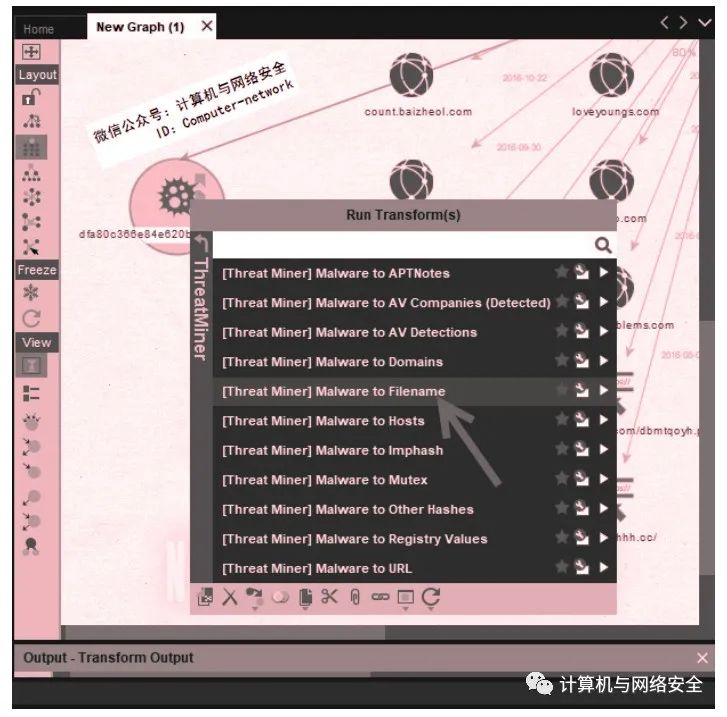

(4)从图18中可以看到获取的IP地址的过往历史信息,包括域名、URL和恶意软件的哈希值。我们还可以进一步获取该恶意软件存在的文件。在图18中选择哈希实体并右击,将弹出可以使用的Transform列表,如图19所示。

图19 选择Transform

(5)选择名为[Threat Miner]Malware to Filename的Transform,即可获取该恶意程序的文件,如图20所示。

图20 获取的文件名

(6)从图20中可以看到获取到的恶意文件,该文件名为inst_ops_d21_1.exe。