大数据时代:多样密码技术解读

背景

美国国家标准与技术研究所(NIST)发布的《NIST大数据互操作框架》中大量提到密码技术,也证明了密码技术是解决数据安全问题最优的技术保障手段已经成为共识。作为密码技术的从业者,通过对这些文章的阅读和分析,确实开阔了眼界,以往老生常谈的密码技术固然有其优势,但是随着技术的发展和场景(大数据、云、工业互联网、物联网等)的丰富,新的密码技术经过适配也许更具有生命力。这一点也希望所有从业者能正确认识,特别建议密码主管单位能对其他的密码技术给与关注和支持,从业企业也能加快对新密码技术的场景化和产业化的落地。这样给密码应用单位更多选择和更有针对性的保障。

密码技术的分类

按照密码技术与“NIST对于数据参考框架”(NBDRA)的对应关系、密码技术支持的性能以及密码技术可实现的数据可见性对密码技术的分类如下图所示:

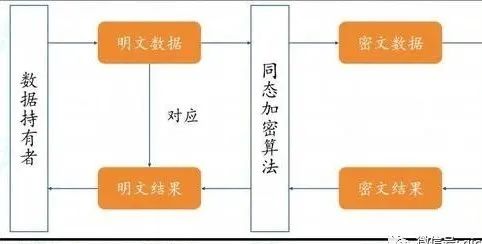

同态加密

场景:数据提供者的数据需要保密。应用提供者请求对数据进行计算。数据提供者从应用提供者处取回计算结果。

假设一名客户打算把自己的所有敏感数据(照片、医疗记录、财务记录等)都发送到云端。她可以把所有内容加密后再发送,但是如何她想让云对这些内容进行一些计算,比如计算上个月在财政支出中有多少是用于看电影的,传统的加密方式就不行了。而同态加密(FHE)允许云对底层明文进行任何计算,同时对结果加密。云不获取有关明文或结果的任何信息。具体的相关流程请大家自行查阅资料:

函数加密

场景:数据提供者的数据需要保密。应用提供者或数据消费者只被允许对数据进行预先指定级别的计算并查看结果。

假设一个系统接收用拥有者的公钥加密的电子邮件 。不过,拥有者不希望收到垃圾邮件。如果使用普通公钥加密,将无法把合法电子邮件密文与垃圾邮件密文区分开来。使用函数加密技术会给过滤器发一个令牌,使过滤器得以将令牌施用于密文,推断密文是否满足过滤条件,过滤器不会得到有关被加密消息其他属性的任何线索。详细的原理请大家自行查阅相关资料。

基于访问控制策略的加密

场景:基础设施提供者是雇用诸多人员担任不同角色的机构的组成部分。这里的要求是给数据加密,只允许具有正确属性组合的角色解密数据。

传统上,数据访问控制由系统(如操作系统、虚拟机等)执行,通过他们依照某项访问策略来限制对数据的访问,数据始终是明文的。这一系统范式至少存在两个问题:1、系统可能被黑客攻陷2、同一数据在传输中的安全问题给人带来担忧。

另一种方法是根据访问控制策略在密码壳中保护数据本身。只有策略允许的实体才能解密。基于身份加密(IBE)的方法通过密码执行访问控制,在基于身份的系统中,可以为某一特定身份给明文加密。基于属性加密(ABE),在基于属性的系统中,可以为满足某个属性信息的给明文加密。这两种方式都可以达到基于访问控制策略的加密效果。详细内容请大家自己查验相关资料。

安全多方计算

场景:一个政府机构掌握了一份恐怖分子嫌疑人名单,一家航空公司则拥有乘客名单,处于保护乘客隐私的考虑,航空公司不愿意把乘客名单提供给政府机构,而政府机构也不愿意透露嫌疑人的姓名,然而,这两个组织都有兴趣知道将乘坐该航空公司航班出行的嫌疑人的姓名。如果把这两份名单中所有姓名都拿出来在两个组织之间交流,那就是破坏了隐私,所披露的信息明显超出了其中任何一个组织的需要。而另一方面,掌握这两份名单的重叠部分,对这两个组织都有利。

安全多方计算(MPC)是专门针对此类问题的一般类型的一组分布式密码协议。在n个实体之间的MPC中,每个实体都拥有一个私有输入,同时还存在一个每一方都想掌握的值。在上述场景中,私有输入是两个组织各自拥有的名单,而彼此都想掌握的值是名单的重合部分。每个实体只掌握自己的输入值,对其他方输入的其他内容一无所知。详细内容请大家自行查阅资料。

区块链

关于区块链的说明本处就不赘述了。本质上区块链是一种密码技术的应用场景。详细内容请大家自行查阅资料。

安全计算的硬件支持

尽管同态加密和函数加密等高级密码技术可以直接作用于被加密数据而不将其解密,但是现行执行方案还没有达到可供大多数应用程序使用的水平。“可信平台模块”(TPM)、“软件防护扩展”(SGX)等安全硬件基元提供了一个中间地带,中央处理单元和硬件的专用部分可安置在这里,负责保存私钥,并在解密通信密文后对数据进行处理。前提是,“可信计算基”(TCB)内发生的所有通信都被认为是敏感的,要用一个隔离并受保护的内存段来执行。TCB与外部代码和内存空间之间的通信永远都加密,通过周密设计和安排,可以在可信区域与不可信区域之间建立这种隔离,以提供更高级别的安全保障。在云端如何实现可验证的保密云计算,在美国已经取得了重要成果,可以保障代码和数据的保密性和完整性,代码在数据上执行的可验证性。具体内容可向作者索要。

补充提示:密钥轮换

前面提到了几种密码技术,在实际应用中还需要重视密钥更新问题。这个问题十分必要,也恰恰容易被大家忽略。定期更新密钥是限制敏感数据外泄的必要措施。具体间隔时间由方案提供的安全级别、密钥存储所得到的保护水平、接受密钥运算的数据敏感性以及密钥的使用频率决定。

NIST就如何整体实施密钥管理提出了一套详尽的建议,其中包括密码轮换。这些建议意在针对IT环境内的各种角色,而且在就密码操作做出密钥管理决策,以确保密钥存储和应用的安全性。具体内容大家可从NIST获取资料。

总 结

数据时代,密码技术是保障安全和隐私问题的核心手段,密码技术的多样性和数据应用场景的多样性必须形成适配,才能真正的发挥密码技术的保护价值。这一点给所有密码行业从业人员和信息化系统提出极大的挑战。还好在世界范围内,从业者有众多的案例和成果可供参考,在此作者呼吁从业者和从业企业打开眼界,加强共享交流,为数据时代的安全贡献自己的智慧。