2021 CWE Top 25最危险软件缺陷

MITRE的2021年25个最危险软件缺陷(CWE Top 25)列表集合了可被网络对手利用的最常见软件问题。该列表根据美国国家标准与技术研究院(NIST)的国家漏洞数据库(NVD)和每个通用漏洞与暴露(CVE)的通用漏洞评分系统(CVSS)分数编制而成,并根据普遍性和严重程度应用公式给每个缺陷打分。

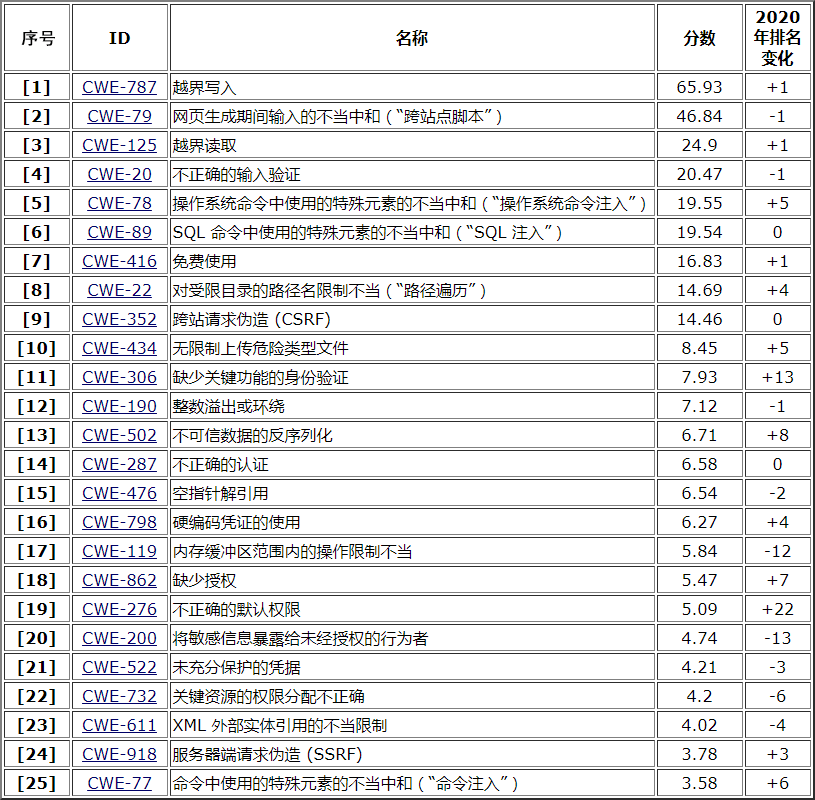

列表囊括25个软件缺陷,涵盖范围从“越界写入”(#1,得分65.93)直到“命令内所用特殊元素的不当中和(命令 注入)”(#25,得分3.58)。

在线发布的另一份声明中,美国网络安全与基础设施安全局(CISA)评论道,“攻击者常可利用这些漏洞夺取受影响系统的控制权,获取敏感信息,或者造成拒绝服务的情况。CISA鼓励用户和管理员仔细查阅Top 25列表,评估所推荐的缓解办法,选择其中最适合的加以采用。”

2021 CWE Top 25最危险软件缺陷

CWE列表中每个条目都包含CWE编号和通往MITRE CWE数据库中完整条目的链接。完整条目里含有的项目包括缺陷描述、与其他缺陷的关系、利用此缺陷的已知CVE,以及CISA建议考虑的潜在缓解办法等。

在对此CWE列表的分析中,MITRE指出,“转向更具体的缺陷而不是抽象的类型级缺陷”,是此列表与早期列表的主要区别。所有Top 25条目中,基础级CWE从~60%增加至~71%,而类型级CWE则已经从~30%减少到~20%了。

MITRE认为,形成这种转变的原因可能是其早期CWE Top 25列表的成功。基础级缺陷比特定于实现的缺陷更难处理。其中理念在于,社区已经提升了其处理后者的能力,调低了此类缺陷的排名,并将更棘手的缺陷排到了前面。但所存在的危险是,如果企业尚未改善其类型级缺陷的缓解措施,有可能会误以为此类缺陷不再那么重要了。

由于排名方法的潜在偏差,缺陷排名的绝对有效性存在一些问题。MITRE不避讳承认这一点,甚至在列表旁加以说明。

存在潜在数据偏差。列表仅采用NVD中公开报告和捕获的数据;将CWE准确映射至特定CVE并不总是那么容易;而且CVE/NVD数据集存在固有偏差:这种固有偏差是由最常报告漏洞的一些供应商及其主要编程语言造成的。此外,CWE层次结构本身存在错误描述的可能性,可导致不正确的映射。

存在指标偏差。例如,由于实现缺陷非常普遍,指标中实现缺陷间接凌驾于设计缺陷之上。此外,题为《最严重软件安全缺陷度量》的论文中还描述了另一种偏差。作者写道,“在生成不同规模的顶级漏洞列表时,公布的公式严重偏好出现频率,而几乎忽略了漏洞的可利用性和影响。这是由于分量度量值的分布存在差异。”

MITRE表示,将研究替代指标,并可能会在2022年的列表中引入新的指标。其中问题在于,改变列表的编制方法,意味着无法准确判断两年间列表的真实变动。

也许,CWE Top 25列表的真正价值与其说是条目的具体顺序,不如说是将常见缺陷累积到单个源文档中,并推断出相应的概括。

不过,JupiterOne首席营销官Tyler Shields指出了其中两个尤为重要的细节。他表示:“两个最大的改变是‘关键函数缺乏身份验证’上升了13位,以及‘不正确的默认权限’飞跃了整整22位。这两种攻击在我们现代基础设施中最为常见,几乎到处都是。”

无论内部软件开发人员还是第三方软件开发人员,都应该避免留下这些缺陷,但他们并没有,而且我们也不能指望他们突然就开始特别留意避免这些缺陷了。于是,检测缺陷的重任就落在了使用软件的公司身上。但问题是,大多数安全团队和IT团队都缺乏对其网络资产的可见性,尤其是身份资产或云资产。

Shields称:“云安全态势管理(CSPM)和网络资产管理工具都有助于提供企业所需的治理和安全,从而阻止这两类攻击。”

Pathlock总裁Kevin Dunne赞同此观点,并表示云在当前的软件缺陷中扮演着重要角色。“随着新冠肺炎疫情期间云的快速铺开,修复这些软件缺陷的需求也加速上升了。对开发云端应用的公司而言,这意味着增加在安全开发培训、代码扫描工具、安全研究和其他方面的投入。至于商业采购的云应用(如客户关系管理(CRM)、人力资源管理(HRM)及其他应用),修复这些缺陷的速度要求倒是没那么高。(供应商通常承受着成千上万客户要求及时修复的压力,但修复过程总会出现延迟。”

我们可以从此列表得出的一条普遍结论是,开发人员和用户公司都应该关注汹涌而来的基于身份的缺陷。

YouAttest首席执行官Garret Grajek向媒体透露:“25大当前软件安全缺陷中有9个都涉及某种形式的身份:身份验证、凭证盗窃、假冒和授权。很明显,黑客的目标之一就是获取企业登录凭证以实施对企业的初步或长期访问。被盗权限就好像‘能不断下金蛋的鹅’,让攻击者能够‘入侵并扩张’。严格控制访问权限和身份是企业安全的关键。”

Netenrich威胁情报顾问John Bambenek总结道:“基本上,高级漏洞总是那几个。这些漏洞在软件漏洞列表中的呈现方式随着我们逐渐采用新技术而改变,但最佳实践却一直保持不变:验证所有输入、保护敏感函数和凭证,以及确保对所有应用进行强身份验证和授权。”

MITRE列表传达出的信息是,使用软件的公司需要自己承担责任。用户公司开发自身应用时,该列表展示了最需要多多关注设计与开发的领域。这些公司使用第三方软件时,该列表指明了最有可能出现漏洞的地方,以及需要额外资源来增强安全的地方。

参考链接