网络扫描:Maltego之网段分析

当我们将Maltego工具的环境工作准备好后,即可使用该工具对信息进行整理和分析了。本文介绍如何对网段地址进行整理和分析,以获取相关的信息。

1. 网段实体Netblock

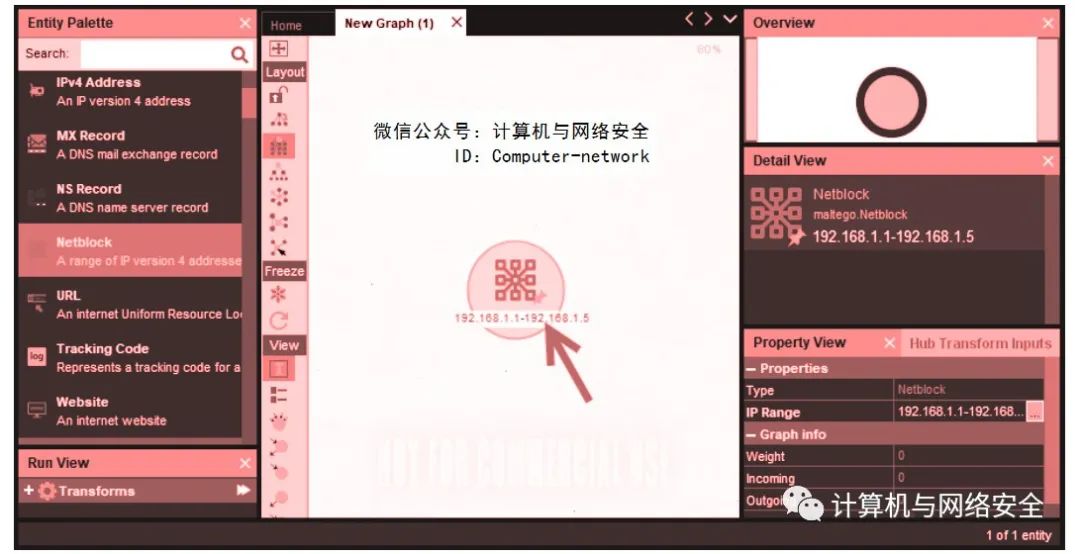

如果要使用Maltego工具对网段进行分析,首先需要选择用于分析网段的实体Netblock。此时,在Maltego的实体列表中选择Netblock实体,并将其拖到图表中,显示如图1所示的界面。

图1 使用网段实体Netblock

从实体信息中可以看到,默认指定的网段地址为74.207.243.0-74.207.243.255。此时可以整理自己要分析的网段。例如,这里指定要分析的网段为192.168.0.1-192.168.0.10,可以使用两种方式来指定要分析的网段。第一种方式是,直接双击实体中显示的地址;第二种方式是,修改属性IP Range的值。修改完成后,显示如图2所示的界面。

图2 指定要分析的网段

此时可以使用Maltego中的Transform来获取该网段中主机的相关信息,如IP地址、网段AS等。

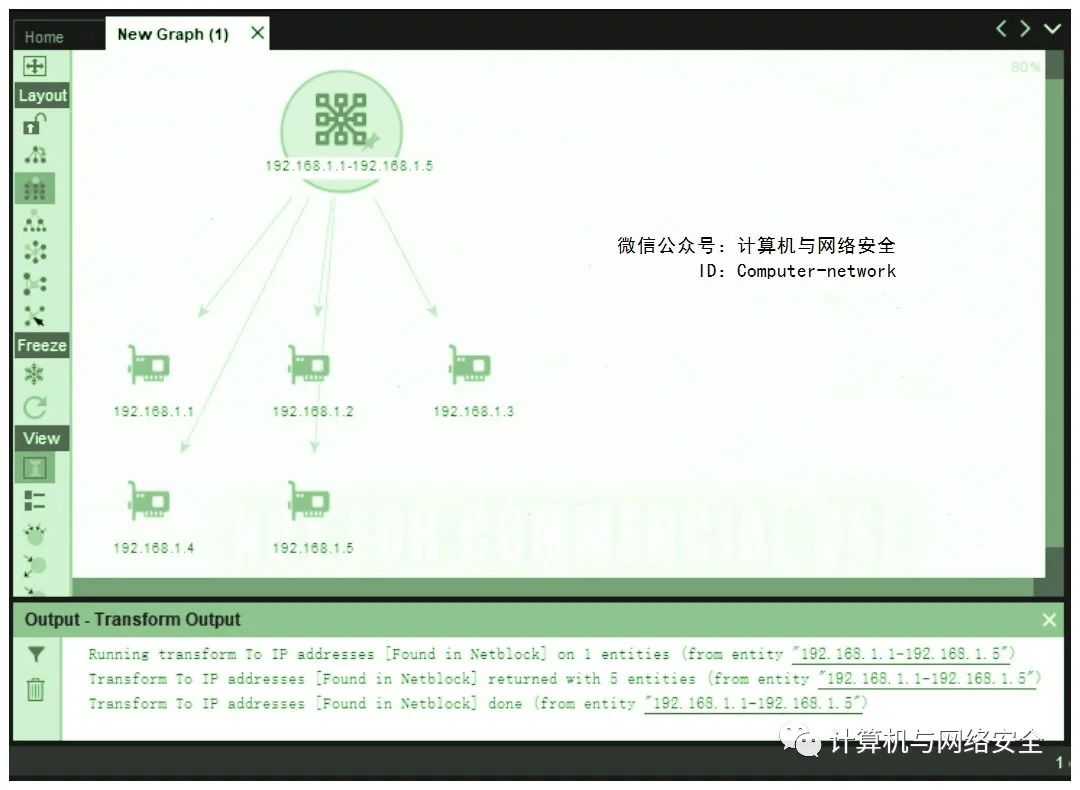

2. 获取IP地址

当我们将要分析的网段整理完成后,即可获取其相关信息了。例如,获取指定网段中的IP地址。首先选择网段实体,并右击,将弹出所有可用的Transform菜单栏,如图3所示。

图3 可运行的Transform

这里选择名为To IP addresses[Found in Netblock]的Transform,即可获取该网段实体的IP地址,如图4所示。

图4 获取的IP地址

从图4显示的结果中可以看到,成功获取到了网段192.168.1.1~192.168.1.5中的IP地址。其中,在该网段中共包括5个IP地址,分别是192.168.1.1、192.168.1.2、192.168.1.3、192.168.1.4和192.168.1.5。

3. 获取网段AS

AS(Autonomous System)是指使用统一内部路由协议的一组网络。它一般在大型网络中使用,如运营商的网络就是一个自治系统。任何一个公网IP都从属于特定的AS。例如,联通、电信、移动就是AS,它们管理各自的公网IP地址。当我们实施广域网扫描的时就需要通过分析网段,获取其AS。

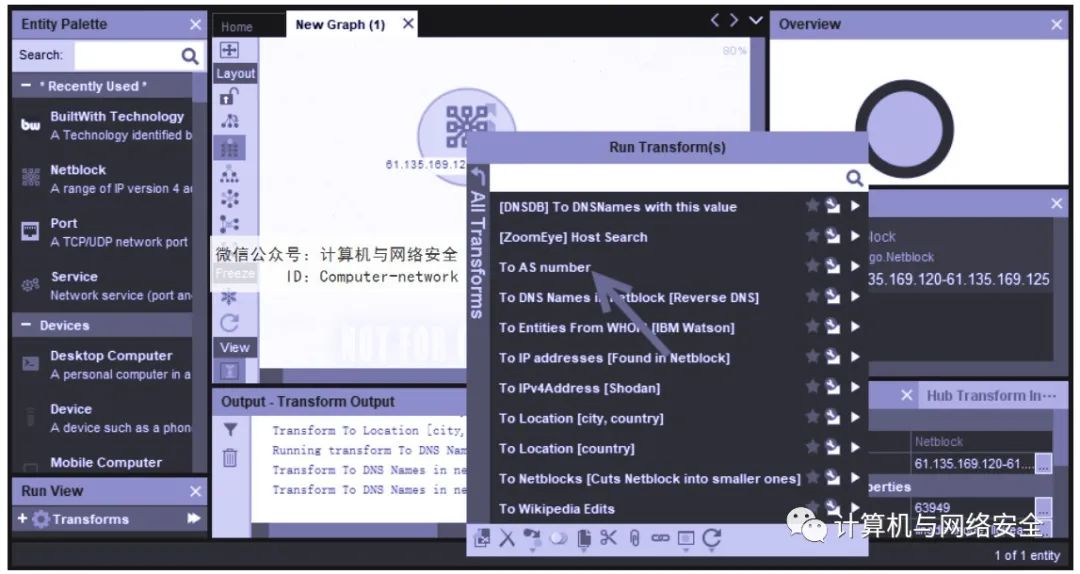

通过前面的扫描,可以探测到广域网中www.baidu.com的IP地址为61.135.169.121和61.135.169.125。下面通过整理该网段地址为61.135.169.120~61.135.169.125,来获取其AS。其中,指定的网段实体地址如图5所示。

图5 网段实体

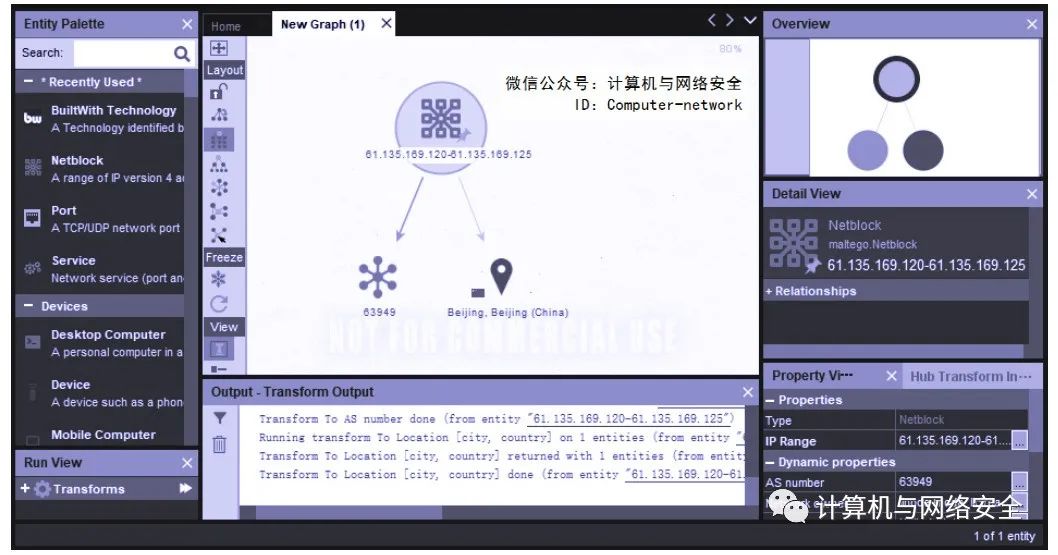

此时选择该网段实体并右击,选择快捷菜单中的To AS number命令,通过Transform来获取网段AS号码,如图6所示。

图6 选择使用的Transform

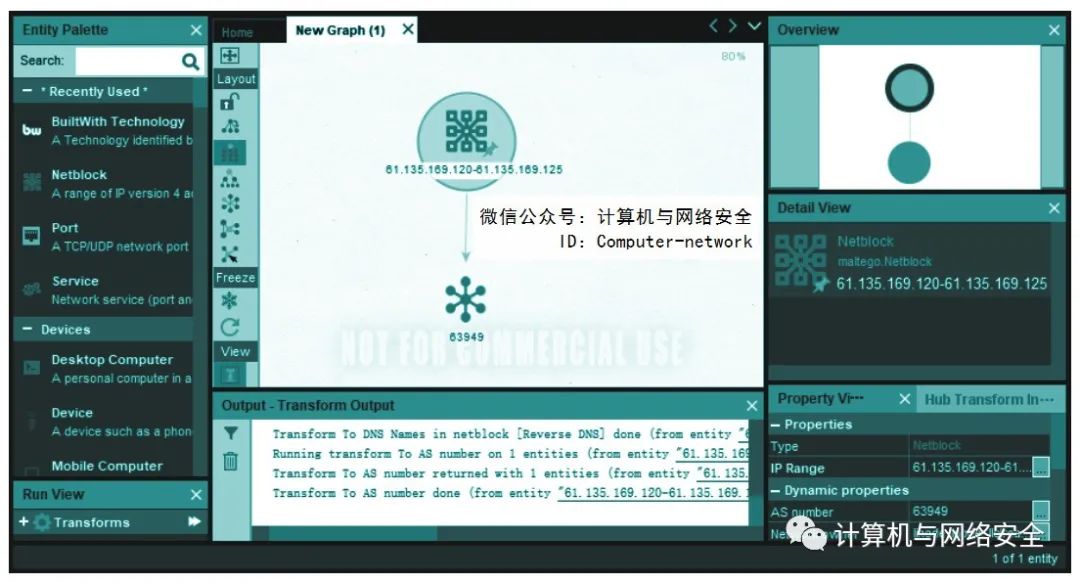

选择To AS number选项后,将显示如图7所示的界面。

图7 获取到的AS号码

从图7中可以看到成功获取到了网段61.135.169.120~61.135.169.125的AS号码。其中,获取到的AS号码为63949。

当我们获取到目标网段的AS号码后,通过分析AS号码,可以获取该AS号对应的组织,以了解该组织/运营商的相关信息。下面介绍获取AS组织信息的方法。

(1)在Maltego的图表中选择AS实体,并右击,即可看到可用的Transform列表,如图8所示。

图8 选择Transform

(2)选择名为To Company[owner]的Transform。运行后即可获取到相关的信息,如图9所示。

图9 获取的结果

(3)从图9中可以看到成功获取到AS的公司组织信息。例如,获取该AS相关的组织有cmi ip transit和china unicom(中国联通)等。

4. 获取网段物理位置信息

为了能够收集到更详细的信息,还可以使用Maltego获取某网段中主机的物理位置信息。这样,可以有助于帮助我们分析后续渗透测试的实施方式。下面介绍获取网段物理位置信息的方法。

获取网段61.135.169.120-61.135.169.125的物理位置信息。

(1)使用网段实体Netblock指定分析的网段,如图10所示。

图10 网段实体

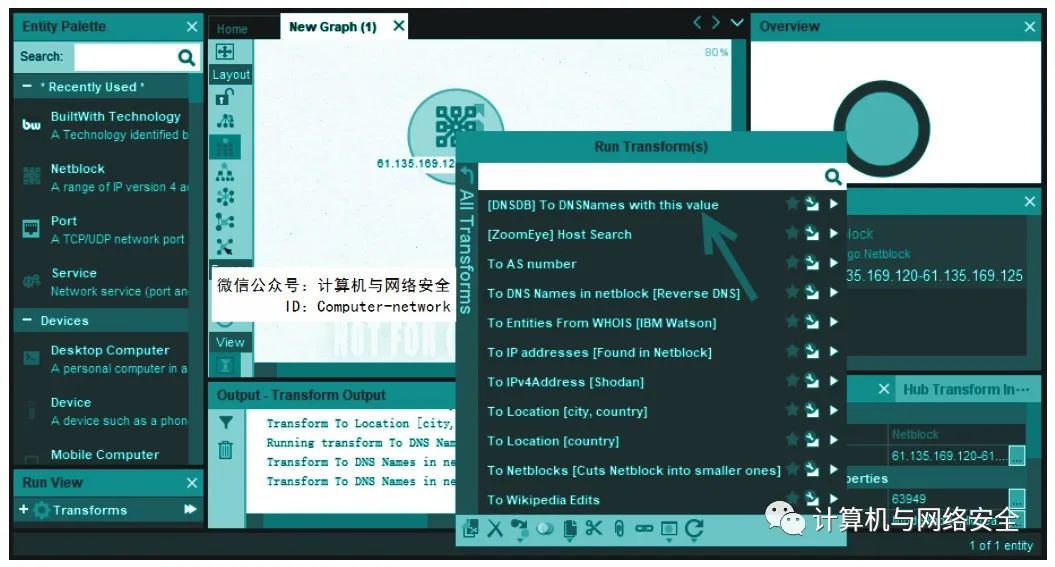

(2)选择用于获取物理位置信息的Transform,如图11所示。

图11 选择Transform

(3)这里选择名为To Location[city,country]的Transform,可以用来获取网段的城市和国家。当成功获取到位置信息后,显示界面如图12所示。

图12 查询结果

(4)从图12中可以看到,成功获取到了网段的物理位置。其中,该位置信息为Beijing,Beijing(China)。

5. 获取网段相关域名信息

当一个网段中的主机是一台Web服务器的话,则可能有对应的域名信息。下面介绍获取网段相关域名信息的方法。

下面仍然以整理的网段61.135.169.120-61.135.169.125为例,来获取相关域名信息。这里选择使用名为[DNSDB]To DNSNames with this value的Transform来获取信息,如图13所示。

图13 选择Transform

在本例中使用的Transform是由Transforms Hub中的Farsight DNSDB提供的,需要手动安装。

(1)在菜单栏中选择[DNSDB]To DNSNames with this value的Transform后,弹出如图14所示对话框。

图14 Required inputs对话框

(2)勾选I accept the above disclaimer和Remember these settings复选框,然后单击Run!按钮,即可获取相关域名信息,如图15所示。

图15 获取结果

(3)从图15中即可以看到获取到的整个网段中的域名信息。其中,获取到的域名有formi.baidu.com、ac.sieor.org和kenpian.cc等。