谷歌发布安全更新,修复今年第十个0day漏洞

谷歌近日发布了Chrome 93.0.4577.82的安全更新,修复了两个0day内存漏洞。除此之外,还公布了一些发现漏洞的安全研究人员及其提交漏洞获得的奖金。

今年9月8日,有人匿名将这两个0day漏洞提交给谷歌,其中CVE-2021-30632 是V8 JavaScript引擎中的越界写入漏洞,CVE-2021-30633 是Indexed DB API中的释放后使用漏洞。

这些漏洞通常的影响是浏览器崩溃,但在黑客手中,它们还可以被利用于实施远程代码执行等恶意行为,且据谷歌称漏洞已被在野利用。

谷歌今年修复的其他漏洞一览:

CVE-2021-21148 - 2021年2月4日

CVE-2021-21166 - 2021年3月2日

CVE-2021-21193 - 2021年3月12日

CVE-2021-21220 - 2021年4月13日

CVE-2021-21224 - 2021年4月20日

CVE-2021-30551 - 2021年6月9日

CVE-2021-30554 - 2021年6月17日

CVE-2021-30563 - 2021年7月15日

谷歌每年都会披露十几二十个0day漏洞,之所以数量会这么多,一方面是因为谷歌用户比较多,漏洞价值高,比较受黑客青睐。

另一方面,也有可能是有大量安全研究人员在研究、发现并报告0day漏洞,帮助开发商及时修复漏洞保护用户。

因此,被披露的漏洞多并不一定代表产品本身存在巨大问题,反而可能是件好事。随着企业整体在网络安全方面的进步,攻击者也需要更多的0day来实现攻击。如果能有更多的安全研究人员抢在不法分子之前将漏洞披露给开发商,就能使大量企业免遭损失。

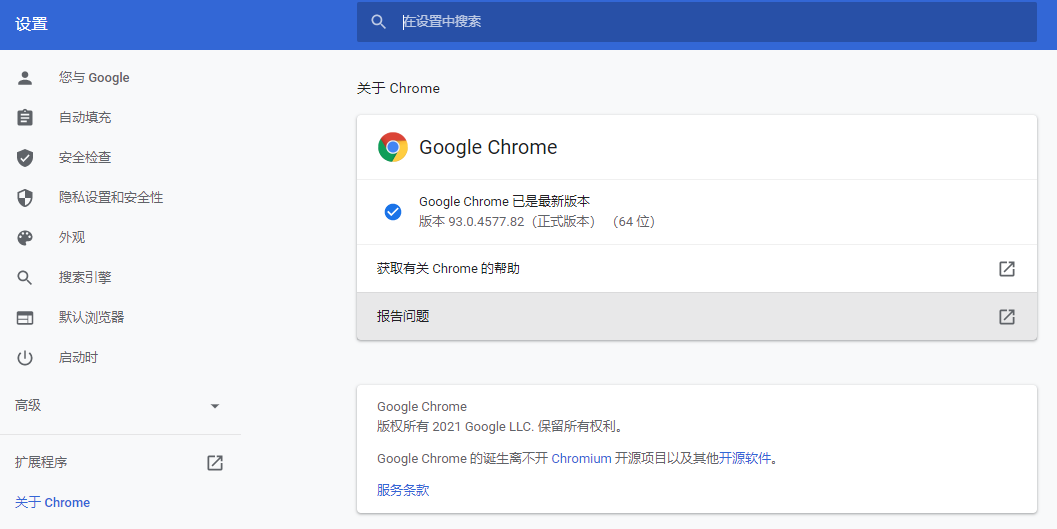

最后提醒一下,大家这次也不要忘了更新哦,更新的方法很简单,打开Google Chrome浏览器“设置”> “关于 Chrome”,点击更新并重启即可。

资讯来源:BleepingComputer

转载请注明出处和本文链接