快速搭建精简的小型域环境

VSole2021-09-29 14:59:32

在日常工作中,通常需要一个小型的域环境来复现一些最新的AD域攻击姿势,那么今天我们用三台机器快速搭建一个小型域环境满足工作需求。后续我也将通过这个小型域做延申,搭建更为复杂的域内环境,进行更为复杂的AD域安全研究。

01 准备机器

win7专业版 ip:192.168.52.138win10专业版 ip:192.168.52.153windows server 2016 ip:192.168.52.154

02 域控搭建

首先用windows server 2016我们来作为域控制器,将他的DNS地址指定为本地。

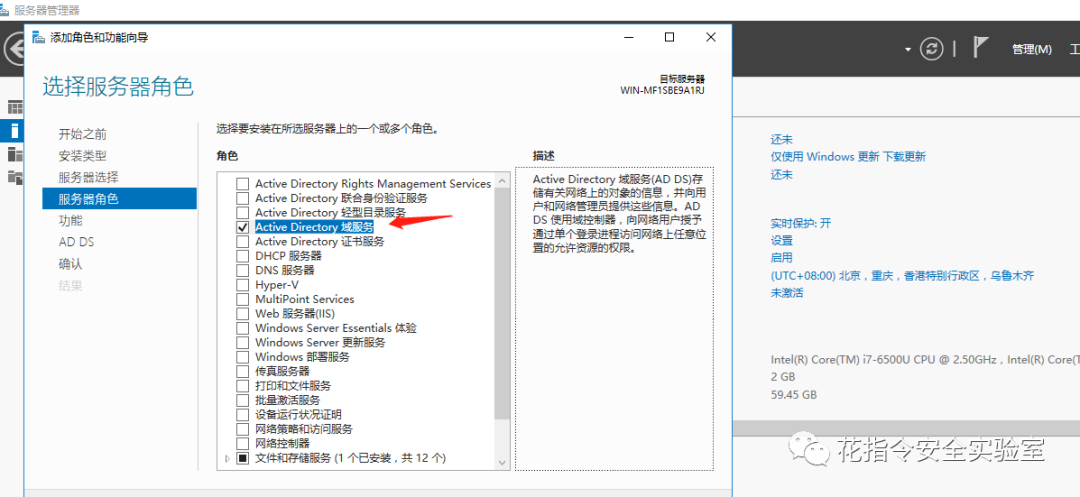

接着去添加角色与功能

直接勾选AD域服务

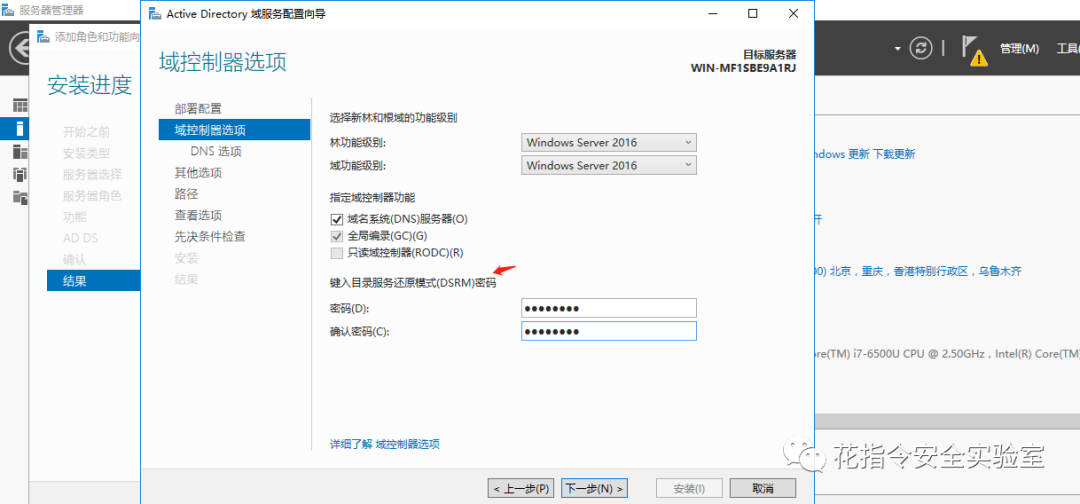

一直点下去,将此服务器添加为域控制器

随后添加新林,设置根域名为tubai.com

给目录还原模式设置密码 为P@ssw0rd

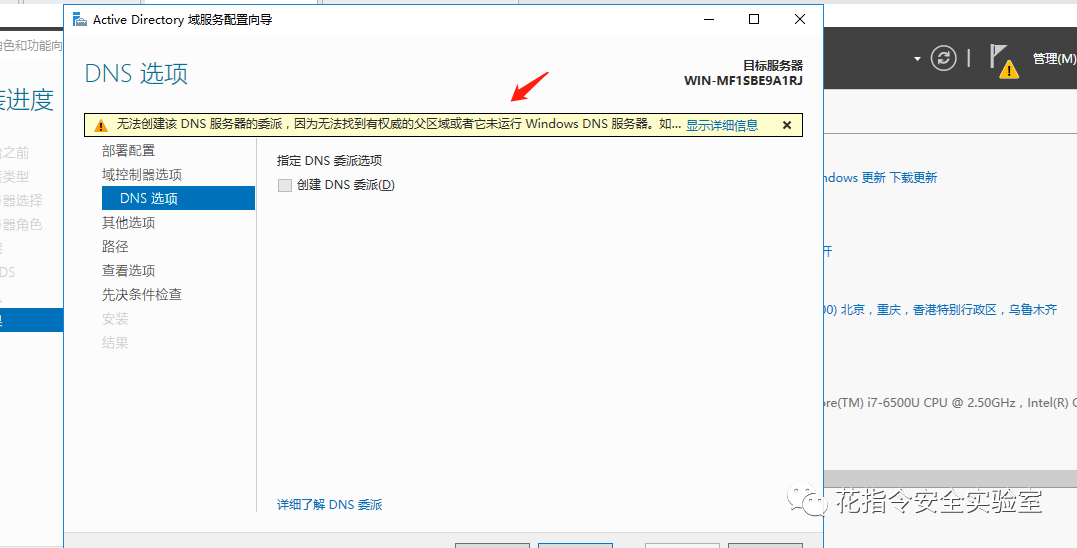

出现如下告警不用理会,直接下一步

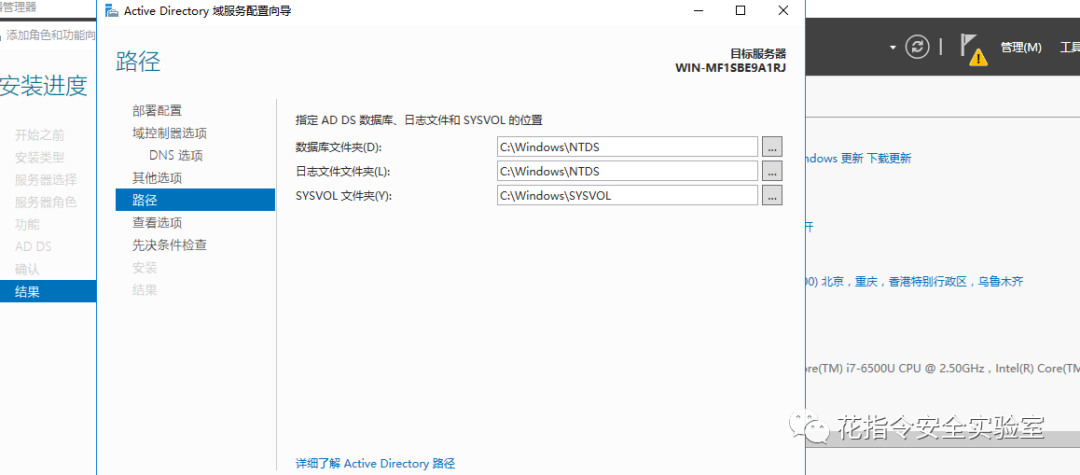

netbios域名系统自动分配,默认即可

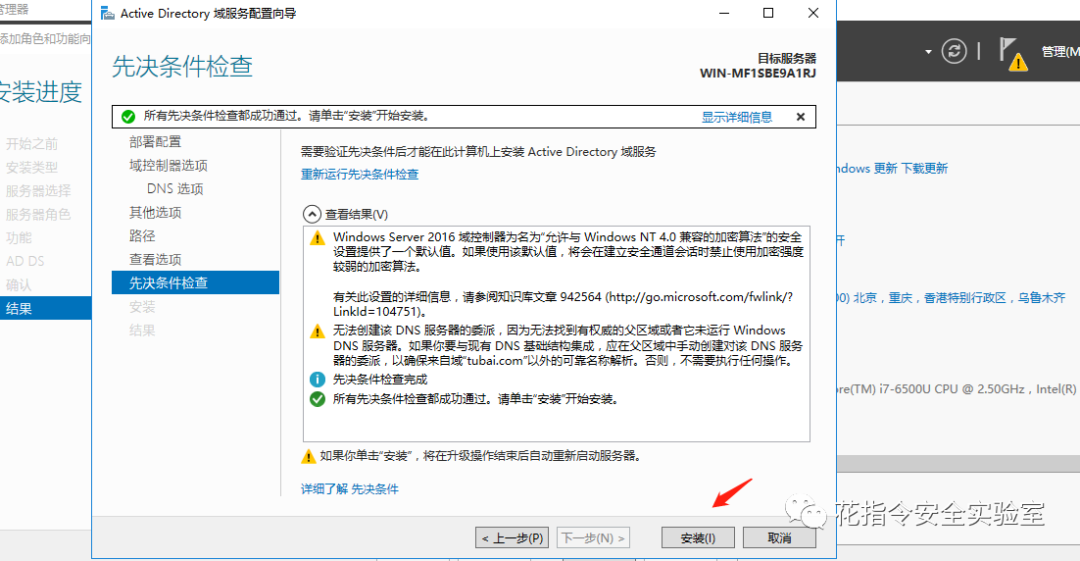

接下来就是默认下一步,到安装即可

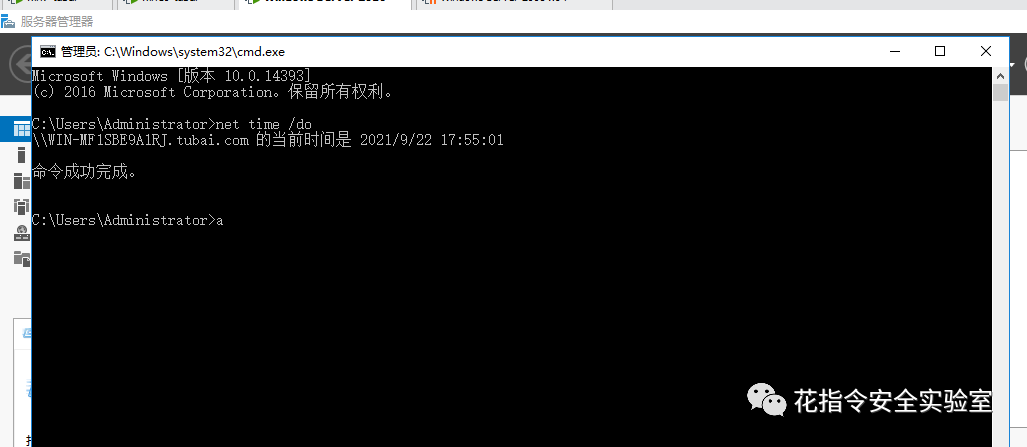

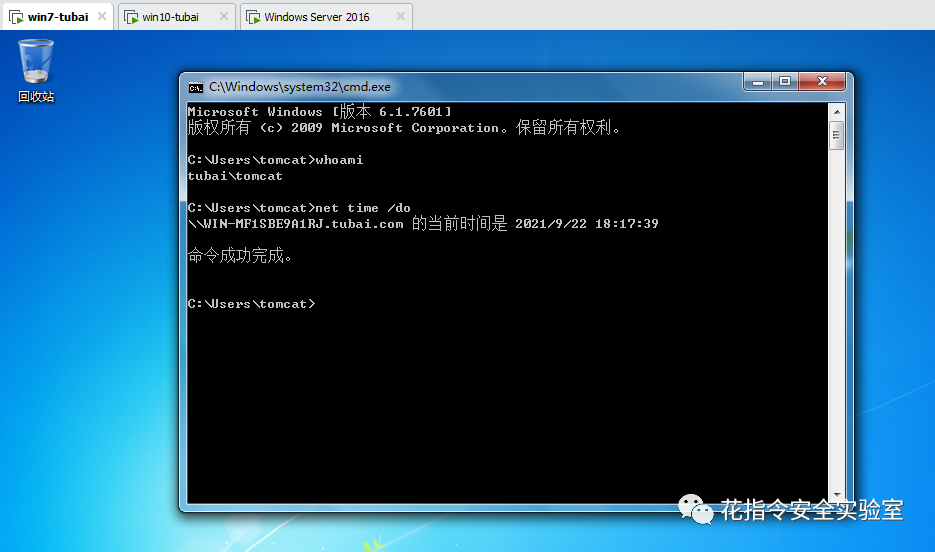

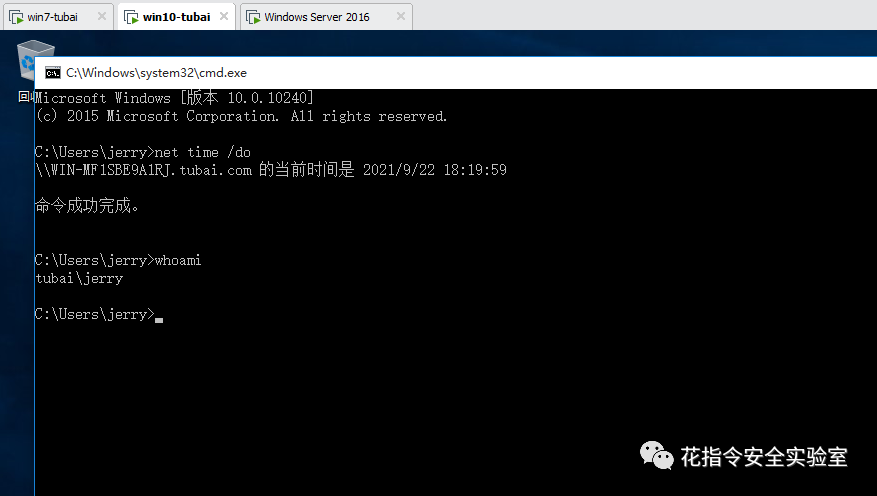

验证安装成功

net time /do

ok,这台windows server2016已经成为域控,那么我们再把win7和win10加进来。

03 新增域用户

我们先新增两个域用户以便后续工作使用。

tomcat qwe@123jerry asd@123

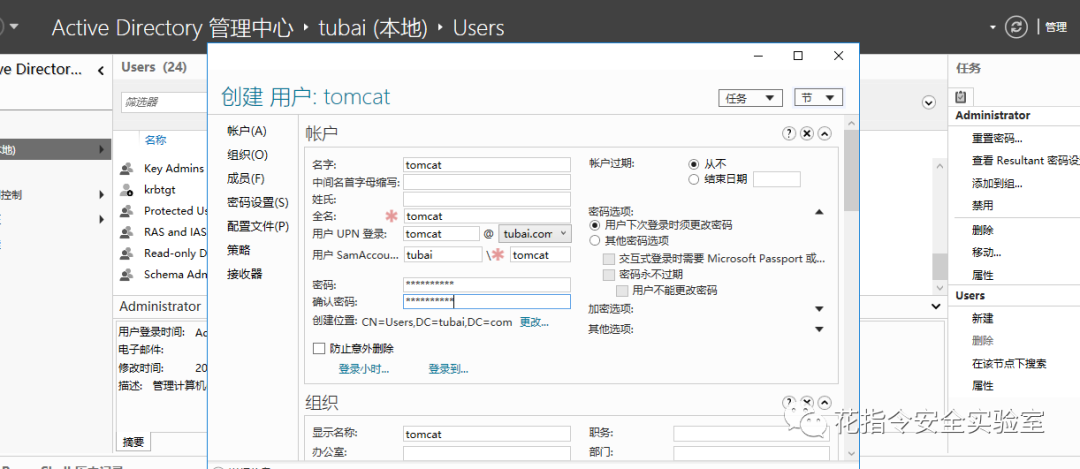

我们在域控上AD管理中心进行操作:

如下,新增用户

我们来建个名为tomcat用户

tomcat qwe@123

如此操作,同样也将jerry用户加入

我们通过cmd命令查询,发现成功加入

04 机器加入域

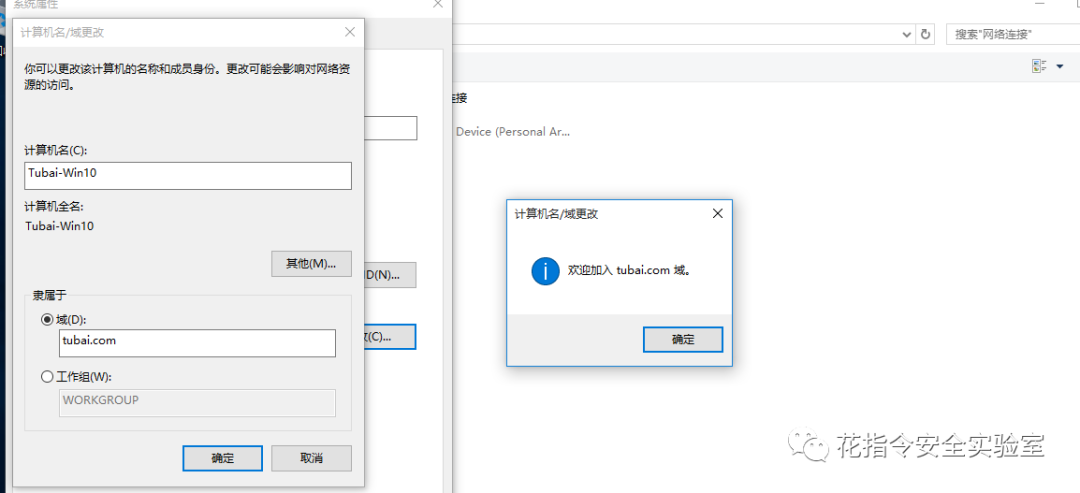

那么我们现在来把win10和win7加入域中吧!

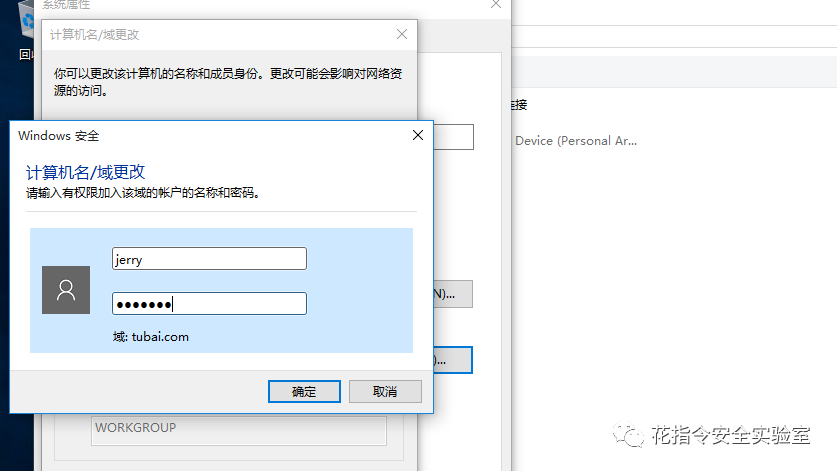

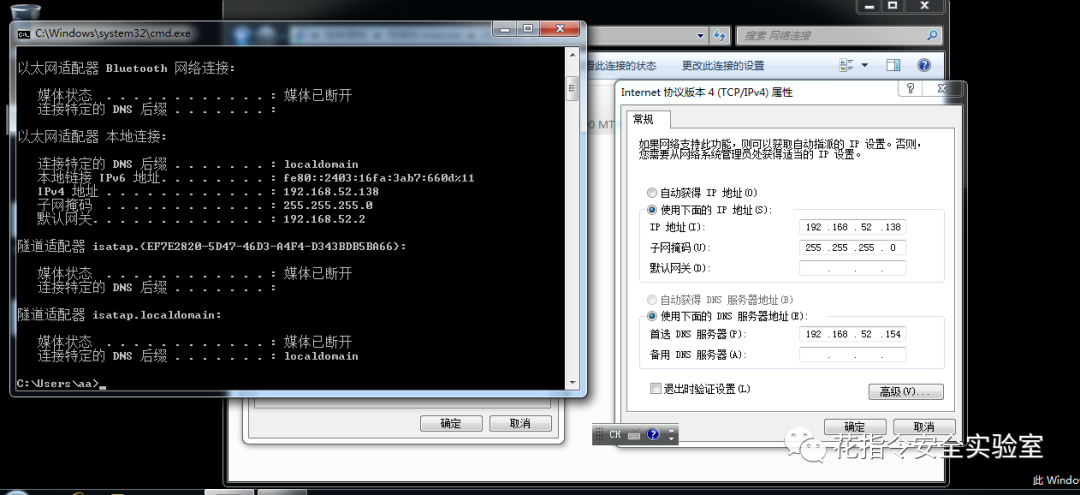

首先在win10中,将DNS地址指向域控IP

然后这里用该账户进行加入

user:jerry pass:asd@123

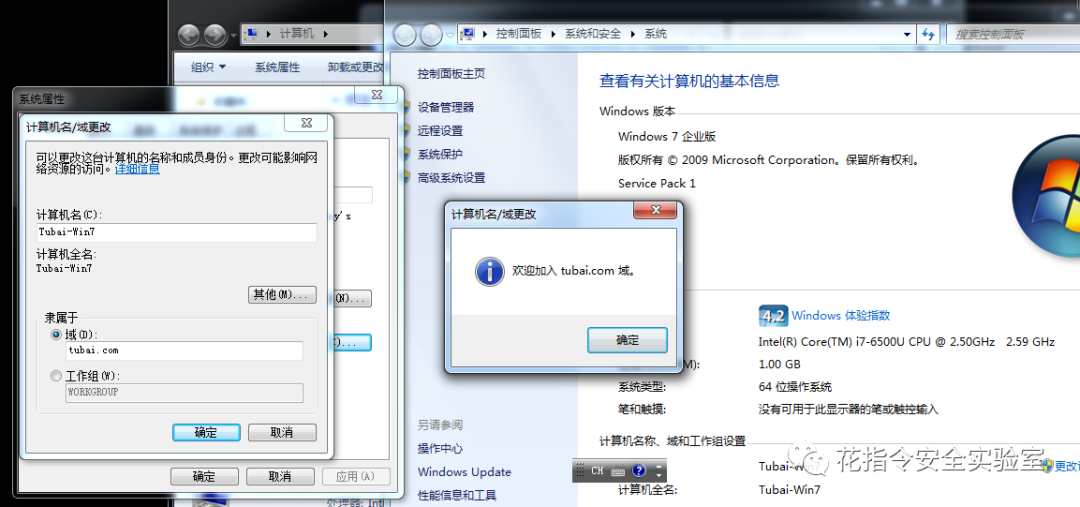

win10加入完毕,下面win7同理,也是将dns指向域控ip

这里用名为tomcat账户进行认证

user:tomcat pass:qwe@123

ok,重启后进行一下登录验证

win10与win7均成功加入域,一个小型域环境就满足了。

05 知识拓展

一、机器默认会在域控上安装DNS服务器二、第一台域控要扮演全局编录服务器角色三、第一台域控不能是RODC(只读域控制器)

06 总结

动手搭建个小型域环境还是很有意义的,后续将通过这个小域做延申,搭建更为复杂的域内环境,进行更为复杂的AD域安全研究,持续分享AD域安全知识。

VSole

网络安全专家