微步在线发布IP攻击画像情报:一览攻击特征、攻击手法,安全运营更智能

在企业日常安全运营中,对IP告警的分析和处置是最常见的场景。而无论是甲方还是乙方,面对一个可疑IP时,总会有这样的“灵魂三问”:

这个IP是不是在攻击我?

我遇到的是一次定向攻击,还是僵尸网络的随机扫描?

这个IP背后的攻击者是谁,攻击目的是什么,攻击特征有什么?

当前,企业在对IP告警进行分析时,最常用到的就是IP信誉相关的威胁情报。然而,随着攻击者的手法越发高超,企业针对告警分析和运营的难度也变得越来越高,威胁情报单纯回答一个IP是黑是白,已经不能满足现阶段企业安全运营的需求了。

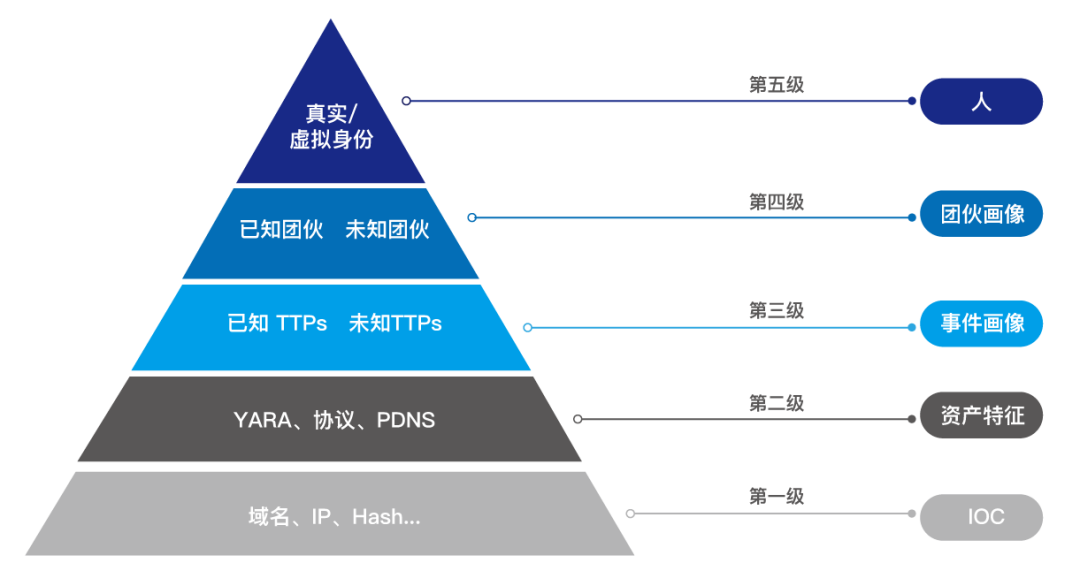

回顾威胁情报金字塔模型,以IP、域名、Hash为代表的IOC情报处于最底层,而威胁情报金字塔中的每一级情报,都是从下一层生产而来,其中需要大量人工与智能化的工作,而随着情报层级越高,数量也越少,生产难度也越大。

但是,在日常工作中,安全运营人员需要摸清攻击者的意图、明确攻击者的目标,进而根据攻击手段和木马进行对应防御,而此时安全运营人员所能得到的线索,只有一个IP,没有其他可用于分析的信息。

如何通过一个IP得知背后攻击者的意图、并明确攻击者的目标、攻击手段和木马?

这要求威胁情报的升级——将“IP信誉情报”全面升级为“IP攻击画像情报”。对IP的判定不能止步于“非黑即白”,而是要从历史攻击手法、攻击目标、传播木马情况等指标定性攻击者归属家族,通过历史攻击活跃程度、攻击包详情等细节佐证分析结论。

生产IP攻击画像情报,需要采用网络资产测绘和蜜罐诱捕技术收集攻击信息,同时用云端威胁情报数据和漏洞情报数据即时碰撞,最终进入智能分析等环节,生产出时效性好、准确度高的IP攻击画像情报。

作为深耕威胁情报领域的厂商,微步在线能够在全网范围内获取正在发起攻击的IP,做到全网攻击关联,从而精准获取攻击IP的攻击手法、攻击目标、利用漏洞、传播木马等数据。

目前,微步在线旗下所有产品,包括X情报社区、流量检测类产品TDP、本地威胁情报管理平台TIP、终端检测产品OneEDR、基于DNS的威胁防护产品OneDNS等都已经具备IP攻击画像情报能力。

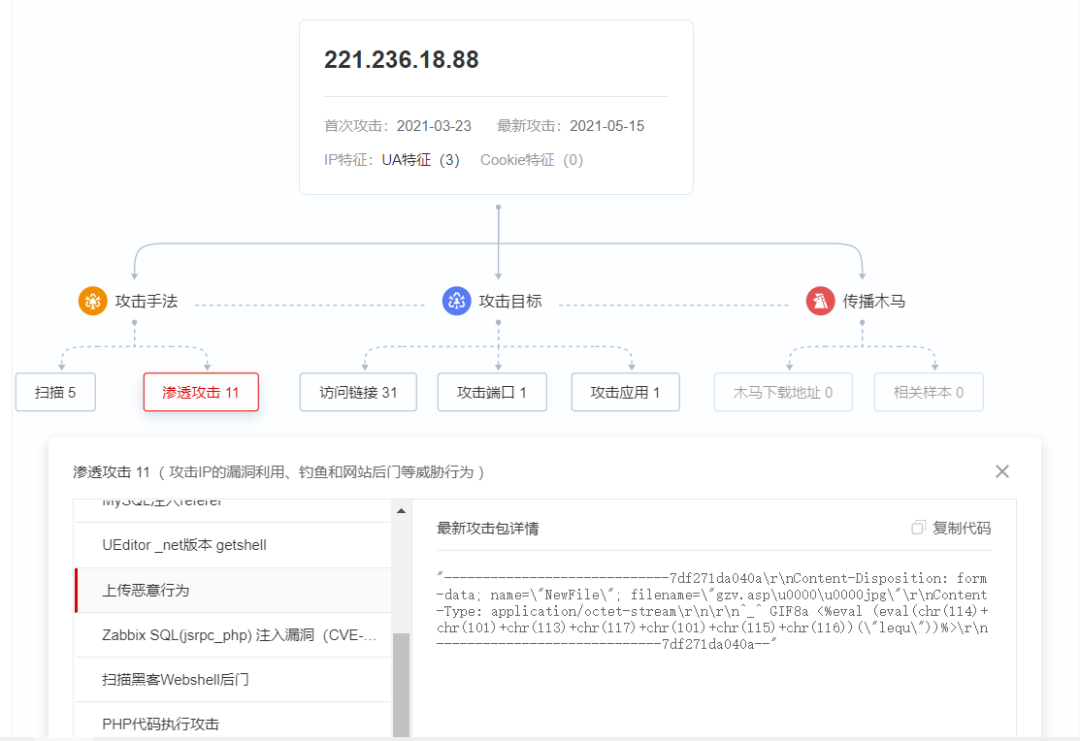

以X情报社区为例,在搜索某个IP时,不仅可以得到对IP黑与白属性的判断,还能够展现该IP的攻击手法、攻击目标和所用木马,从而形成一个完整的故事,全方位描绘出这个IP“罪恶的一生”。

IP攻击画像全景图

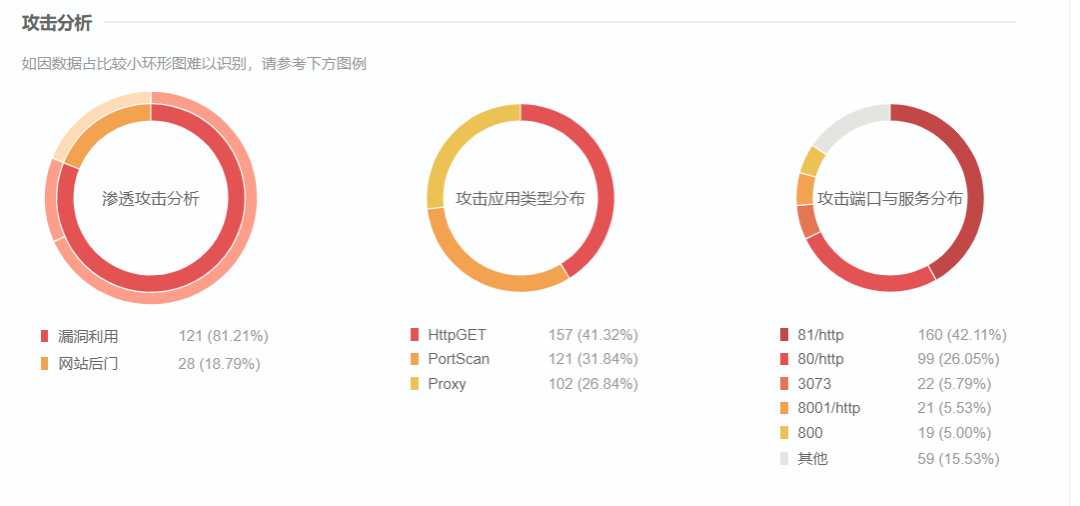

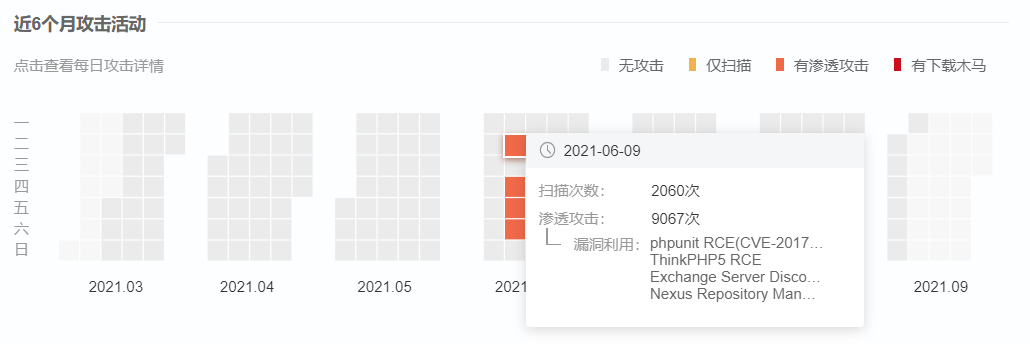

这样,当安全运营人员需要了解某个IP的威胁情报时,能得到的就不仅仅是一个黑与白的判定和开源情报检出的集合。微步在线会给出该IP的历史攻击手法、攻击目标、传播木马情况,从而定性攻击者归属家族。而历史攻击活跃程度、攻击包详情等细节,则能进一步佐证分析结论。

最后,安全运营人员可以确定这个IP是黑是白、背后的攻击组织和僵尸网络家族是哪个,同时还可以得知这个IP的历史经常攻击端口、攻击应用和利用的漏洞。

攻击分析图

这样一来,安全运营人员就能完美地回答开篇的“灵魂三问”:

这个IP是不是在攻击我?

利用IP攻击画像相关字段结合内部日志进行多维度的相似度分析来确定。

我遇到的是一次定向攻击,还是僵尸网络的随机扫描?

根据IP攻击画像的历史攻击事件、传播的家族木马以及攻击手法的类型等多个维度来判断。

这个IP背后的攻击者是谁,攻击目的是什么,攻击特征有什么?

根据IP攻击画像传播家族及其类型、利用漏洞及UA等数据得出结论。

因此,安全运营人员在发现该IP在发起较严重攻击时,就可以针对性排查内部安全隐患,在真实攻击发生前消除威胁,从而让安全运营工作更加高效、智慧。

此外,IP攻击画像情报十分适合攻防演练场景。攻击画像可以让红队的IP资产无所遁形。

如果某个IP的活跃时间与攻防演练时间段高度重合,并在攻击手法上也表现出红队特征,那么对这个IP进行追踪溯源,或许就能获取宝贵的加分。

使用IP攻击画像情报,可以通过安全设备自动或手动筛选出高危的、具有定向特征的攻击行为,并得到具体风险类型及等级、阻断和响应建议、决策相关的依据等,从而帮助安全运营人员优先处置高危攻击事件,并有能力进行更深入的分析。

应对单起攻击事件只是起点,在攻击面管理、安全策略调整等方面,IP攻击画像情报将发挥更大作用。

从IP信誉到IP攻击画像的升级,也意味着威胁情报能承载的信息量更大,能讲出的故事更完整,威胁情报绝不仅是零碎IOC的堆砌,在安全运营工作中,威胁情报的战略意义将不仅仅是简单地去除噪声、精准告警,更能帮助安全运营人员窥一斑而知全豹,在防护和预测两个维度上先行布局,完成安全运营从被动到主动的进化。

网络攻击愈演愈烈,我们该如何应对和改变?

微步在线CTIC网络安全分析与情报大会

诚邀各位安全守卫者共同探讨