高危代码注入漏洞来袭!启明星辰提供解决方案~

近日,Microsoft官方发布公告,披露了一个microsoft Azure Open Management Infrastructure 代码注入漏洞(CVE-2021-38647),入侵者利用漏洞可完全控制服务器。

目前该漏洞POC(概念验证代码)已公开,存在被网络黑产利用进行挖矿木马和僵尸网络等攻击行为的风险。启明星辰漏洞扫描产品团队和基线核查产品团队在第一时间对这个漏洞进行了紧急响应。

Microsoft Azure是美国微软(Microsoft)公司的一套开放的企业级云计算平台。microsoft Azure Open Management Infrastructure存在代码注入漏洞,在某些情况下,未授权的入侵者可以构造特殊的请求,造成远程代码执行。

该漏洞的综合评级为“高危”。

数据来源

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-38647

漏洞危害

以下产品及版本受到影响:

Azure Open Management Infrastructure

漏洞检测

启明星辰天镜脆弱性扫描与管理系统V6.0已于2021年9月17日紧急发布针对该漏洞的升级包,支持对该漏洞进行原理扫描,用户升级天镜漏扫产品漏洞库后即可对该漏洞进行扫描:

6070版本升级包为607000379,升级包下载地址:

https://venustech.download.venuscloud.cn/

请天镜脆弱性扫描与管理系统V6.0产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

漏洞修复建议

1、加固方案

攻击者可以通过 HTTPS 将特制消息发送到易受攻击系统上侦听 OMI 的端口。

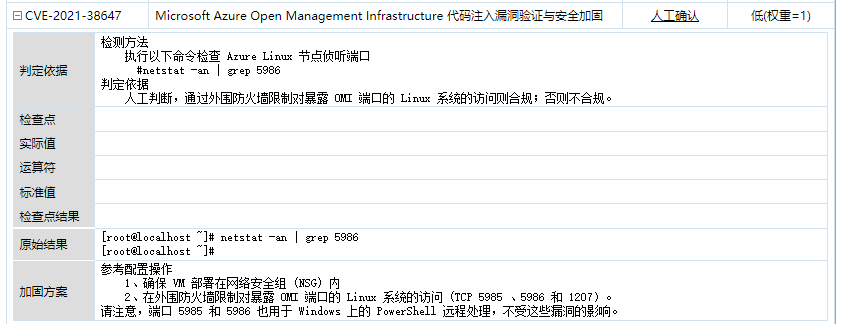

客户可以根据检测OMI服务对应端口号来判断是否受到影响,对于不同的服务,端口号可能不同。在大多数 Linux 发行版上,命令 'netstat -an | grep' 将指示是否有任何进程正在侦听。

客户可以通过确保 VM 部署在网络安全组 (NSG) 内或在外围防火墙后面并限制对暴露 OMI 端口的 Linux 系统的访问 (TCP 5985 、5986 和 1207)。

请注意,端口 5985 和 5986 也用于 Windows 上的 PowerShell 远程处理,不受这些漏洞的影响。

2、补丁方案

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.atlassian.com/software/confluence/download-archives

如无法立即升级版本,建议参照官方安全通告采取缓解措施:

https://confluence.atlassian.com/doc/confluence-security-advisory-2021-08-25-1077906215.html