工业安全态势感知三部曲之业务安全态势预测

工业安全态势感知通过采集工业网络中的安全设备日志、网络设备日志、工业控制系统日志、业务应用日志,利用平台集成的安全分析模型,实时发现网络中的威胁,并对分析的结果产生告警,但此类分析能力只局限于事中、事后,缺少事前预测的能力,因此工业安全态势感知的终极目标是通过收集网络源数据,实现攻击预测,协助运营者提前落实防护策略,避免业务系统遭受攻击造成经济损失和恶劣的社会影响。

背 景

在网络环境日益复杂和攻击手段动态变化的背景下,如果能预测网络未来的安全状况和趋势变化,可为网络安全策略动态调整、动态应用提供指导,从而增强网络防御的主动性,尽可能降低网络攻击的危害。

“预测”是指在认知引起事物发展变化的外因和内因的前提下,研究内外部影响事物变化的现象和规律,从而估计和预测事物将来发展的趋势,推演未来发展变化的可能情况。预测的本质就是通过了解过去、掌握当下,并以此为基础预测未来。

态势感知攻击预测实现的前提和面临的挑战

面对复杂的网络安全形式,攻击方常采用大量的信息侦查、漏洞利用和混淆技术在网络进行恶意活动或破坏行为。虽然当前网络安全态势感知平台尽可能的发现和监测新漏洞的利用过程,但仅仅这样还不够,当前常见的态势感知都存在一些不准确的观察现象,需要将相关事件自动关联到已知或未知的攻击策略,对攻击策略进行评估,实现对网络安全事件的预测。

实现态势感知的攻击预测需要具备以下两个前提条件:

- 知己,即准确理解我方网络资产和系统的漏洞情况;

- 知彼,理解攻击模式,掌握攻击者的行为模式。

网络攻击预测主要面临三大挑战:

- 对被保护网络的网络配置情况,用户可访问性和系统漏洞可能无法准确感知。由于存在技术或管理原因,导致很难及时掌握统漏洞的更新情况;

- 态势感知能力不足,对告警日志的态势关联分析不充分,导致网络的安全状态具有不确定性,攻击预测方法需要适应这种不确定性,而且需要在这种不确定性的条件下进行预测;

- 攻击者攻击策略多样化,且随时间的推移演化,攻击预测方法需要具备自适应性,并且最好能在线实施处理未知的攻击策略。

态势感知攻击预测实现

预测即知道了过去、掌握现在,并以此为基础来预知未来。依据预测的性质、任务来划分,主要分定量预测和定性预测两类。定量预测主要利用原始数据和信息,依靠数学模型和方法,分析数据前后之间的关系,得出其未来的发展变化规律,达到预测的目的,其分析方法主要包括时间序列、回归分析、人工神经网络、复合式攻击预测等。定性分析主要依靠经验积累和能力,利用有限原始数据进行推理、判断和估测,其方法主要包括类推法、判断分析法等。

基于时间序列的预测技术

时间序列是指由某一随机过程在不同时刻的相继观察到的数值排列而形成的一组数字序列。这个数据与聚集的时间粒度密切相关,并且按时间的顺序排列的聚集值就是在一个时间序列。

由此可以看出,时间序列预测技术是一种统计预测的方法,是以时间序列能反映的事件发展过程和规律性进行推理,预测其发展趋势的方法。它研究预测目标与时间过程的演变关系,根据统计规律性构造拟合X(t)的数学模型。

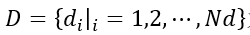

其中,时间序列把客观过程的一个变量或一组变量X(t)进行度量,由 得到以时间t为自变量、离散化的有序集合

得到以时间t为自变量、离散化的有序集合 ,自变量t可以有不同的物 理意义,如安全事件的次数、网络日志报警数、攻击的主机数等。

,自变量t可以有不同的物 理意义,如安全事件的次数、网络日志报警数、攻击的主机数等。

基于回归分析的模型预测技术

基于回归分析模型的预测方法是在分析各种因变量和自变量之间关联关系的基础之上,确定自变量(态势值)和因变量(评估指标)之间的逻辑、函数关系,达到预测态势的目的。

回归分析的基本思想:首先从一组观测到的样本数据出发,建立变量之间的函数关系,然后对这些函数关系的可信度进行验证,确定影响某主要结合值的各变量的影响程度。再进一步利用函数关系,确定一个或几个变量的取值来影响另一个特定结果变量的取值,并量化该影响的精确程度。

回归分析预测方法的一般步骤:

第一步,平稳性判断。根据平稳时间序列的特征对其平稳性进行判断。

第二步,模型识别。在得到平稳序列后,进行模型的初步识别和定阶,初步识别自相关函数(ACF)和偏相关函数(PACF),根据ACF和PACF的拖尾或截尾性质,确定采用的回归序列预测模型。

第三步,模型定阶。经过模型识别后,可能存在多个通过识别检验的p阶截止尾和q阶拖尾值。在需要确定选定模型的阶数时,策略是让拟合程度更好,即让误差平方和或者均方差最小。

第四步,参数估计。确定了事件序列的模型和阶数后,还需要对模型的参数进行计算。

第五步,模型校验。确定事件序列的表达后,为了检验模型的正确性,需要对模型的残差序列进行验证,如果是白噪声序列,则说明建立的模型是正确的,可用该模型对时间序列进行预测,否则需对模型进行修改。

基于神经网络预测技术

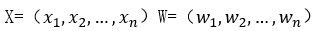

神经网络预测是目前最常用的网络安全态势预测方法之一,神经网络预测模型属于人工智能领域,它是一种机器学习工具,具有良好的函数拟合性、对目标样本自学习和自记忆功能,还具有并行处理、高度容错和极强的函数逼近能力等特性,可以获取复杂非线性数据的特征模式。利用神经网络预测态势的原理为:首先以一些输入输出数据作为训练样本,通过网络的自学习能力调整权值,构建态势预测模型;然后运用模型,实现从输入状态到输出状态空间的非线性映射。

一个典型的人工神经元模型由输入 、阈值 θ 、求和单元∑、激 励函数f、输出out组成。

、阈值 θ 、求和单元∑、激 励函数f、输出out组成。

神经网络的学习方法

- 相关学习规则。根据连接间的激活水平来改变权系数,常用于自联想网络。

- 纠错学习规则。根据输出节点的外部反馈来改变权系数。

- 无监督学习规则。根据对输入检测进行自适应的学习规则。

感知器学习法的学习原理

复合式攻击预测

基于攻击行为因果关系的复合式攻击预测方法

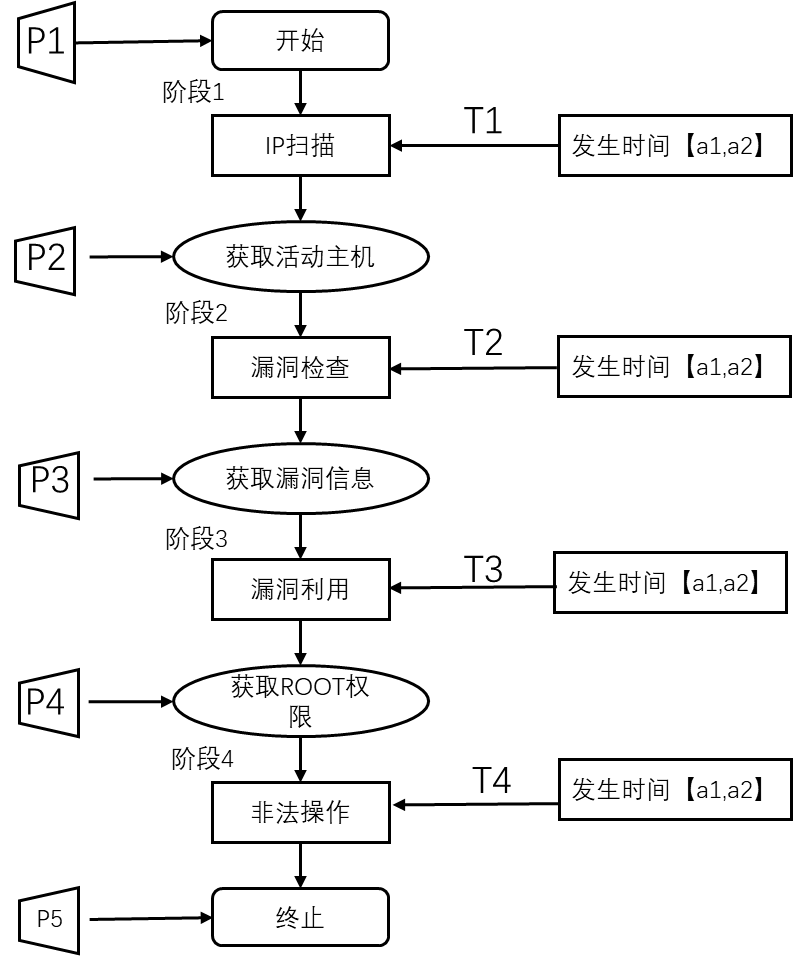

通过提前设定好的攻击步骤(除第一步和最后一步)之间的前驱后继关系,根据已经监测出的攻击步骤,推测后一段时间内该攻击者对该IP地址要继续实施的攻击步骤以及要最终要达到的攻击目的。

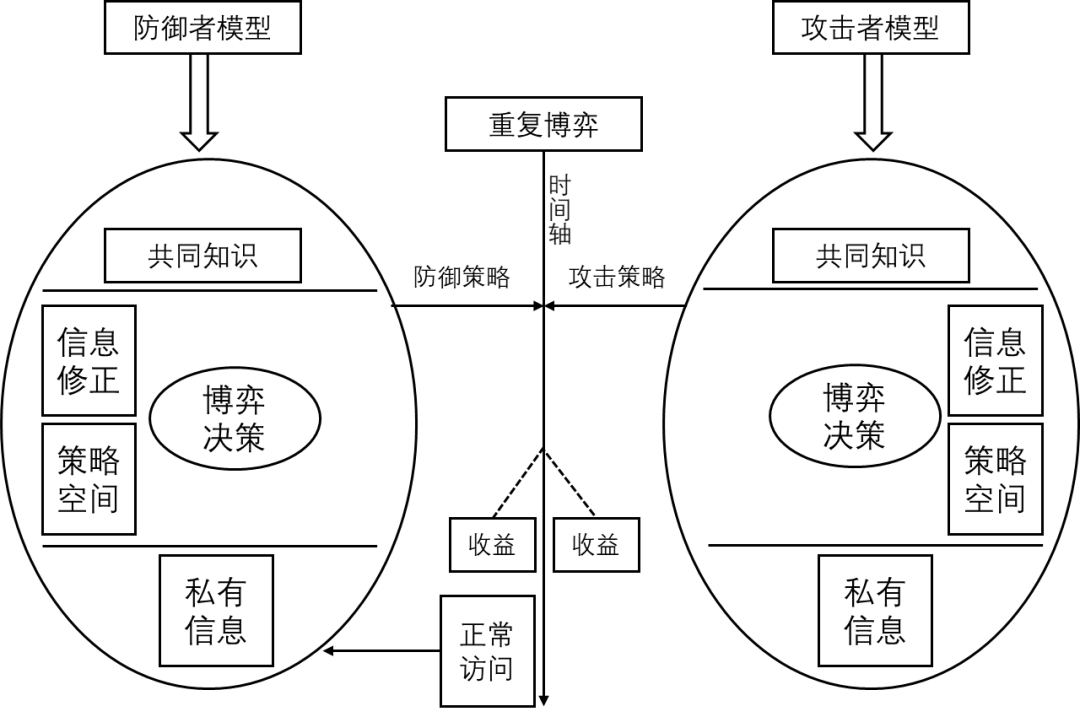

基于贝叶斯博弈论的复合式攻击预测方法

基于贝叶斯博弈理论的复合式攻击预测方法是基于贝叶斯法则和博弈论的。该方法需要提前将告警信息之间的因果关系映射到贝叶斯网络中,建立基于贝叶斯博弈论的复合式攻击预测模型,再根据告警信息识别攻击者的攻击意图并预测攻击,然后根据攻击者已经实施的攻击行为,依照贝叶斯法则不断修正攻击行为节点上的概率值,最后以上述概率值为基础分析攻击者和防御者双方的收益,预测理性的攻击者在下一个博弈阶段选择攻击的概率和防御者在下一个博弈阶段选择防御的概率。

基于CTPN的复合式攻击预测方法

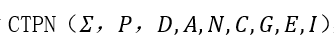

CTPN全称为Colored Time Petri Net,即着色赋时Petri网,他是基于传统的着色Petri网中加上了时序逻辑,将时间阈值引入CPTN的变迁引发序列中。CTPN由一个九元组构成,格式为 ,九元组中参数的含义如下:

,九元组中参数的含义如下:

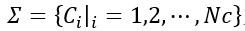

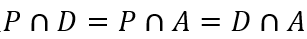

为颜色集合,非空有限。

为颜色集合,非空有限。 为状态集合,有限集。

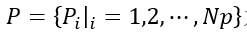

为状态集合,有限集。 为变迁集合,有限集。

为变迁集合,有限集。- A为有限集,且

。

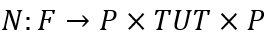

。 - N为节点函数,且

。

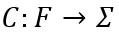

。 - C为颜色函数,且

。

。 - G为警卫函数,且

。

。 - E为弧函数,且

。其中P为a链接的库所

。其中P为a链接的库所 - I为初始化函数,且

当且仅当变迁集合D同时满足着色Petri网的引发条件和逻辑公式这两个条件时,才会将D引发。基于CTPN的复合式攻击预测方法的攻击过程如下:

威努特工业安全态势感知平台在攻击预测的落地化实践

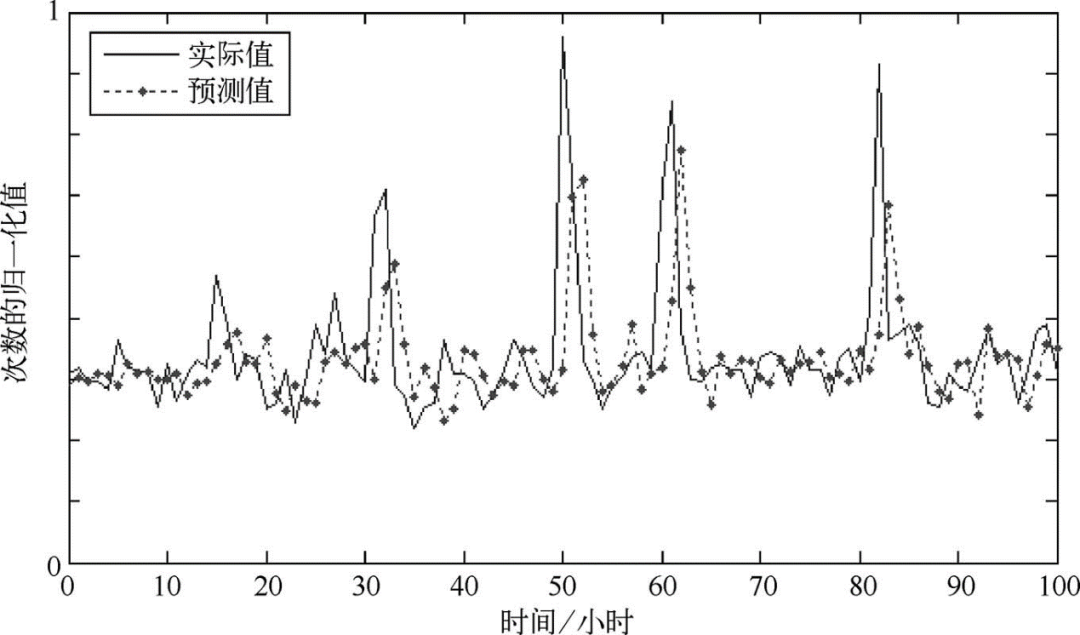

威努特工业安全态势感知为实现攻击预测能力,利用回归分析预测方法对突变型木马攻击事件进行预测,以下不做详细展开,只总结实现的关键步骤。

第一步:利用时序图进行平稳性判断。对平稳性时间序列,其均值和方差都为常数。如果一个时间序列的序列值始终在一个常数附近随机波动,并且波动范围有限,那么可以大致判断该序列是平稳事件序列。如果一个序列在时序图上的序列值有明显的突变趋势,通常可以立刻判断其不是平稳时间序列,那么就需要对其进行平稳化处理;

第二步:模型识别。模型识别通常采用自相关函数和偏相关函数识别的方法。再次,采用ARIMA模型进行建模。因为时间序列不平稳,所以需要进行一次差分运算,并将差分后的序列作为模型的输入序列;

第三步:模型定价。经过模型识别后,可以得出其P值应该与偏相关函数截尾点相近,q值与相关函数截尾点相近,即P=6,q=13;

第四步:参数估计。由于模型定阶中采用赤池信息准则AIC(Akaike information Criterion)的方法,因此可以使用MATLAB对其进行参数估计。

第五步:模型检验。利用训练数据集的后半部分数据集对其预测值进行预测对比,最后通过检验得到的木马攻击事件时序数据预测效果图。

总 结

随着网络态势感知走向动态网络防御,网络攻击预测的趋势下一步发展方向是需要利用各种数据分析和机器学习算法,基于网络安全知识和人工智能的最新发展,围绕网络中关键资产可能被混淆、存在噪声的数据以及我方的防御手段(有限的“知己”信息)等,利用深度学习技术来动态地学习和创建针对对方新的攻击策略与行为模型(预估“知彼”情况),以实现工业安全态势感知平台对工业网络安全威胁事件的准确预测。