只需一条命令,就可以查出哪些端口被防火墙阻止了!

Windows防火墙是Windows操作系统的组成部分,它管理流经计算机网络端口的流量,以确保未被注意的数据包不会进入计算机并确保其安全。它还负责打开和关闭或侦听网络端口。Windows服务和应用程序使用网络端口通过网络发送和接收数据。

在本文中,我们将讨论如何检查电脑正在侦听的端口以及防火墙正在阻止的端口,确定后,你就可以使用该信息打开特定的端口。

一、侦听端口意味着什么

根据定义,监听端口是进程或应用程序监听的网络端口。所谓监听,就是通过数据包接收信息。监听端口是一个开放端口,它接受传入的数据包,并将它们转发到所需的目的应用程序/进程。

监听端口并不意味着它被防火墙允许。监听端口仅仅意味着它正在接收某种流量。但是,该流量仍然可以被防火墙阻止。

二、检查监听端口

在检查阻止的端口之前,让我们找出Windows设备正在侦听的端口。这是因为你认为被防火墙阻止的端口根本没有监听,因此你的应用程序可能没有收到任何数据包。

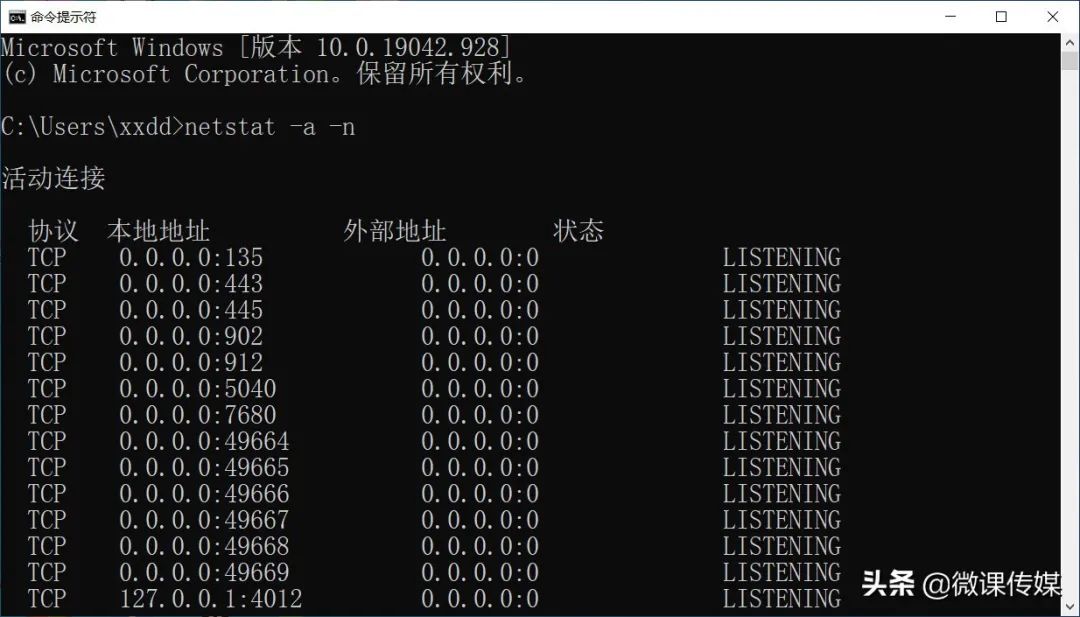

要检查Windows计算机上的侦听端口,请启动命令提示符,然后键入以下命令:

netstat -a -n

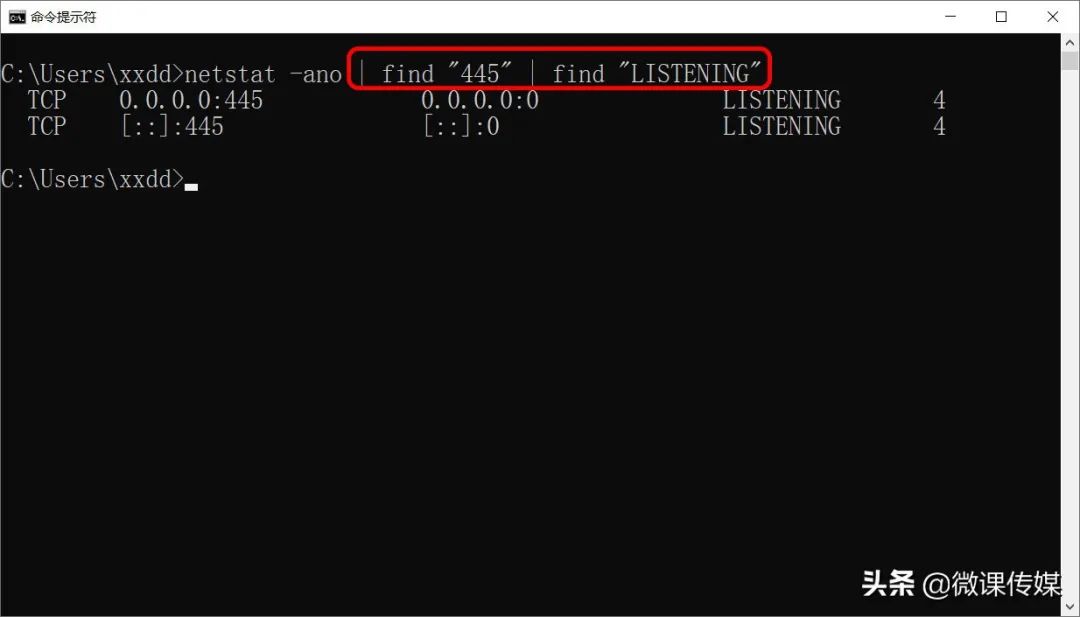

状态列为“ Listening”的端口是侦听网络流量的端口。你可以向下滚动列表并查找所需的端口。或者,你也可以使用下面的命令查找特定的网络端口,并检查其是否在侦听。将下面命令中的PortNumber替换为你感兴趣的端口号。

netstat -ano | find "PortNumber" | find "LISTENING"

如果在该命令下看到任何列表,则表明你指定的端口正在侦听。如果该空间为空,则表示它找不到你提到的端口,或者如果确实找到它,则它不在侦听状态。

三、检查Windows防火墙是否阻止端口

1.使用防火墙日志检查被阻止的端口

检查任何被阻止的端口的一种方法是通过Windows防火墙日志。日志是确定防火墙行为的重要因素。但是,默认情况下,Windows中禁用登录丢失的数据包(即防火墙阻止的数据包)的登录。这些端口必须处于活动状态,然后你可以检查生成的日志以查看被阻止的端口。

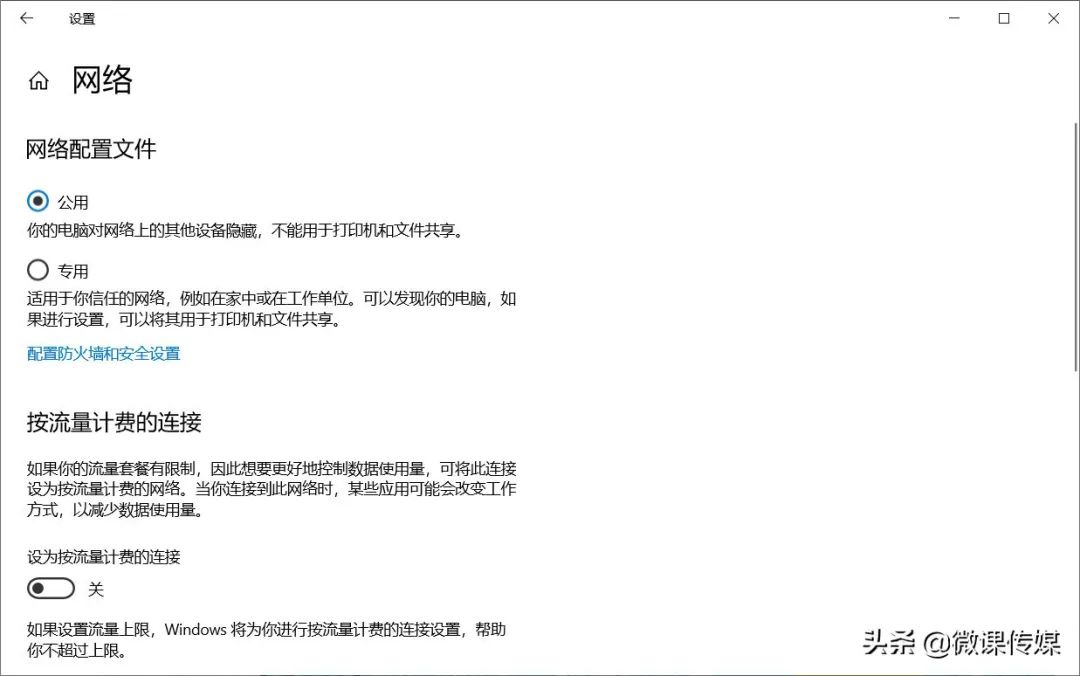

要为丢弃的数据包生成日志,必须首先确定当前使用的网络配置文件。为此,请在“设置”应用程序中打开“网络和Internet”页面(运行-> ms-settings:network-status),然后单击所连接网络下方的“属性”。

在“属性”页面中,你将看到所选配置文件是“公共”、“专用”还是“域”。

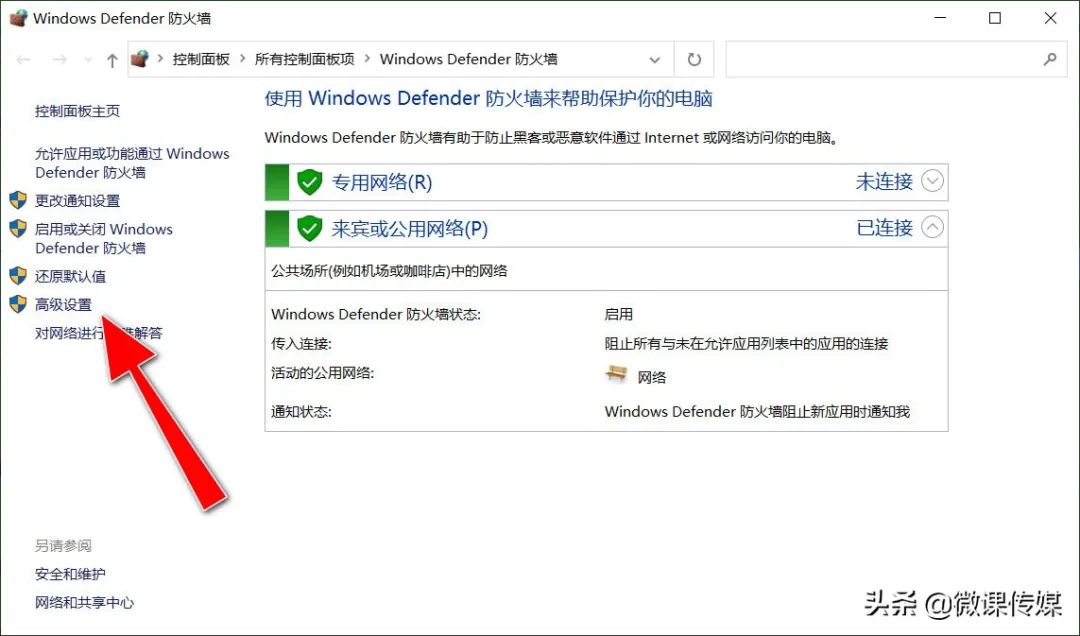

现在你已经知道了工作的网络配置文件,现在必须启用已丢弃数据包的登录功能。通过在“运行”中键入firewall.cpl,在“控制面板”中打开“Windows防火墙”,单击左侧的“高级设置”。

在“具有高级安全性的Windows Defender防火墙”页上,单击右窗格中的“属性”。

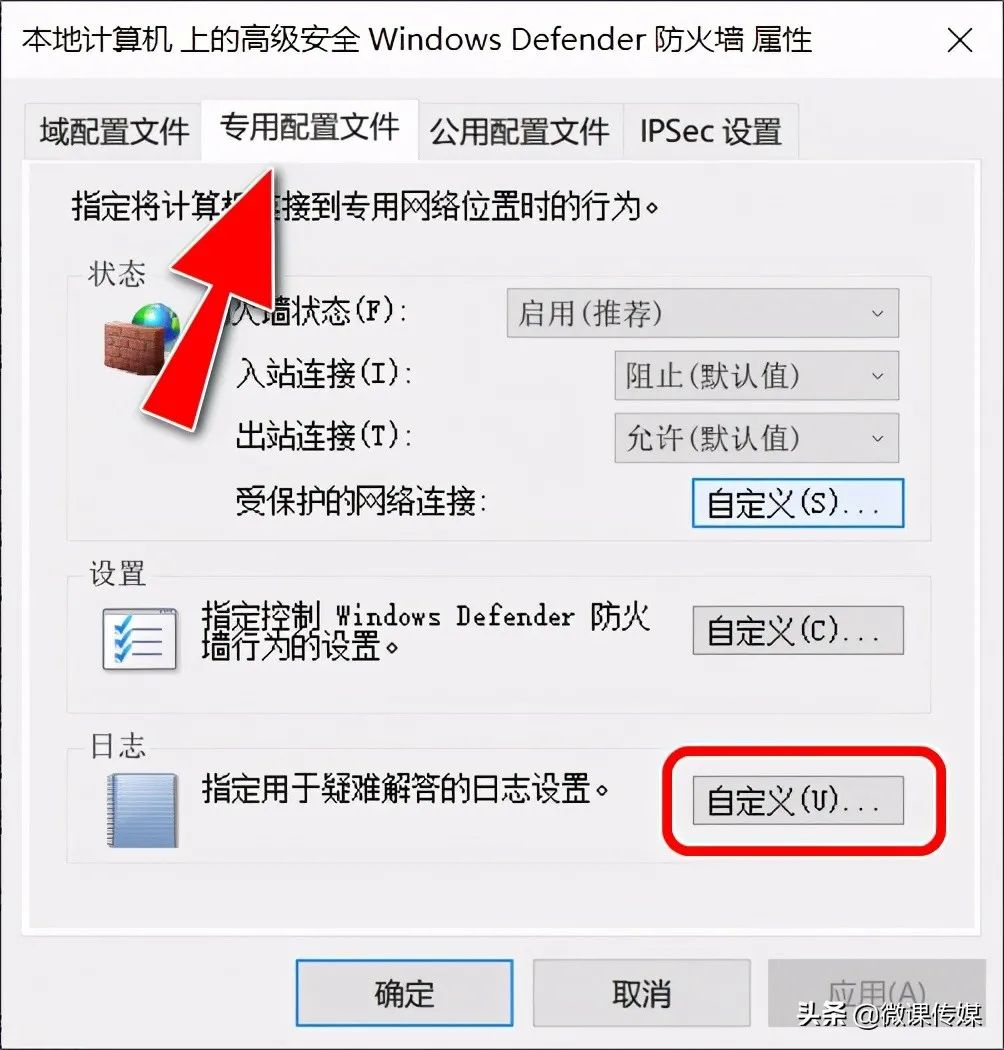

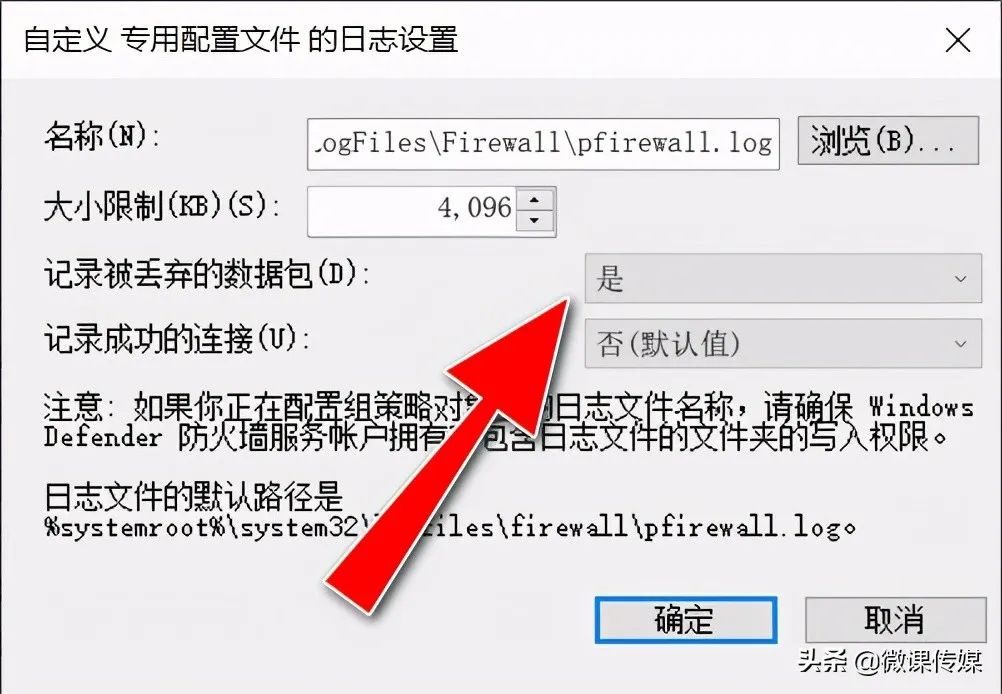

在“属性”弹出窗口中,切换到你之前在“设置”应用中注意到的配置文件选项卡,然后单击“日志记录”下的“自定义” 。

在“自定义”窗口中,从“记录丢弃的数据包”前面的下拉菜单中选择“是”,然后单击“确定”。

单击“确定”,关闭“属性”窗口。现在,使用文件资源管理器导航到以下位置,以检查生成的日志以查看被阻止的端口。

C:\Windows\System32\LogFiles\Firewall

打开名为pfirewall.txt的文本文件,然后查找所有被阻止的端口。如果没有,则文件将为空。

2.使用命令提示符检查被阻止的端口

命令提示符可以显示你的计算机当前正在侦听的端口。任何未显示的端口仅表示它们已被防火墙阻止或没有在侦听。

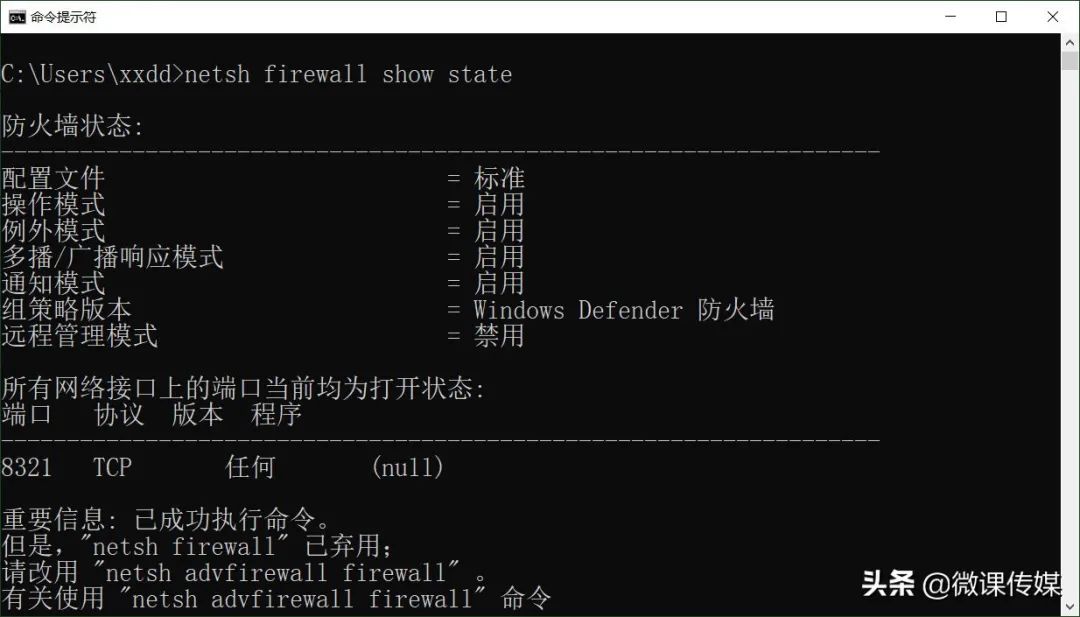

使用管理权限运行命令提示符,然后键入以下命令:

netsh firewall show state

尽管netsh firewall已弃用,但仍可以提供所需的信息。

打开的端口将在突出显示的区域中给出。在这里,你可以确定要查找的端口是否打开。

四、如何打开一个被阻止的端口

如果发现该端口被Windows防火墙阻止,则可以使用以下步骤打开该端口。

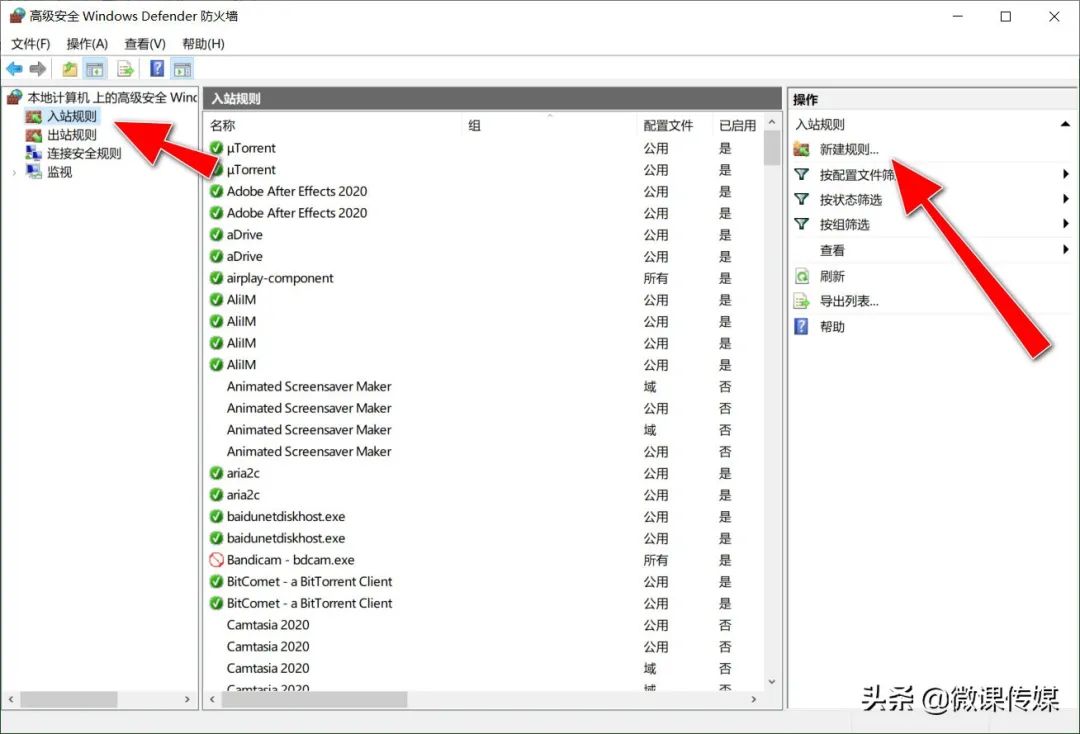

打开“控制面板->系统和安全-> Windows Defender防火墙->高级设置”。

在左窗格中单击“入站规则”,然后在右窗格中单击“新建规则”。

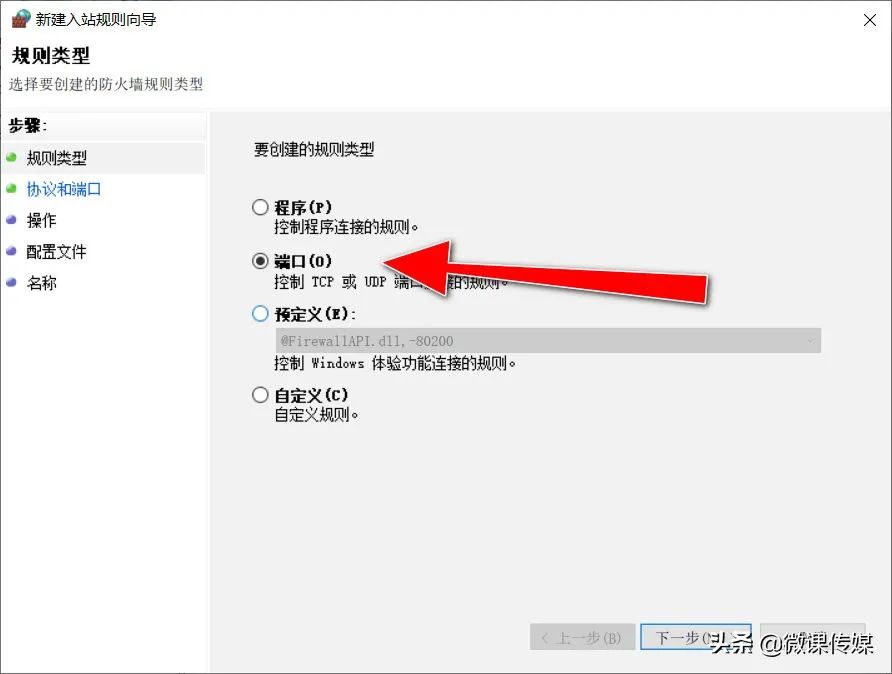

在“新建入站规则”向导的“规则类型”屏幕上,选择“端口”,然后单击“下一步”。

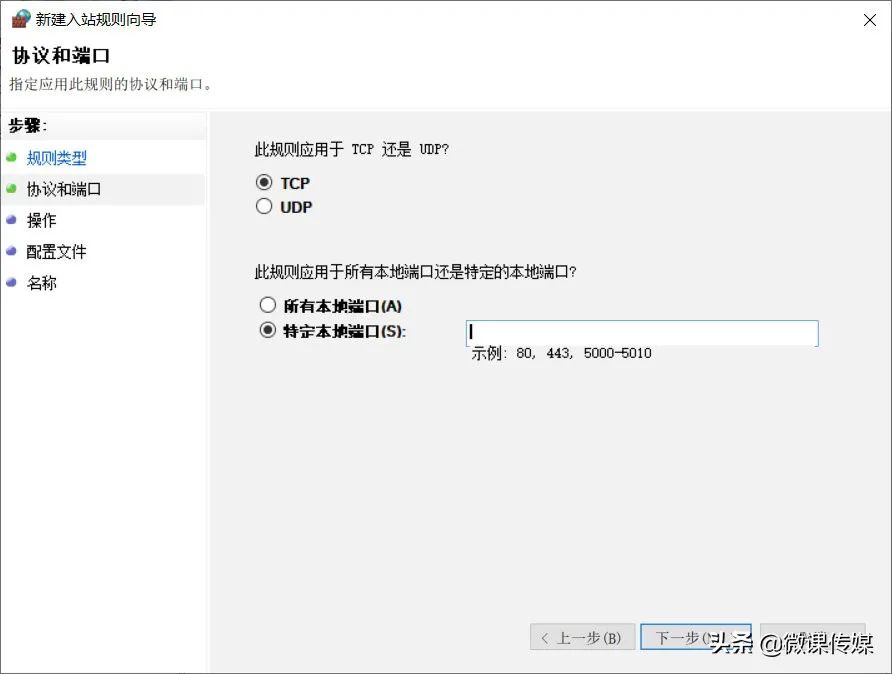

在下一个屏幕上,选择端口的类型,然后在“特定本地端口”前面输入要打开的端口号,完成后单击“下一步”。

在下一个屏幕上,选择“允许连接”,然后单击“下一步”。

在配置文件屏幕上,选择所有配置文件,然后单击“下一步”。

现在为规则设置一个名称,然后单击完成。

现在,你已成功解除对所需端口的阻止。你可以重复以上步骤打开其他端口,或者通过导航到“入站”规则并删除相应的规则来删除此端口 。