提供一个0day(CVE)挖掘思路(可能)

01

最近在Twitter看到国外大神jonhat披露的雷蛇的0day漏洞,该漏洞只要接入雷蛇的鼠标或键盘等外设安装驱动就能直接提权到system权限。原文在这里:

https://twitter.com/j0nh4t/status/1429049506021138437

刚好我用的就是雷蛇鼠标,赶紧复现一波(复现视频可以去twitter看原版)。

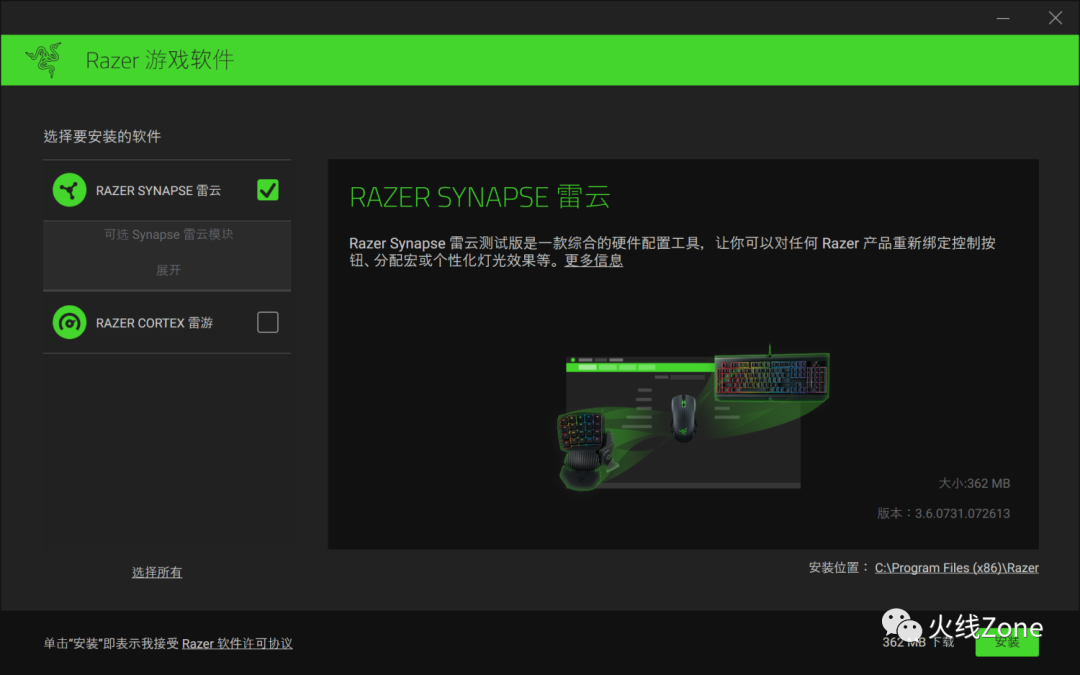

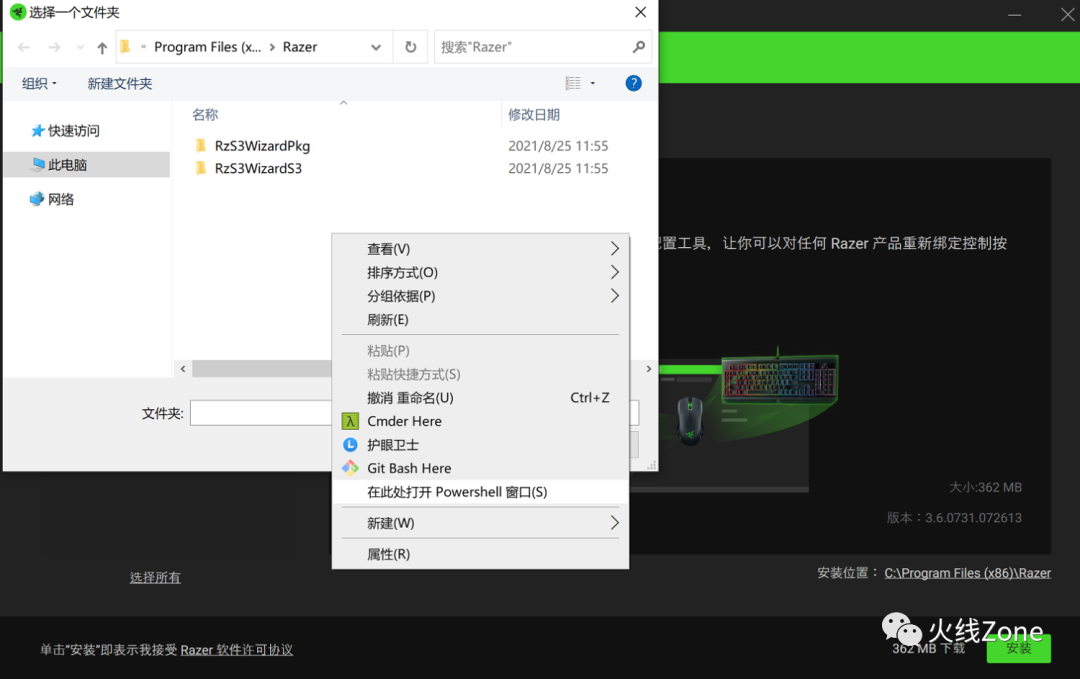

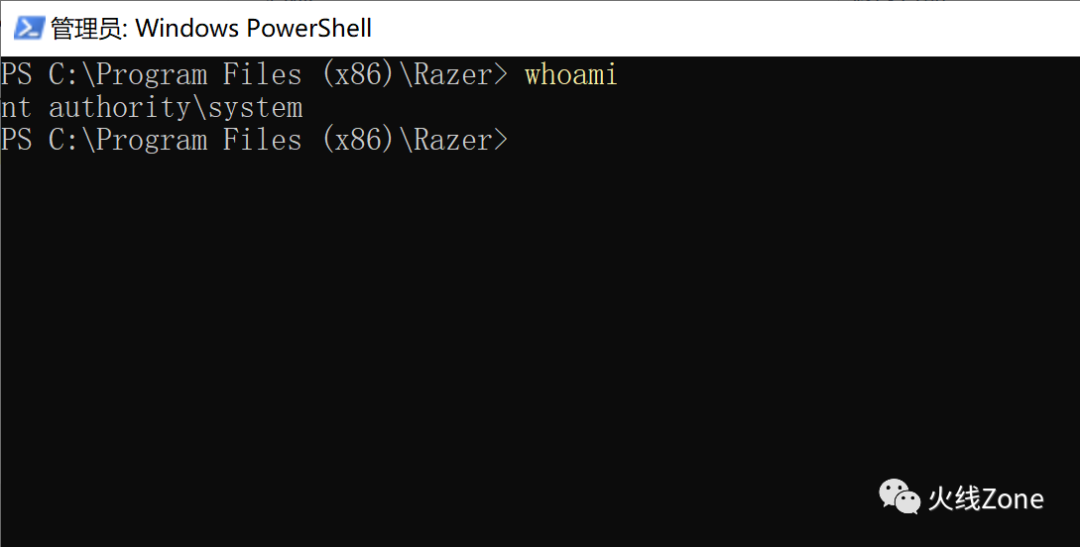

先在插上一个新的雷蛇设备,或者删除老驱动后再插入,等安装好基本驱动后,会自动弹出安装Razer Synapse(雷云)的安装向导,然后再选择安装位置时,可以新建一个terminal,新建的这个terminal就是system权限。

是不是很简单!是不是有手就行!

简单分析下漏洞原理,这类外设或其他I/O设备,连接到电脑上时都会有一个驱动安装过程,只是现在都简化了,都是即插即用型,用户感觉不到安装过程。

而驱动级的程序安装与运行都是system权限的,正常过程用户是无法利用的,而雷蛇这个雷云软件,在安装好基本驱动后自动拉起,直接使用的就是驱动程序的system权限,所以造成了提权。

这个漏洞雷蛇这边肯定是有大问题,但是微软这边对这类驱动程序的权限控制有没有问题还是已经在他们某个条款里写到过了就不得而知了。

然后说到今天这个标题,说我是不是标题党。其实在看这个Twitter下面老哥聊天的时候,有人说很近已经就上报给雷蛇过了,一直没修。

还有人说其他厂商的设备也有过同样的问题。想想这类设备是挺容易出现这种问题的,老哥们可以去看看自己家的其他外设,是不是也有同样的软件安装过程,是不是下一个0day或者CVE就在等你。

02 题外话

当时看到这个复现过程时,我就发现这个提权方法不就是我一在公司电脑上早就用过的吗。别人一下就能挖到0day,我用了这么久也没想过去挖别家的漏洞,还是我太菜了。

再来说说我是怎么在公司电脑上进行骚操作提权安全研究的。应该大部分公司给员工的电脑有进行加域或者标装过的,都是普通用户权限,而且多多少少都装了各种EDR,DLP之类的,不好做一些骚操作安全研究。

这里还有一个前提,就是桌管即桌面管家,也可以说软管即软件管家,就是公司内部管理软件安装的系统,有些公司使用了成熟的商用桌管,统一管理软件安装,用户只能选择安装和卸载,其他过程无法参与。

也有部分公司使用的是自制的软管,原理就是安装过程在本地启一个临时administrator权限,安装完成之后关闭。

这个过程使用的可能是脚本,小工具,原理都差不多。像我在的公司使用的是一个叫lsrunase的工具,好像挺老的一个工具,原始来源我也没找到,感兴趣的老哥可以去研究研究,这个工具的原理也是一样。

首先是一个域内普通用户权限,大部分软件都没有安装权限,部分软件可以用户权限安装运行,先不讨论。

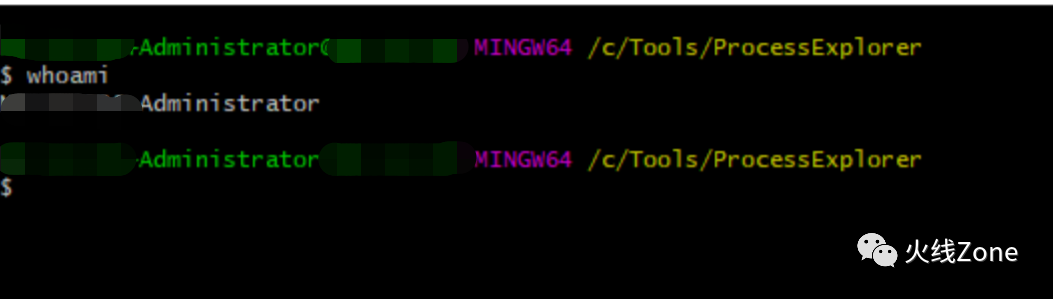

再在统一软管或者其他内部安装软件的方式,找一个软件进行安装。在安装过程中,选择安装文件夹的过程中,可以新建一个terminal,此时这个terminal就是administrator权限。

最低也是本地administrator权限,也可以是system权限,甚至域管权限。如果只是本地administrator权限也有办法提权到system,下次再讨论。

哥们在公司电脑上测试的时候,一定要注意相关安全规定,不要被安全部同事逮住了。什么,我就是安全部的人,那没事了。不说了,挖洞去了。