专家发现FinSpy监视间谍软件的新变种,能够劫持和替换UEFI

卡巴斯基的恶意软件研究人员发现了臭名昭著的商业FinSpy监视间谍软件(也称为翼鸟)的新改进,它现在可以劫持和更换Windows UEFI(统一可扩展固件界面)启动加载器感染目标机器。

更换 UEFI 启动加载器允许攻击者安装无法检测到在机器上运行的安全解决方案的启动包,并允许恶意软件在受感染的系统上获得持久性。

卡巴斯基专家在2021年安全分析师峰会上分享了对Finspy间谍软件为期8个月的调查结果。研究人员发现了作者采用的四层混淆和先进的反分析措施,这些措施使FinFisher成为迄今为止最难检测到的间谍软件之一。

卡巴斯基专家指出,他们检测到的FinFisher变种没有感染UEFI固件本身,攻击者用恶意的启动管理器(bootmgfw.efi)取代了Windows启动管理器(bootmgfw.efi),以感染机器。

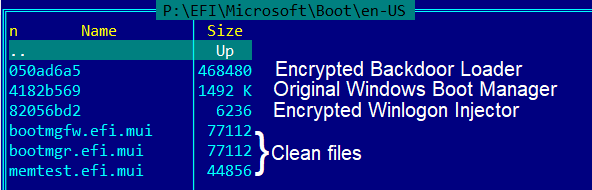

"在我们的研究中,我们发现了一个UEFI靴子,装载芬斯皮。所有感染 UEFI 靴子的机器都用恶意的 Windows 引导管理器(bootmgfw.efi)替换。当 UEFI 将执行转移到恶意装载机时,它首先定位原始 Windows 引导管理器。 "它存储在电子-微软\靴子\en-us]目录内,名称由六角形字符组成。此目录还包含两个文件:温洛贡喷油器和特洛伊木马装载机。

与以前的 FinSpy 版本不同,新样品利用两个组件来防止恶意软件分析、非持久性预验证器和验证后验证器。前者确保受害者的机器不用于恶意软件分析,后者是用于确保受害者是预期的持久植入物。

专家们还指出,当间谍软件瞄准不支持 UEFI 的机器时,感染涉及使用 MBR(主启动记录)。

卡巴斯基全球研究与分析团队(GReAT)首席安全研究员伊戈尔·库兹涅佐夫(Igor Kuznetsov)补充道:"让FinFisher无法为安全研究人员所接触的工作量尤其令人担忧,而且有些令人印象深刻。"似乎开发人员在混淆和反分析措施方面投入了至少与特洛伊木马本身一样多的工作。因此,它逃避任何检测和分析的能力使得这种间谍软件特别难以跟踪和检测。

研究人员发表了对芬菲舍尔新变种的详细分析,报告还包括进一步的技术细节,以及 Windows、Linux 和 macOS 的芬菲舍版本的折衷 (IOCs) 指标。