openrasp-iast 灰盒扫描工具

VSole2021-09-18 15:12:00

openrasp-iast 是一款灰盒扫描工具,能够结合应用内部hook点信息精确的检测漏洞,需安装Agent和扫描器,支持java、PHP等应用程序。

在这里,我们通过docker部署控制台,接入一个PHP应用进行测试体验。

1、快速搭建环境

使用容器快速搭建一整套的测试环境,包含 IAST 扫描器、OpenRASP 管理后台 以及 漏洞测试用例。

sudo sysctl -w vm.max_map_count=262144git clone https://github.com/baidu-security/openrasp-iast.gitcd openrasp-iast/docker/iast-clouddocker-compose up#http://127.0.0.1:18662/vulns/ 触发PHP测试用例#http://127.0.0.1:18660/ 云控后台(账号openrasp/admin@123)

2、接入PHP应用程序

(1)使用lnmp一键安装PHP环境,导入dvwa源码运行。

wget http://soft.vpser.net/lnmp/lnmp1.7.tar.gz -cO lnmp1.7.tar.gz && tar zxf lnmp1.7.tar.gz && cd lnmp1.7 && ./install.sh lnmp

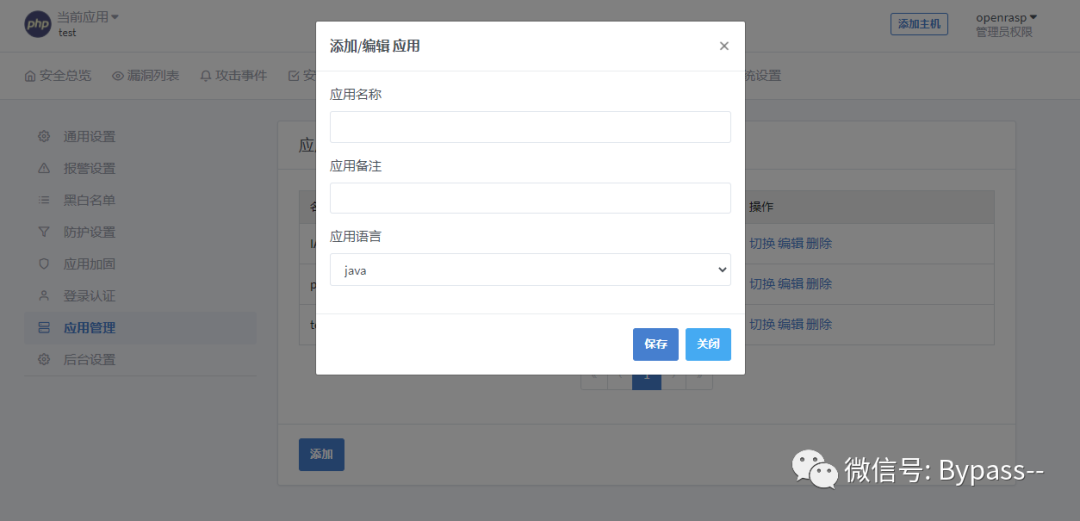

(2)使用默安账户登录控制台,添加一个新应用。

(3)切换到新的应用test,点击右上角的添加主机,安装agent。

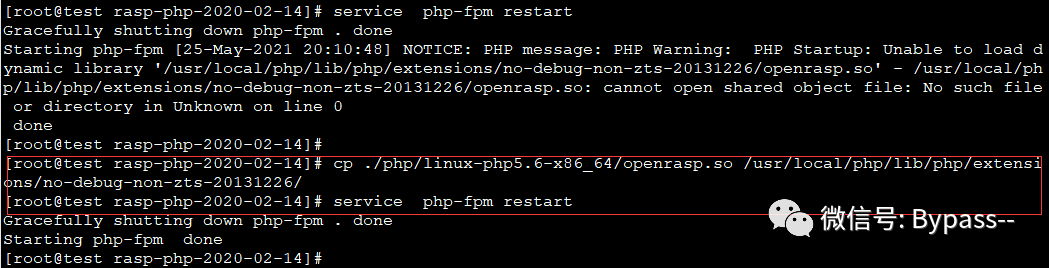

PS:遇到重启PHP服务报错,需要查看openrasp.so 路径,如复制不成功,手工复制过去即可。

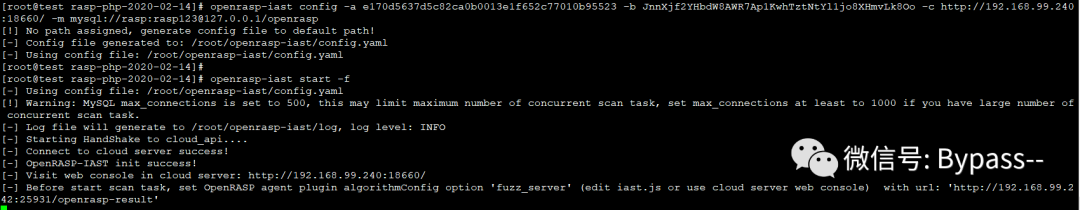

(4)安装iast扫描器

wget https://packages.baidu.com/app/openrasp/openrasp-iast-latest -O /usr/bin/openrasp-iast

复制上面的最后一个url,设置为Fuzz 服务器地址。

(5)启动扫描,访问站点触发。

(6) 查看漏洞列表

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家