新的 BrakTooth 缺陷可能会影响数百万支持蓝牙的设备

商业蓝牙堆栈中的一组 16 个安全漏洞,统称为BrakTooth,可被威胁行为者利用来执行任意代码并通过 DoS 攻击使设备崩溃。

这些问题是由新加坡科技与设计大学 (SUTD) 的 ASSET(自动化系统安全)研究小组发现的,他们的名字来自挪威语“Brak”,翻译为“崩溃”。

BrakTooth 漏洞影响了包括英特尔、高通和德州仪器在内的 11 家供应商的 13 款蓝牙芯片组,专家估计可能有 1,400 多种商业产品受到影响。

截至今天,研究人员发现了 16 个安全漏洞,其中 20 个常见漏洞暴露 (CVE) 已分配,4 个漏洞正在等待英特尔和高通的 CVE 分配。

“我们披露了 BrakTooth,这是商业 BT 堆栈中的一系列新安全漏洞,范围从拒绝服务 (DoS) 到商品硬件中的固件崩溃和死锁,再到某些物联网中的任意代码执行 (ACE)。” 阅读研究人员发表的帖子。“所有漏洞都已报告给各自的供应商,其中几个漏洞已经修补,其余漏洞正在复制和修补过程中。此外,四个 BrakTooth 漏洞已获得乐鑫和小米的漏洞奖励。“

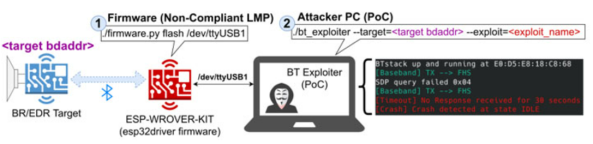

专家测试的攻击场景只需要一个便宜的 ESP32 开发套件 (ESP-WROVER-KIT) 和一个定制的(不兼容的)LMP 固件和一台 PC 来运行他们开发的 PoC 工具。该工具通过串行端口 ( /dev/ttyUSB1 ) 与ESP32 板通信,并使用特定漏洞 ( <exploit_name> )发起针对 BDAddress ( <target bdaddr> ) 的攻击。

ASSET 小组发布了PoC 工具 ,允许供应商针对漏洞测试他们的设备。

研究人员指出,所有的BrakTooth漏洞都可以被攻击者利用,而无需事先进行任何配对或身份验证。

“我们发现的漏洞的影响分为(I)崩溃和(II)死锁。由于 SoC 固件中的缓冲区或堆溢出,崩溃通常会触发致命断言、分段错误。相比之下,死锁导致目标设备无法进行进一步的 BT 通信。” 继续研究人员。“这可能是由于强制禁用分页扫描 ( V16 )、V6 上的状态机损坏 或通过V1上的任意代码执行 (ACE) 完全禁用 BT 功能 。”

最严重的缺陷是功能页面执行问题,被追踪为 CVE-2021-28139,它影响了许多基于蓝牙的设备中使用的 ESP32 SoC。无线电范围内的攻击者可以通过精心设计的扩展功能位域负载触发该问题,以在 ESP32 中获得任意代码执行 (ACE)。

乐鑫、英飞凌(赛普拉斯)和 Bluetrum Technology 等一些供应商已经发布了固件更新,以解决其他制造商(包括英特尔和高通)仍在评估其产品的问题。