基于自动编码器的DNS隧道自动特征学习检测方法

VSole2021-10-21 06:55:04

1.简介

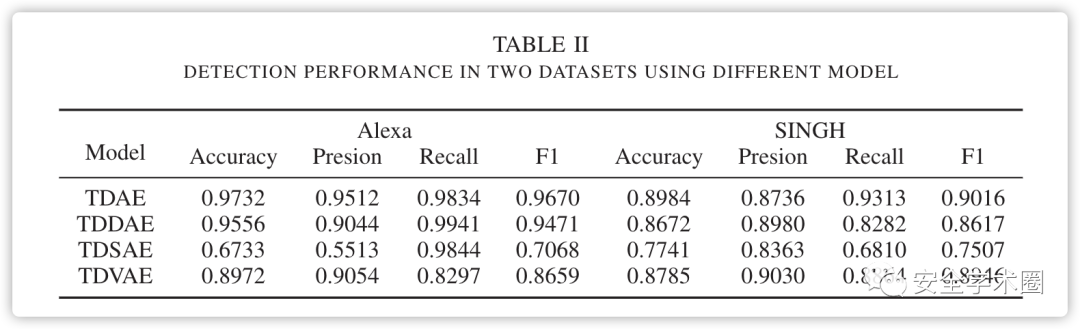

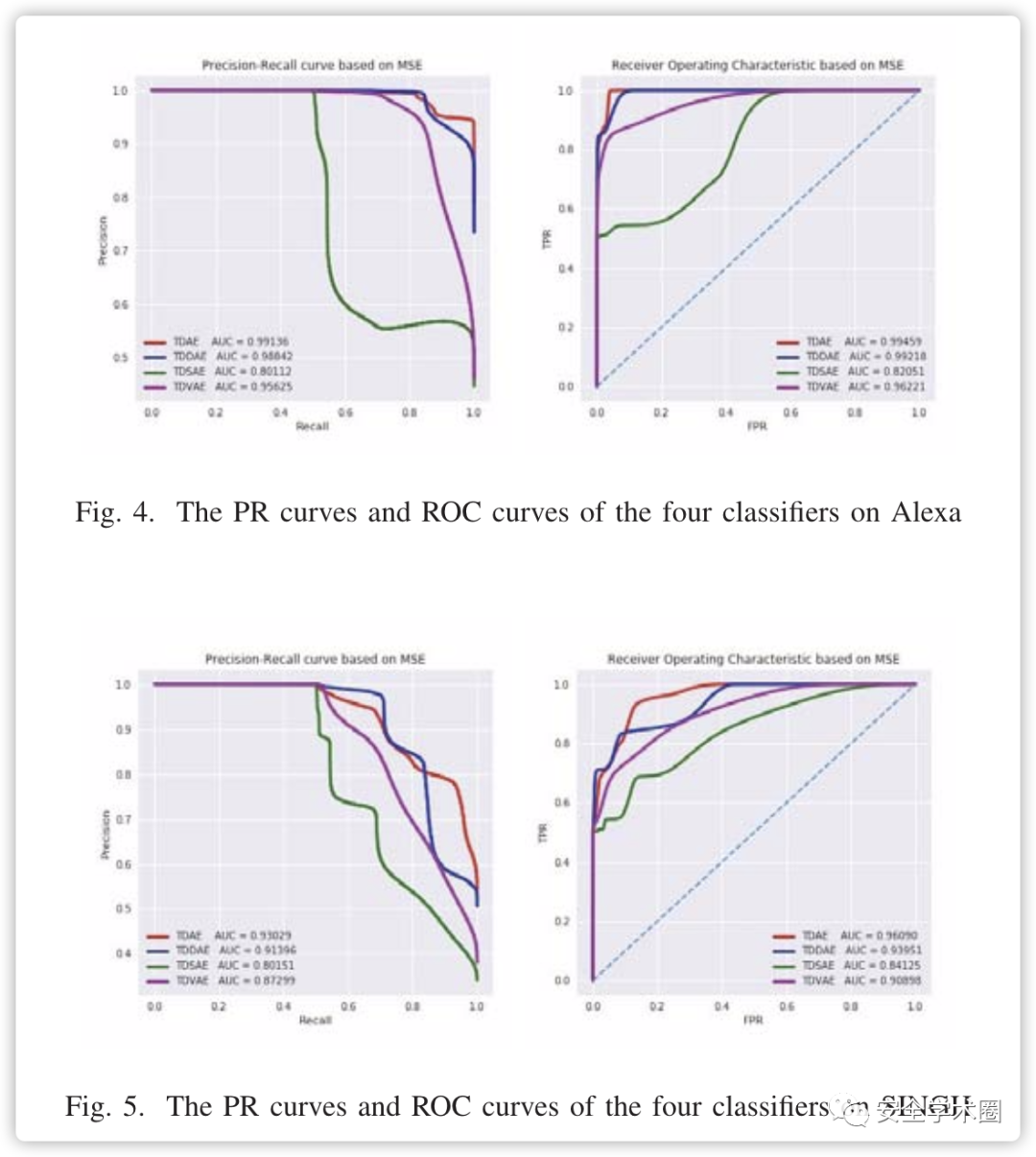

本文提出了一种基于自编码器的DNS隧道特征自动学习检测方法,并命名为TDAE,该方法使用自动编码器来学习不同数据集的潜在表示。作者使用该方法在一个有标签的数据集和一个公共的无标签数据集进行了实验验证,结果表明在标记数据集上的召回率可以超过0.9834,在无标签数据集上的召回率可以超过0.9313。

本文主要有3个方面的贡献:

- 使用一种基于自动编码器的半监督特征学习方法进行隐蔽隧道检测

- 使用TDAE能够自动学习正常流量特征间语义相似性

- 检测方法使用未标记的数据,无需手动提取特征,可以大大减少数据预处理所需的时间

2.方法

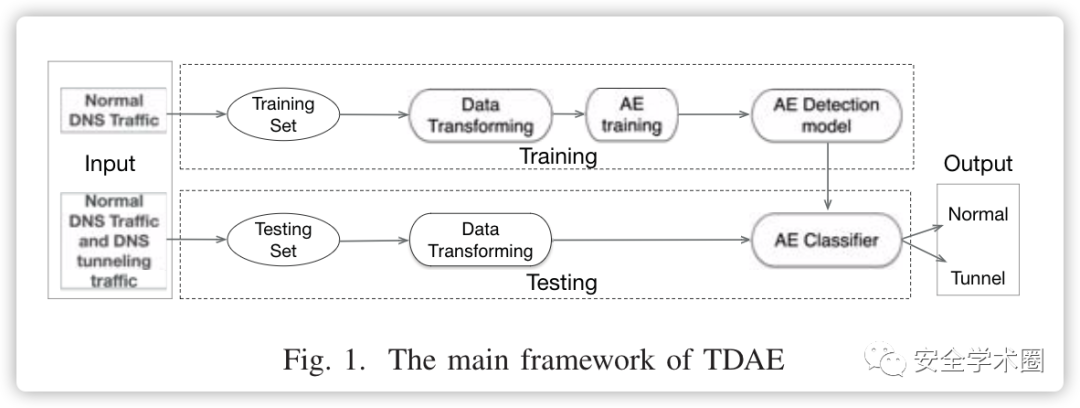

作者利用深度学习算法,在数据处理方面,首先解析正常的DNS请求并将其转换为十进制形式;然后将转换后的数据放入自动编码器中进行训练;在测试阶段,将正常DNS查询与DNS隧道通信混合使用。该方法的框架如图所示。

自动编码器(AE)的工作流程如下图所示。

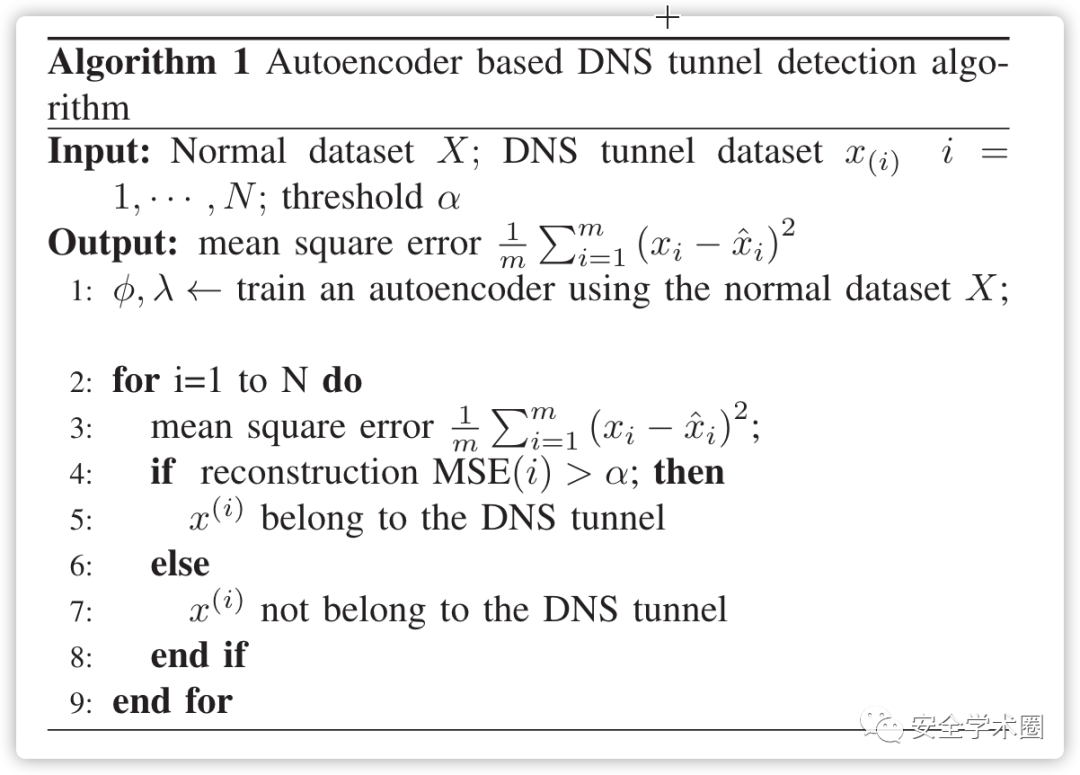

算法如下图所示。

算法如下图所示。

3.实验

作者采用2种数据集去分析自动编码器,一种是使用dns-grind工具访问Alexa网站前20000域名产生的流量;另一种是一个公开的DNS流量数据集(https://data.mendeley.com/datasets/zh3wnddzxy/2)。在2种数据集中,随机选取80%作为训练集,20%作为测试集。使用的DNS隧道流量由dns2tcp, dnscapy, dnscat2, ozymandns,and iodine5种工具产生。作者使用提出的方法与现有的3种方法进行了对比测试,得到结果如下图所示。

4.总结

本文提出了一种基于半监督学习的DNS隧道检测方法。该方法通过神经网络学习正常DNS流量的特征,实验结果表明,该方法能够自动学习到校园网正常流量特征之间语义相似性。但也存在2个方面的不足:

- 在现实世界中,DNS隧道通信量比正常通信量小得多,正常通信量与DNS隧道通信量的比例会有很大差异。

- 通过自动提取的特征不包含时间相关变量,该方法无法检测在时间编码的隐蔽通道。

VSole

网络安全专家