微软、英特尔和高盛联手推出供应链安全计划

微软、英特尔和高盛将牵头在可信计算组 (TCG) 成立一个专注于供应链安全的新工作组。

在非营利性组织TCG的支持下,为可信计算平台如广泛使用的可信平台模块 (TPM) 开发、定义和推广开源和供应商中立行业标准和标准。TCG 拥有多个工作组,涉及云、嵌入式系统、基础设施、物联网、手机、PC客户端、服务器、软件栈、存储、可信网络通信、TPM和虚拟化平台等。

TCG认为恶意和假冒硬件特别难以检测,因为大多数组织没有这样的监测工具或内部知识。

考虑到这一点,该小组将专注于两个关键领域:

1) 提供确保设备的真实性

2) 帮助组织机构从网络安全攻击中恢复

TCG注意到短期来看可能解决方案的成本高昂,或者组织机构愿意支付的要少于击垮整个供应链造成的成本。

“近 20 年来,TCG 一直在引导行业采用安全计算的技术支持,包括物联网和嵌入式系统、PC和服务器、移动设备和存储的规范,”工作组联合主席兼负责人微软的软件开发工程师 Dennis Mattoon 说道。

TCG 表示,“由于所牵涉的阶段、组织机构和个体以及当前的安全方法基本是主观的而且要求人进行干预,因此硬件供应链的安全性难以保证。由于极其难以识别恶意和伪造的硬件,多数组织机构无法获得能够成功检测它们的工具、知识或专业技能。在供应链安全工作组的指导下,供应链安全防护人员能够更好地对抗网络威胁。”

在Acronis 昨天发布的一份新报告称,53% 的全球组织在涉及供应链攻击时存在错误的判断,并且在不应该信任制造商和软件供应商的情况下信任他们。

其中印度和澳大利亚的IT经理对MFA技术的采用率最低,分别有50%和48%的受访者根本不使用它,或者只是在一定程度上使用。

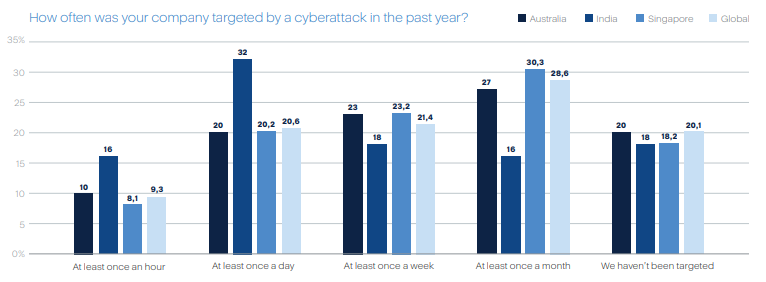

报告还统计了整个亚太地区公司,今年遭遇网络攻击的情况,整体数量持续上升。

就攻击类型而言,新加坡的公司面临网络钓鱼攻击的频率最高占74%,其次是印度占58%, 澳大利亚占50.5%。

去年,新加坡50%的公司也面临恶意软件攻击,远高于全球36%的平均水平,其次是印度,占46%。

BlueVoyant 上周的另一份报告称,93% 的全球公司在过去一年中遭遇了与供应链相关的漏洞攻击。此外,从 2020 年到 2021 年,平均违规次数增加了 37%。

在此期间,承认无法知道供应链中是否发生事故的人数从 31% 上升到 38%。

此外,虽然 91% 的受访者表示今年预算增加以帮助应对风险,但投资似乎没有产生影响。

“预算增加表明,公司意识到需要投资于网络安全和供应商风险管理。然而,一系列痛点表明,这项投资并没有达到应有的效果,”BlueVoyant 第三方网络风险管理全球负责人 Adam Bixler表示。

在过去的一年中,供应链风险非常明显,诸如SolarWinds 漏洞和勒索软件攻击 Kaseya 客户等知名活动凸显了对组织的威胁。

BlueVoyant 声称,组织必须将其第三方风险管理从静态调查问卷转变为持续监控和快速行动,以解决关键的新漏洞。