持续化挖掘漏洞的思考和SRC资料分享-百度云

一颗小胡椒2021-10-11 13:58:45

最近一直在挖SRC和玩元神,也研究了下如何持续性挖掘SRC,这是我期间看的资料的一部分,感觉还是有所帮助的,所以分享一下,祝各位大佬高危一堆

感觉重点还是看端口下的资产和敏感路径,出漏洞的多

漏洞持续化挖掘可以关注,端口变化和子域名变化,和未众测过的资产,比如分公司,或者百度搜索域名,GitHub搜索域名,找一些2级以上的域名资产做渗透会更容易一些

端口比较注重识别是什么服务,然后针对服务进行渗透,还有一种持续性挖掘的方法,关注业务变化和app小程序的功能上新

业务也是一种资产,持续性的漏洞挖掘应该以业务变更为主要挖掘对象,域名资产和端口资产变更为辅要挖掘对象、

这是这2月的思考,还有好多,只是不会说罢了

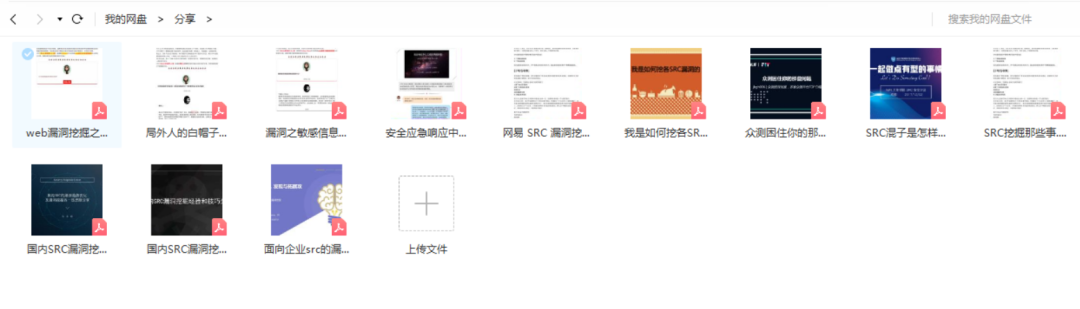

下面是本期分享的内容,各位收好

链接:https://pan.baidu.com/s/1E8g-k8EsmWpmCSDDnT0lcA

提取码:7e35

一颗小胡椒

暂无描述