Oracle MySQL JDBC XXE漏洞(CVE-2021-2471)

VSole2021-10-21 10:48:05

时间轴

· 2021/08/24

阿里云安全团队向Oracle官方报告了MySQL JDBC XXE漏洞

· 2021/08/24

阿里云WAF更新防护策略

· 2021/10/20

Oracle官方发布了漏洞补丁,分配CVE编号为CVE-2021-2471,并向阿里云安全团队公开致谢

· 2021/10/21

阿里云安全发布漏洞风险提示

风险等级

评定方式 等级 威胁等级 高危 影响范围 较广 利用难度 低 |

漏洞分析

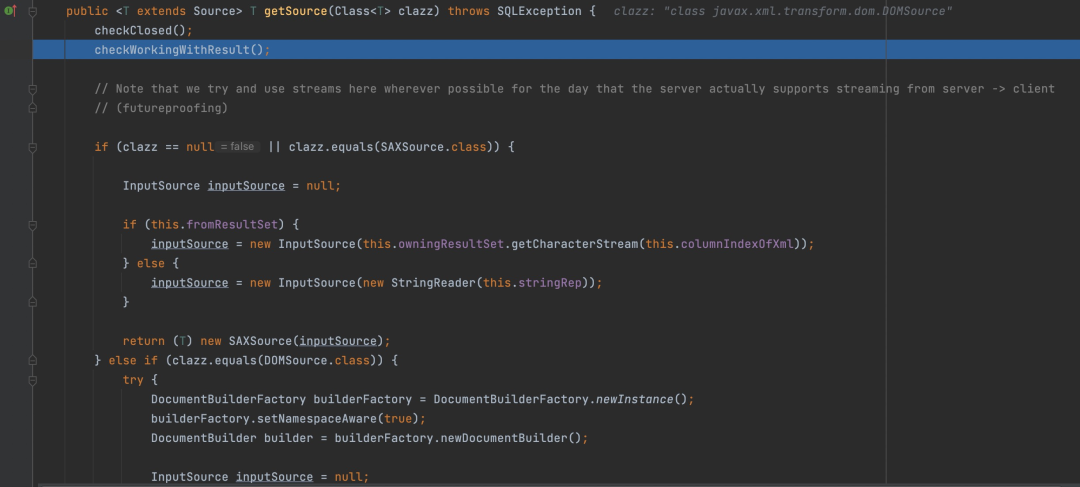

这个漏洞是由于MySQL JDBC 8.0.27版本之前,存在``getSource()``方法未对传入的XML数据做校验,导致攻击者可以在XML数据中引入外部实体,造成XXE攻击。

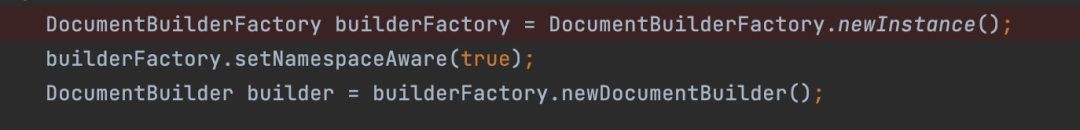

进入getSource方法,简单做了判断,当是DOMSource类型时,则使用 ``DocumentBuilder`` 对XML数据做解析!

这一步没有做任何安全相关的校验和判断,直接实例化对象,从而可以在XML中引入外部实体,造成XXE攻击。

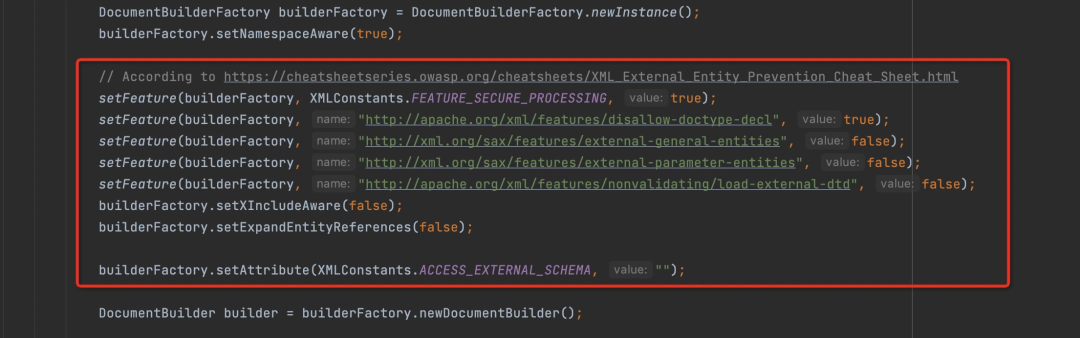

而在MySQL JDBC 8.0.27版本开始设置了安全属性在对象实例化之前做了校验

04

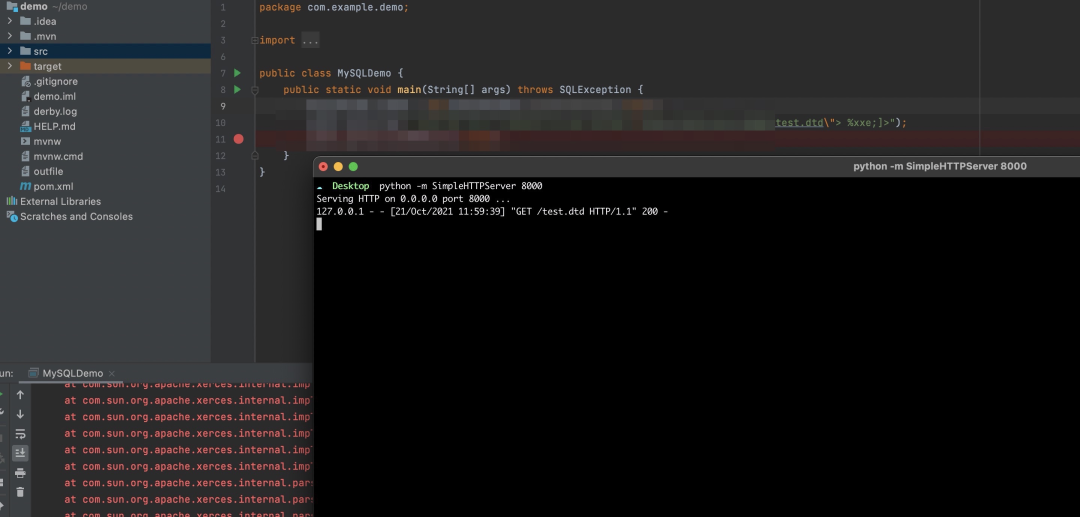

漏洞演示

VSole

网络安全专家