APT28向14000名Gmail用户进行APT攻击

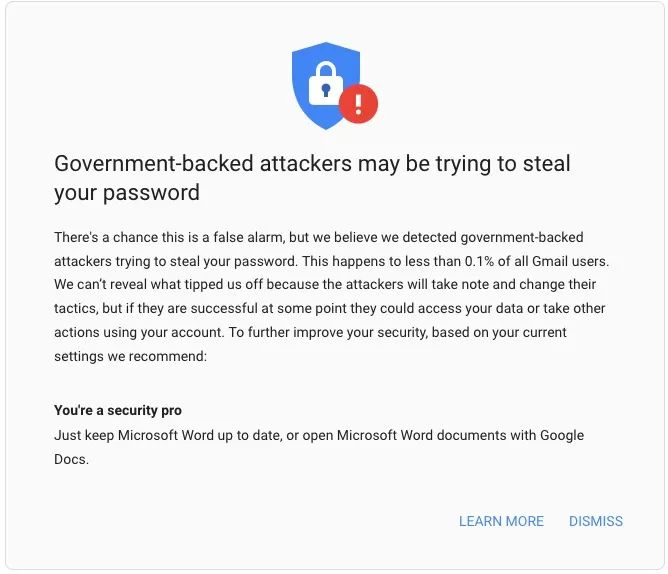

谷歌已向超过14000名Gmail用户发送电子邮件通知,称他们已成为由国家资助的APT黑客组织精心策划的鱼叉式网络钓鱼攻击的目标。

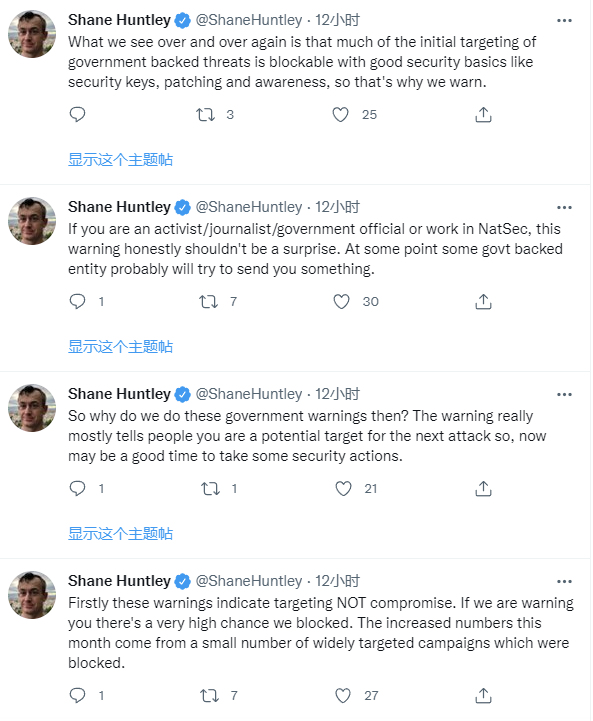

“在9月下旬,我们检测到APT28网络钓鱼活动,目标是各行各业的大量Gmail用户(约14000名),”谷歌威胁分析小组主管亨特利(Shane Huntley)在接受调查后在一封电子邮件中告诉外媒关于在社交媒体上发布他们从Google收到的消息的用户数量。

“这次特殊的活动占我们本月发送的一批警告的86%”亨特利补充道。

“首先,这些警告表明目标不是被入侵。如果我们警告你,我们阻止的可能性很大,”亨特利在另一条推特帖子中说。

“如果你是一名活动家/记者/政府官员或在NatSec工作,老实说,这个警告不应该是一个惊喜。”“在某个时候,一些政府支持的实体可能会尝试向您发送一些东西,”他补充说,同时敦促用户检查帐户安全设置,”他补充道。

谷歌安全部门TAG团队的负责人亨特利表示,他们阻止了APT28组织在这次活动中发送的所有电子邮件。

被追踪为APT28,但也更常被称为Fancy Bear, FBI和NSA在今年夏天早些时候将这个组织与俄罗斯的JUN事情报机构联系起来。在过去十年中,APT28一直是最活跃的威胁行为者之一,该组织经常依靠鱼叉式网络钓鱼电子邮件来追踪感兴趣的目标。他们的目标是破坏收件箱,访问敏感文件和通信,然后转向其他个人或内部网络。

“如果你收到警告或者是高风险用户、记者、政治家、名人或首席执行官,我们建议你注册 工作和个人电子邮件的高级保护计划,”亨特利在一封电子邮件中说,推广谷歌计划意味着为高风险帐户添加和激活额外的安全保护。

由此可见,试图攻击Gmail会触发报警并通知用户。

本周发出的警告并不是Gmail的新功能。自2012年以来,谷歌一直在发送有关由国家资助的APT组织进行的攻击的警报 。