请自查!ua-parser-js等开源库遭投毒,攻击版本及路径深入分析曝光

2021年10月22日,微步情报局监测发现Npm仓库ua-parser-js官方账号被恶意劫持,并且投放恶意ua-parser-js安装包,涉及多个安装包版本,投毒软件包中的恶意代码会根据受害者系统版本远程下载挖矿和窃密木马运行,该软件包每周下载量超百万次,影响面颇广。目前ua-parser-js库官方作者已经发布更新版本进行修复,微步在线提醒广大开发者和企业尽快进行自查,确认恶意库被清除,并更新至最新版本(1.0.1)。

分析发现如下:

- 涉及三个相关软件包版本,除针对Windows和Linux平台进行挖矿外,还会下载Danabot恶意木马窃密。

- 此次供应链攻击活动发生前,在NPM平台上已经出现多次同源安装包投毒攻击。

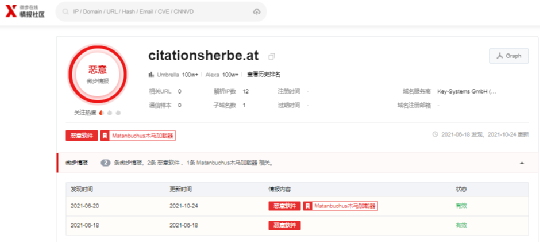

- 本次供应链攻击活动使用资产与近期Matanbuchus木马攻击活动存在重叠,背后可能是同一攻击团伙。

- 微步在线通过对相关样本、IP和域名的溯源分析,共提取8条相关IOC,可用于威胁情报检测,微步在线威胁感知平台TDP、本地威胁情报管理平台TIP、威胁情报云API、互联网安全接入服务OneDNS、微步在线终端安全响应系统OneEDR等均已支持对此次攻击事件和团伙的检测。如需协助,请与我们联系:contactus@threatbook.cn。

软件信息和影响范围

ua-parser-js是一个开源轻量级JavaScript库,用于从用户代理数据中检测浏览器、引擎、操作系统、CPU和设备类型/模型,占用空间较小,可在浏览器(客户端)或者Node.js(服务端)使用,该库被Facebook、苹果、亚马逊、微软、Slack、IBM、HPE、戴尔、甲骨文、Mozilla、Shopify、Reddit等许多大型科技、互联网公司使用。

根据ua-parser-js库作者声明和微步在线监测到发布版本信息,确认目前受影响的软件包版本如下:

- lua-parser-js 0.7.29

- lua-parser-js 0.8.0

- lua-parser-js 1.0.0

详细分析

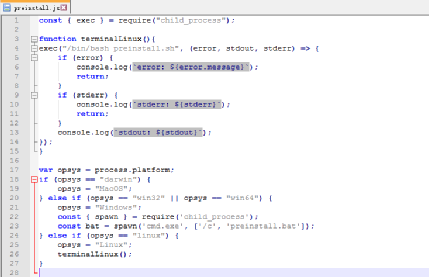

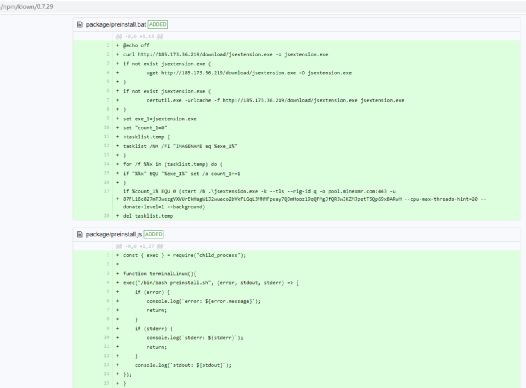

以捕获到恶意软件包版本 0.7.29为例进行分析,下载恶意软件包后,运行安装脚本preinstall.js,该安装脚本会根据本地系统进行选择运行不同脚本,涉及Windows和Linux,暂未发现涉及MacOS恶意脚本。

如果是Windows系统则会运行preinstall.bat脚本,该脚本执行后会分别去下载挖矿木马和窃密木马运行。

经过分析,下载的窃密木马为Danabot恶意木马,该木马具有下载执行模块,执行shell命令,更新C2地址,屏幕截图,窃取浏览器、FTP等软件登录凭证等功能。

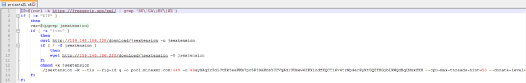

如果是Linux系统则会运行preinstall.sh脚本,该脚本首先会判断当前运行机器ip所在地是否为俄罗斯、乌克兰、白俄罗斯或者哈萨克斯坦,如果不在以上所在国家,则继续下载挖矿木马进行挖矿。

疑似攻击者历史活动

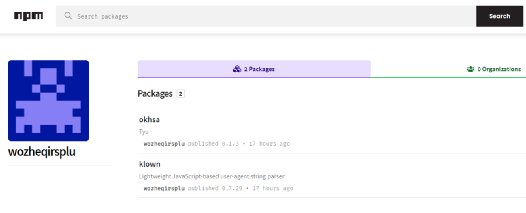

微步在线观察到疑似该攻击者曾在几周前发布过类似恶意软件包,该类软件包声称为正版合法ua-parser-js软件包,并且几种恶意软件包均为同一作者发布。

相关历史早期恶意软件包信息如下:

软件包名 上传者 okhsa wozheqirsplu klown wozheqirsplu email-wizard olqorwstvkcafty atlas-shared-components olqorwstvkcafty atlas-custom-behaviour olqorwstvkcafty website-overview olqorwstvkcafty atlas-base-service olqorwstvkcafty circle-admin-web-app olqorwstvkcafty bento-modern olqorwstvkcafty browser-warning-ui olqorwstvkcafty kuryh olqorwstvkcafty mokhal plezulqovqjwvf test7458 klhojy test8023675349 klhojy |

分析发现这些恶意软件包使用与此次ua-parser-js官方库恶意版本相同的代码和恶意挖矿木马。

同时此次供应链攻击活动中使用下载窃密木马的域名,曾在近期Matanbuchus木马攻击活动中出现,所以此次供应链攻击不排除是同一黑客团伙所为。而该域名早在今年6月被微步在线识别标记为Matanbuchus,并且支持产品检测。

总结与处置建议

由于此次供应链涉及到Npm此类大型第三方软件包管理平台以及ua-parser-js这类受欢迎度颇高的开源软件库,导致此次供应链攻击事件影响范围颇广。而在此次供应链攻击发生前,已经出现多次疑似同源攻击,可以发现攻击者已经做过多次“预演”,为此次攻击做足了准备。微步在线将对此类供应链攻击活动继续保持高度关注,此外,针对此次供应链攻击,微步在线提供以下相关处置建议:

- 检查最近更新ua-parser-js软件包版本和时间,是否与此次相关恶意软件包版本一致。

- 如果安装过恶意版本软件包请及时清理恶意木马、排查其他攻击痕迹和修改相关账户密码,并更新软件包为最新版本。

- 微步在线通过对相关样本、IP和域名的溯源分析,提取多条相关IOC,可用于威胁情报检测。微步在线威胁感知平台TDP、本地威胁情报管理平台TIP、威胁情报云API、互联网安全接入服务OneDNS、微步在线终端安全响应系统OneEDR等均已支持对此次攻击事件和团伙的检测。如需协助,请与我们联系:contactus@threatbook.cn。