渗透测试前期信息收集工具

一颗小胡椒2021-10-12 09:45:30

信息收集是渗透测试的第一步,主要包括子域名收集、web 服务指纹识别、目录扫描、隐藏参数发现等,本文主要介绍不同信息的收集工具。

子域名收集

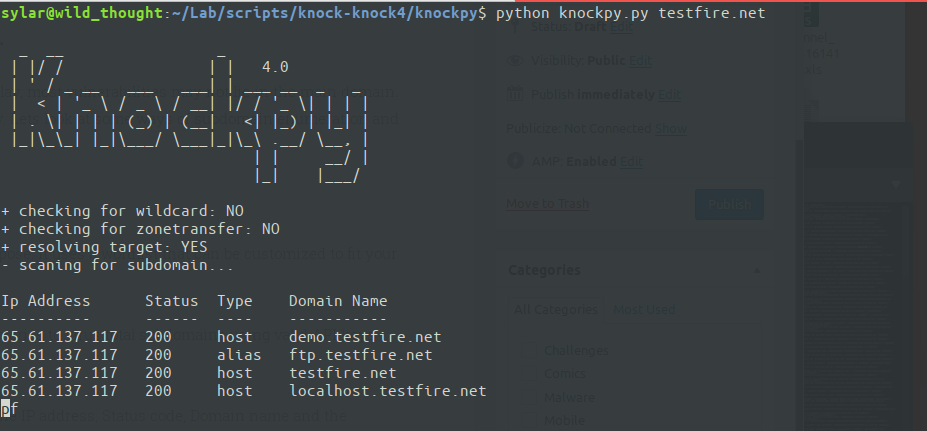

a、Knockpy

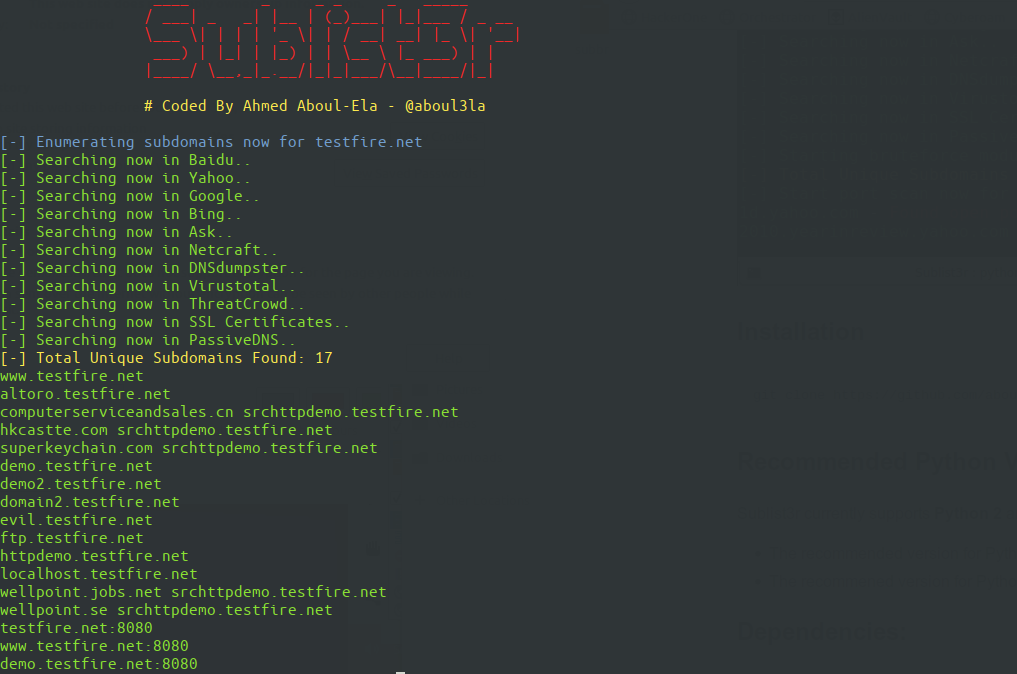

b、Sublist3r

https://github.com/aboul3la/Sublist3r

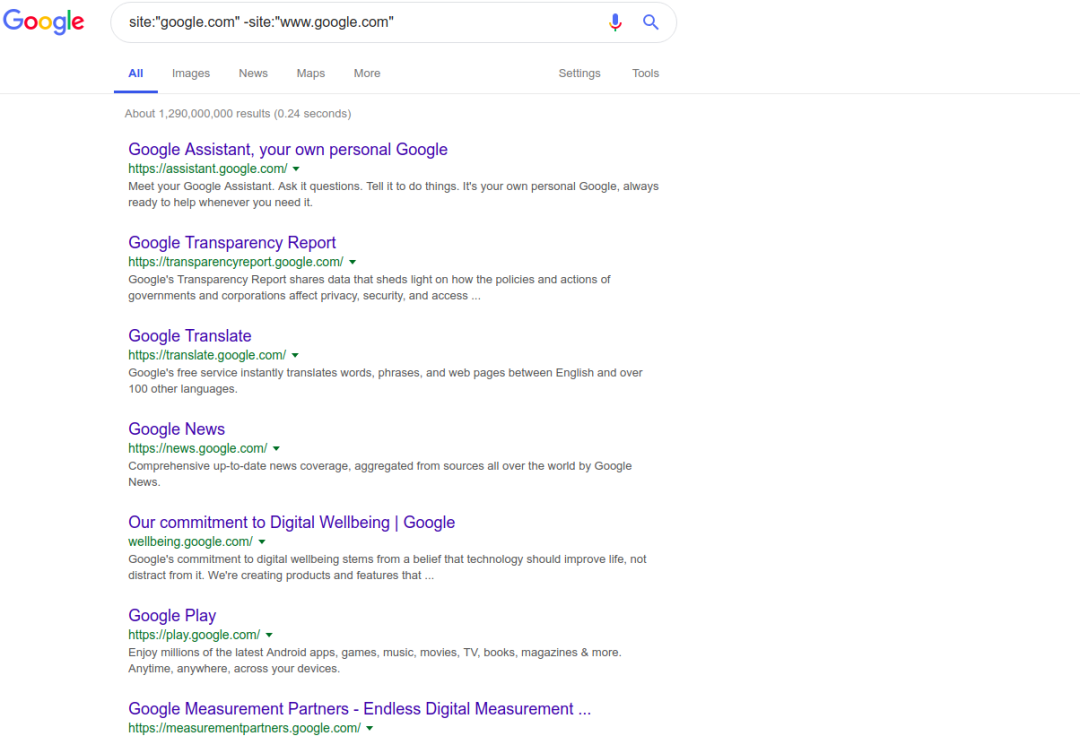

c、Google dorks

GoogD0rker

https://github.com/ZephrFish/GoogD0rker

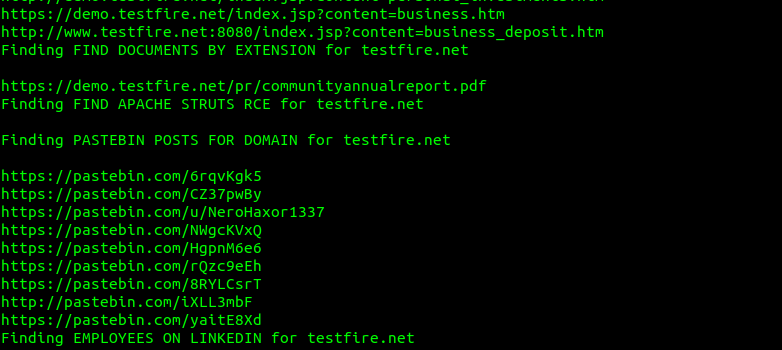

GooHak

https://github.com/1N3/Goohak/

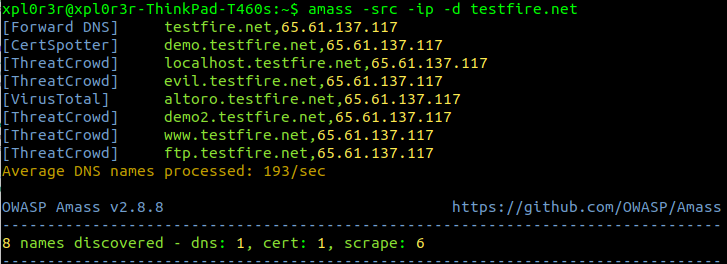

d、Amass

https://github.com/OWASP/Amass

e、Curl

curl -s “http://web.archive.org/cdx/search/cdx?url=*.testfire.net/*&output=text&fl=original&collapse=urlkey” |sort| sed -e ‘s_https*://__’ -e “s/\/.*//” -e ‘s/:.*//’ -e ‘s/^www\.//’ | uniq

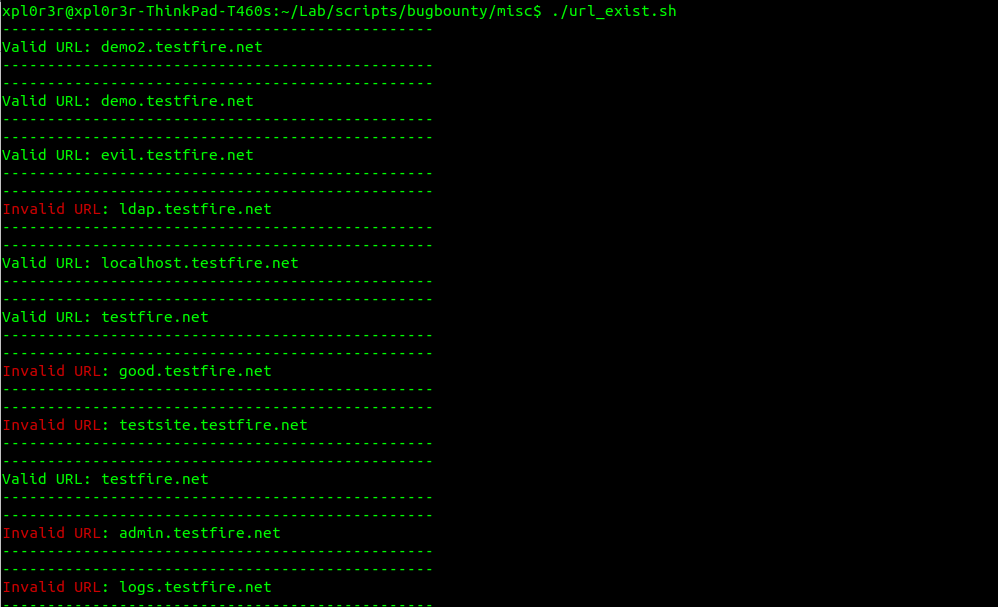

f. 自定义脚本

https://github.com/i-sylar/Useful-linux-scripts/blob/master/curl/url_exists.sh

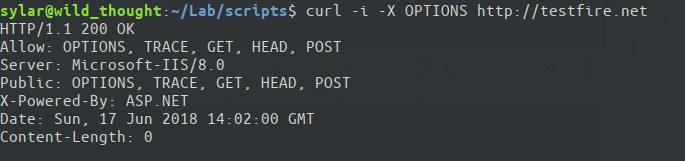

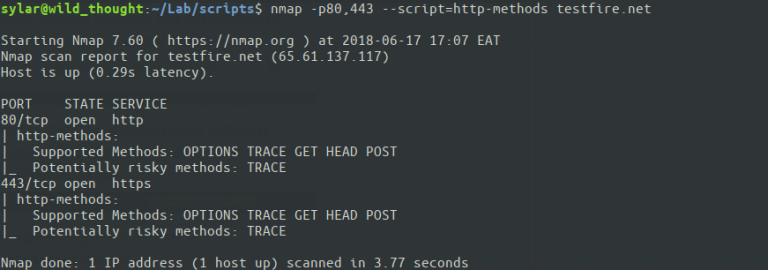

web 指纹

请求方法

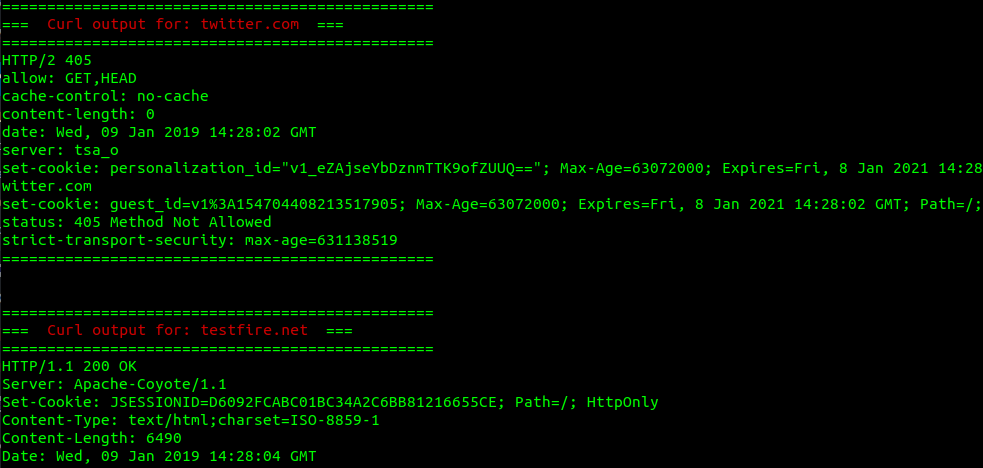

a. Curl

b. NMAP

c. 自定义脚本

https://github.com/i-sylar/Useful-linux-scripts/blob/master/curl/curl_them_all.sh

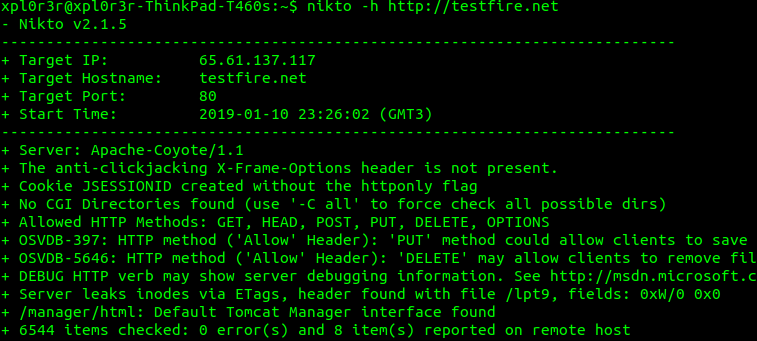

也可以使用 nc、nikto 来测试

应用识别

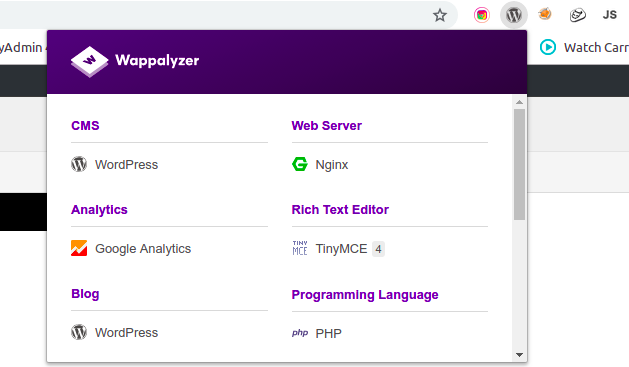

Wappalyzer

Whatruns

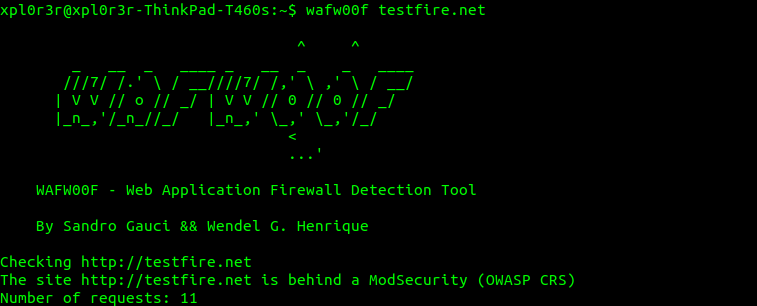

WafW00f

https://github.com/EnableSecurity/wafw00f

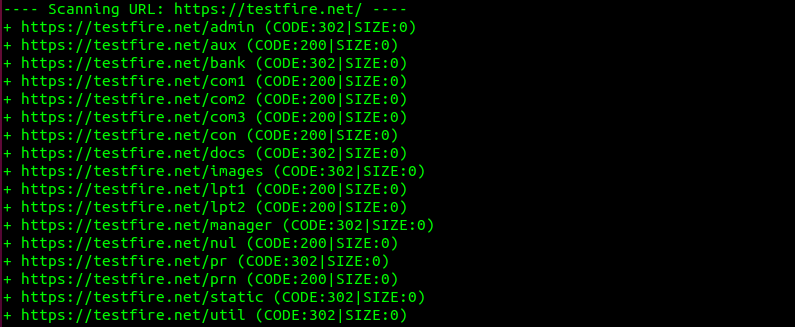

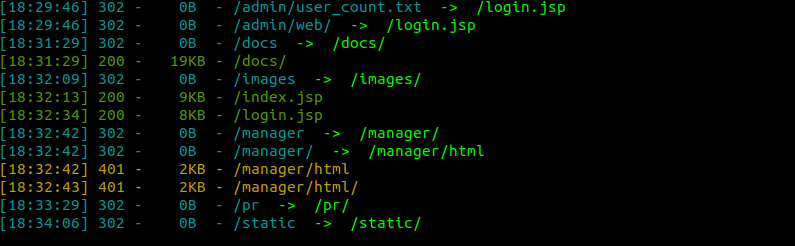

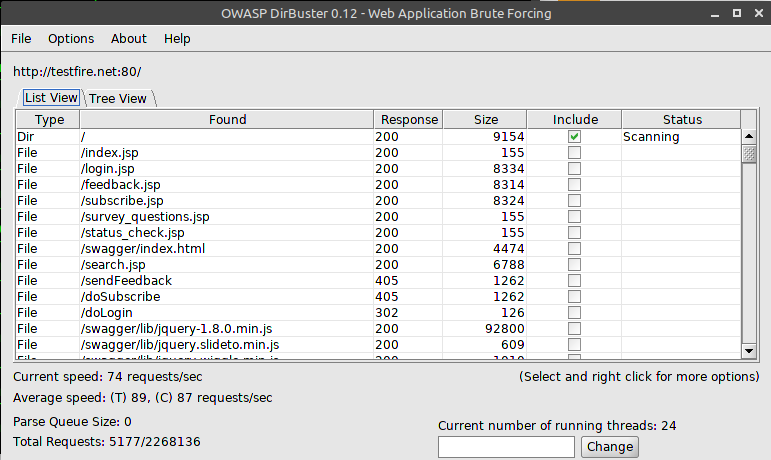

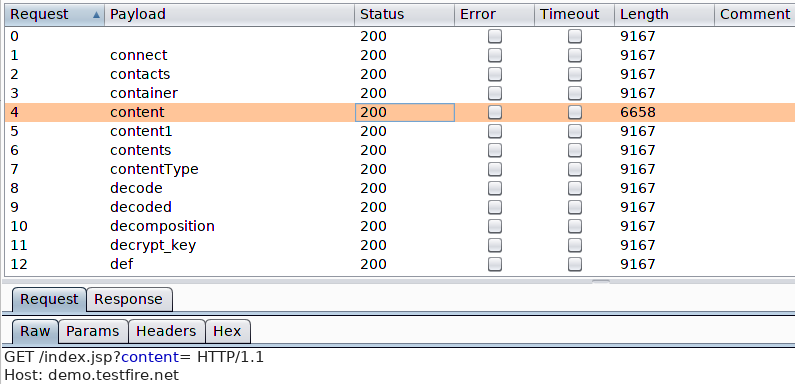

目录扫描

dirb

dirsearch

dir buster

nikto

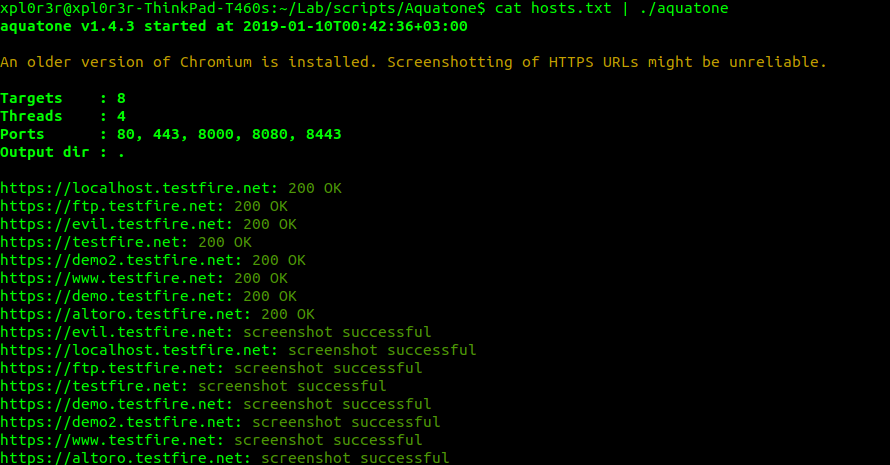

Aquatone

burp intruder

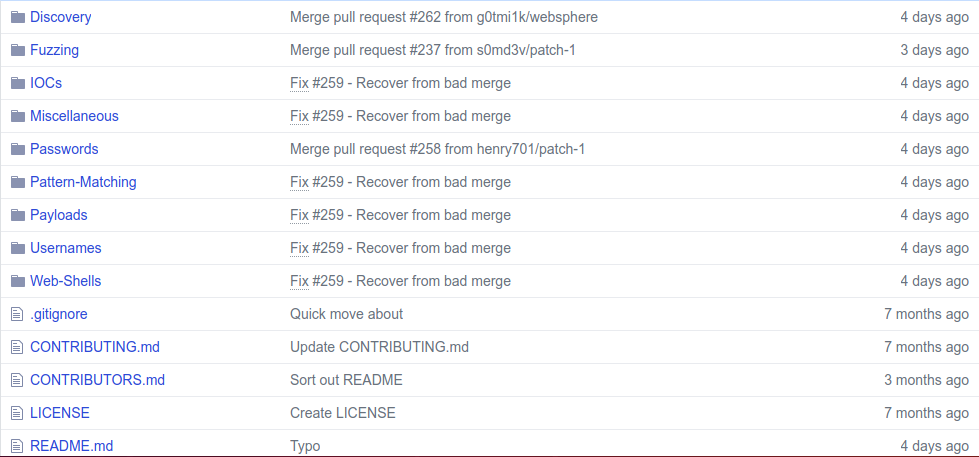

各类字典

https://github.com/danielmiessler/SecLists

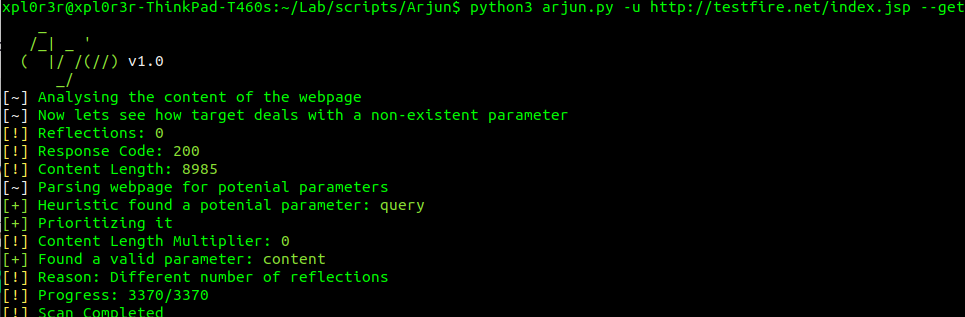

隐藏参数发现

任何用户可以输入的地方都有可能存在漏洞,那么发现更多的参数,可以增加我们发现漏洞的几率

Arjun

https://github.com/UltimateHackers/Arjun

其他搜索引擎

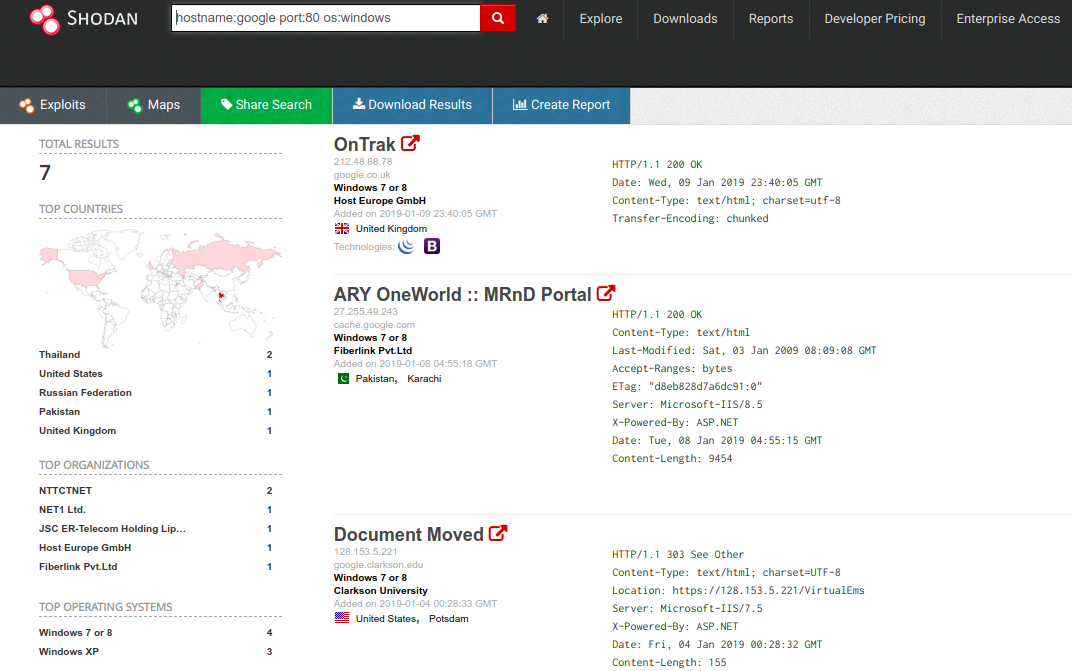

shodan

https://www.shodan.io/

常用参数:

- *country*: 找出指定国家的资产数据

- *hostname*: 找出指定主机名的资产数据

- *port*: 找出指定端口的资产数据

- *os*: 找出指定系统版本的资产数据

- *before/after*: 指定某个时期的资产数据

- *city*: 找出指定城市的资产数据

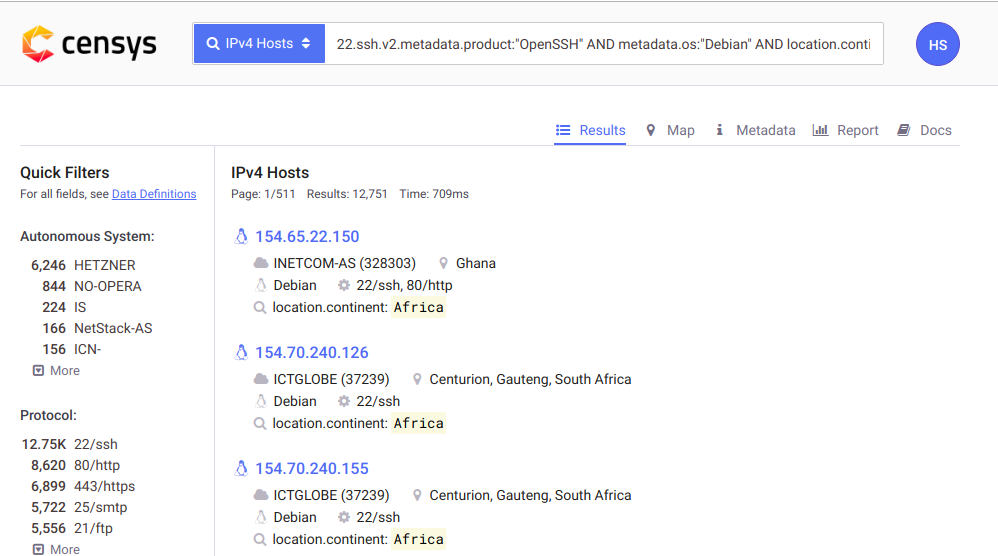

Censys

https://censys.io/

输入如下参数:

22.ssh.v2.metadata.product:”OpenSSH” AND metadata.os:”Debian” AND location.continent:”Europe”

总结

本文是对各类工具的一个汇总,具体工具的介绍和使用方法,需要自行查阅相关文档进行熟悉,这里相当于一个导航页,知道什么样的阶段使用什么样的工具,选择适合自己的就好。

一颗小胡椒

暂无描述