国外专家从特拉维夫 5,000 个收集的 WiFi 样本中破解了 70% 的 WiFi 网络

Hoorvitch 成功破解了特拉维夫 5,000 个 WiFi 网络样本中的 70%,以证明破坏 WiFi 网络很容易。

专家带着简单的 WiFi 嗅探设备在特拉维夫的街道上漫步,收集了 5,000 个 WiFi 网络哈希值,该设备由 AWUS036ACH ALFA 网卡(50 美元)组成,可以在监控模式下工作并能够注入数据包。

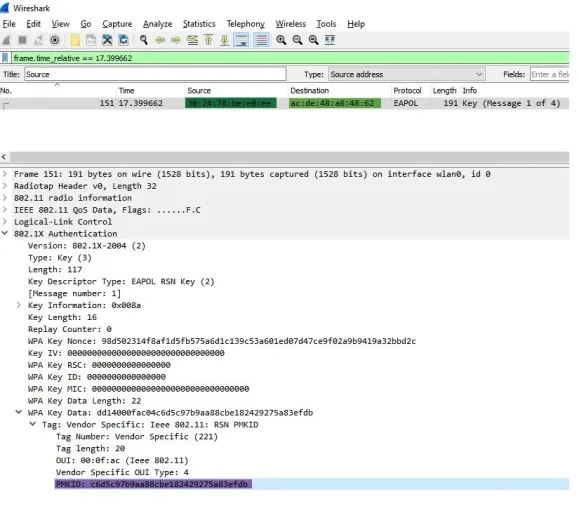

该专家使用了在 Ubuntu 上运行的免费开源数据包分析器.WireShark。

PMKID 是通过使用具有 PMK、PMK 名称、MAC_AP 和 MAC_STA 作为输入的散列函数来计算的。

PMK 由以下参数计算得出:

- 密码 - WiFi 密码 - 因此,我们真正要寻找的部分。

- SSID – 网络名称。它可在路由器信标处免费获得(图 3)。

- 4096 - 所有 PMK 的静态整数

Hoorvitch 使用了 Jens “atom” Steube(Hashcat 的首席开发人员)设计的一种攻击技术来检索 PMKID,从而允许他获得密码。

“所有这一切都随着 atom 的开创性研究而改变 ,它暴露了一个针对 RSN IE(稳健安全网络信息元素)的新漏洞,以检索可用于破解目标网络密码的 PMKID 哈希(稍后将解释)。PMKID 是一个哈希值,用于 AP 之间的漫游功能。然而,PMKID 的合法使用与本博客的范围无关。坦率地说,在个人/私人使用(WPA2-personal)的路由器上启用它几乎没有意义,因为通常不需要在个人网络中漫游。” 阅读Hoorvitch 发表的帖子。

攻击技术是无客户端的,这意味着攻击者不需要实时进行攻击,他只需要捕获单个帧并消除干扰破解过程的错误密码和畸形帧。

专家首先使用“掩码攻击”作为Hashcat的破解方法,他使用字典+规则组合和掩码攻击,因为许多以色列公民有使用他们的手机号码作为WiFi密码的坏习惯。

以色列电话号码有 10 位数字,以 05 开头,所以只有 8 位数字,这意味着剩下的只有 8 位数字可以猜测。使用标准笔记本电脑,Hoorvitch 以每个密码 9 分钟的平均速度成功破解了 2,200 个密码。

“每个数字有 10 个选项(0-9),因此有 10**8 种可能的组合。一亿似乎是很多组合,但我们的怪物钻机以 6819.8 kH/s 的速度计算,即每秒 6,819,000 个哈希值。” 继续帖子。“不需要破解设备,因为我的笔记本电脑可以达到 194.4 kH/s,也就是每秒 194,000 个哈希值。这相当于有足够的计算能力来循环破解密码所需的可能性。因此,我的笔记本电脑大约需要 9 分钟才能破解具有手机号码特征的单个 WiFi 密码。(10**8)/194,000 = ~516(秒)/60 = ~9 分钟。”

在第二阶段,专家使用标准字典攻击技术利用“Rockyou.txt”字典。

他用这种技术又破解了1359个密码,大部分破解的密码只有数字或小写。

专家指出,只有支持漫游功能的路由器才容易受到 PMKID 攻击,但研究表明,主要供应商制造的路由器容易受到攻击。

“总的来说,我们在特拉维夫及其周边地区破解了 3,500 多个 WiFi 网络——占我们样本的 70%。” 专家总结道。“被入侵的 WiFi 网络的威胁给个人、小企业主和企业等带来了严重的风险。正如我们所展示的,当攻击者可以相对轻松地破解全球主要城市 70% 以上的 WiFi 网络时,必须更加注意保护自己。”

以下是专家提供的自我保护建议:

- 选择一个复杂的密码。强密码应至少包含 1 个小写字符、1 个大写字符、1 个符号、1 个数字。它应该至少有 10 个字符长。它应该很容易记住而很难预料。坏例子:夏季$021

- 更改路由器的默认用户名和密码。

- 更新您的路由器固件版本。

- 禁用弱加密协议(如 WAP 或 WAP1)。

- 禁用 WPS。