Teamviewer永久许可证是神话还是割韭菜?

TeamViewer是一个远程控制软件,兼容于Microsoft Windows、Mac OS X、Linux、iOS、Android操作系统,可以说是本世纪以来IT管理人员最趁手的一个远程软件,小编也是忠实用户。

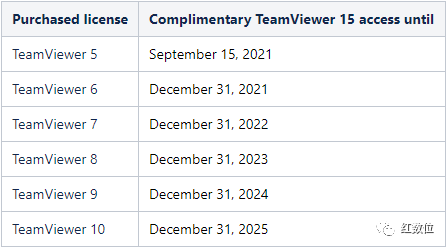

TeamViewer在官方论坛发布公告:2021年9月15日宣布停止对TeamViewer 8,9,10版本许可证的服务器支持。不考虑许可证群组的不同法律背景,鉴于全球当前的压力情况,所有TeamViewer 8-10许可证都将获得免费的从购买年份起10年的TeamViewer 15访问权限对应服务器服务。

这里的服务器服务很好理解,当你打开TeamViewer软件,软件自动从官方服务器获取对应的实时ID(已购买用户获取对应的已知ID),现在TeamViewer官方从根部掐掉了TeamViewer 5,6,7,8,9,10版本获得ID的能力。

如上所述,从2021年9月起,最高10的TeamViewer版本也将无法再连接到官方服务器,因此受影响的用户应提前使用免费的TeamViewer15 访问权限更新其设置。

对应的更新授权时间如下:

那么问题出来了:购买的永久许可证(终身)怎么变成了10年?

Teamviwer还有个规则,假设你购买的Teamviwer 13版本永久许可证,你可以使用该许可证来激活Teamviwer 13版本,但注意你只能激活13版本,当你尝试使用该许可证激活最新的Teamviwer 15版本,那么抱歉,请额外付费,所以所谓永久许可证单纯指单版本永久许可证。

现在的问题是Teamviwer单方面将这个单版本永久许可证变成了可升级到最新版,期限为自你购买之日起10年许可证。

对此在Teamviwer官方论坛上,用户基本上是十分抵制:

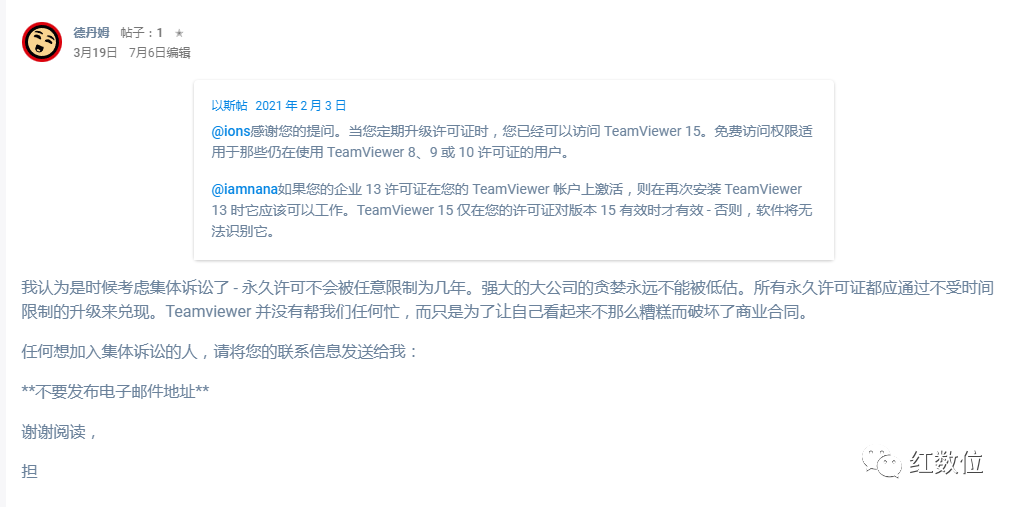

甚至用户已经很愤慨要将Teamviwer起诉到法院:

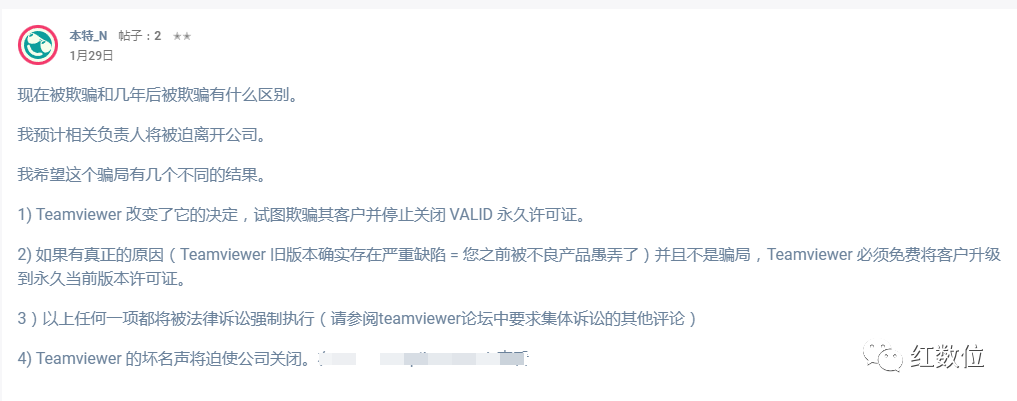

还有用户给出了几个预测:

矛盾点:面临巨额罚款 VS 消除全球永久许可证

自2005问世以来,Teamviewer目前宣称已安装超过在25亿台设备上(每个设备都会生成一个唯一的ID),同时高到4500万台用户设备在线。如此大规模的用户群体,我们且只按25%的比例去计算永久许可版本的付费用户,数量也是相当惊人的。

Teamviwer从14版本起再未销售永久许可证,也许这个时候TV已经铁了心要消除全球永久许可证了。

我们在此可以看看这个案例:Canon佳能被告:因墨水用完禁用扫描仪,这个近期案例中,客户要求集体赔偿至少5000000美元(约合人民币3217万),不包括利息、费用和诉讼费用。

面对全球用户,各地法律法规不同,如若面临用户集体起诉,这家德国公司将面临来自不同地区的巨额罚款。但Teamviewer自己不知道吗?我们有理由相信Teamviewer公司在做出这一决定的时候是权衡了利弊的,罚款的数目肯定远远会低于未来订阅制带来的收益,也有理由相信下这个决定之前会有一套财务算法和财务沙盘预演来支撑做出这个决定。

未来,Teamviewer 11,12,13版本永久许可证应该也会面临这个命运。但Teamviewer消除全球永久许可证是铁了心了,作为用户的我们也只能不甘心的做个小韭菜了。