GPS跟踪器泄露实时位置并远程激活麦克风

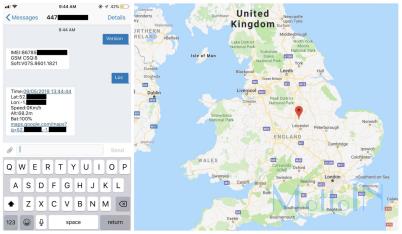

据英国网络安全公司Fidus Information Security表示,一种用于老人恐慌报警、监控儿童、跟踪车辆的GPS跟踪器中含严重安全漏洞。该设备贴牌为Pebbell by HoIP Telecom、OwnFone Footprint和SureSafeGo等,可其使用一个SIM卡连接2G/GPRS蜂窝网络。这些设备在Shodan数据库上没有暴漏所泄露设备,但通过短信却能对其远程访问和控制。 研究人员还称任何人都能呼叫设备并在不加提醒的状态下远程收听设备内置麦克风。此外,通过命令,还能切断蜂窝信号、让设备无效、无需PIN即可远程重置设备,而这一切的一切,只需要知道设备的电话号码即可。该团队还验证,通过一个命令,几秒之内便受到了一条短信,其中还包含了位置坐标。通过设备还能提取到IMEI号和电池电量等其他信息。

表1

一条短信便可远程获取实时坐标,地理位置精确到米 很多物联网设备目前都能够进行GPS定位。这些定位功能如用在合适的情况下,能极大方便人们的生活,比如:寻找钥匙、手机、车辆、耳机等;然而,难免一些不法分子用来做些不好的事,这时我们就要懂得如何防范了。就比如:如何判断自己的车辆是否被一些别有用心的人恶意安装GPS定位设备? GPS定位设备基本分两种:无线和有线。 无线车载GPS定位器:无线车载GPS定位器的基本是内置电池和强性磁铁或魔力贴组成,优点是安装方便,靠磁铁吸附或魔力贴帖在车体外壳任意的地方,缺点就是电池使用受到局限性,需要充电;有线车载GPS定位器:就是直接把定位器连接汽车电源上,可永久供电,缺点是安装麻烦,需要懂汽车电路的人才可以安装。 最直接的办法:去电子市场买个手机信号或者GPS信号屏蔽干扰设备。 普通GPS定位器会每隔十几秒至几十秒向服务器发送一次当前GPS位置,这种耗电量比较大,但也最容易找到,只要找一个相对空旷、20米内没人经过的地方,持探测器、将敏感度调至910以下,探测900上下和910上下的两种频段,从车内部到外部,每隔20厘米停顿20秒,看是否能够探测到信号,如发现了这两个频段的信号,再通过移动判断信号强度,当信号满格时,GPS就再探测器周围20厘米的范围内,则再进行拆件查找即可。这里的900和910,分别对应移动和联通两种GSM卡在发送GPS信息时所产生的频率,但需要根据当地的移动和联通基站频点,有所调整,上下浮动大概在6以内。 浅睡眠的GPS通过人为设置,每隔固定时间和每天固定时间,向外发送GPS位置,目标是为了防止被探测和节约电能(有可能是电池),这类GPS要通过专用设备、配合屏蔽器、工模机锁定该GPS内的GSM卡卡号,再通过设备激活,即不断给该号码发送短信或打电话,使该设备处于信号传输状态,不断发射900~910的频段信号,再持手持信号探测器,依上述方法探测找到。 深度睡眠GPS有自动开关机功能,不发送信号时会自动关机,任何工具都无法探测到其信息,这也是隐藏最深的一种GPS,很难查找。在其开机发信号时用专业检测设备每间隔几分钟的频率,不断扫描,一旦该GPS开机、发送信号,即可被设备捕捉到,从而进行激活和探测。