小程序反编译以及抓包渗透测试

VSole2022-12-02 07:13:40

前言

随着微信pc端可以点击进入小程序以及公众号,给我们抓包带来了极大的便利,以下主要讲解微信小程序的抓包以及反编译(公众号抓包也一样)

小程序反编译

由于近期需要测试小程序但是抓包发现前端传参都是加密的状态,根本无从下手,所以尝试进行反编译,看看是否从源码中找到一些泄露的关键信息。

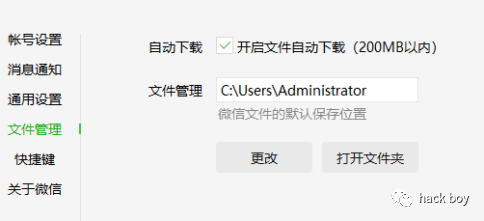

第一步:安装微信pc端,登录后点击设置找到,文件管理处,点击打开。

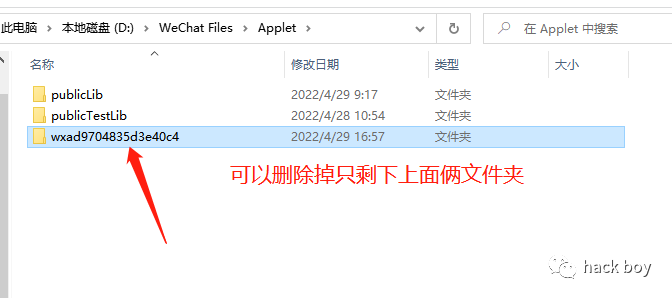

第二步:点击小程序,加载小程序,同时查看下的文件夹中增加了哪个(如果怕不好看可以删除带wx开头的文件夹)

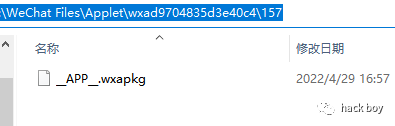

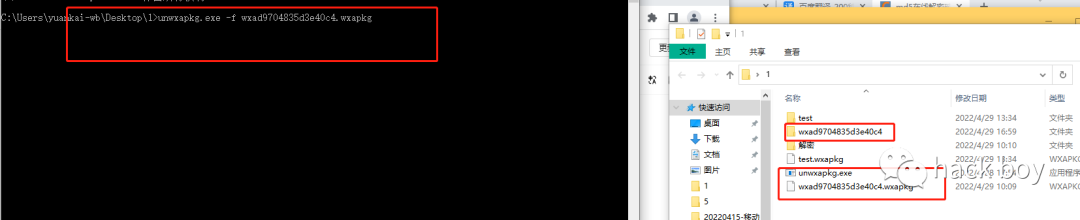

第三步:加载完后进入小程序的保存位置在\WeChatFiles\Applet\小程序id\一个数字目录\_APP_.wxapkg文件

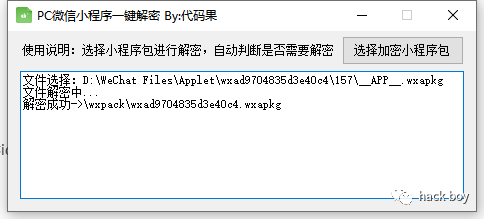

第四步:现在的这个pkg是加密的,需要使用解密工具进行解密。(有的是未加密的)

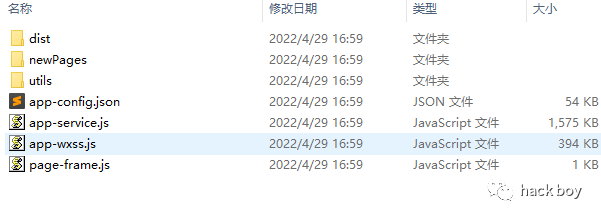

第五步:解密后会在同目录的wxpack下生成一个新的wxapkg,这是使用反编译的工具对其进行反编译即可。会生成一个目录,其中就是一些反编译的js文件等。

小程序和公众号抓包

目前微信支持在pc端打开公众号和小程序,我们只需要全局代理到bp上即可。

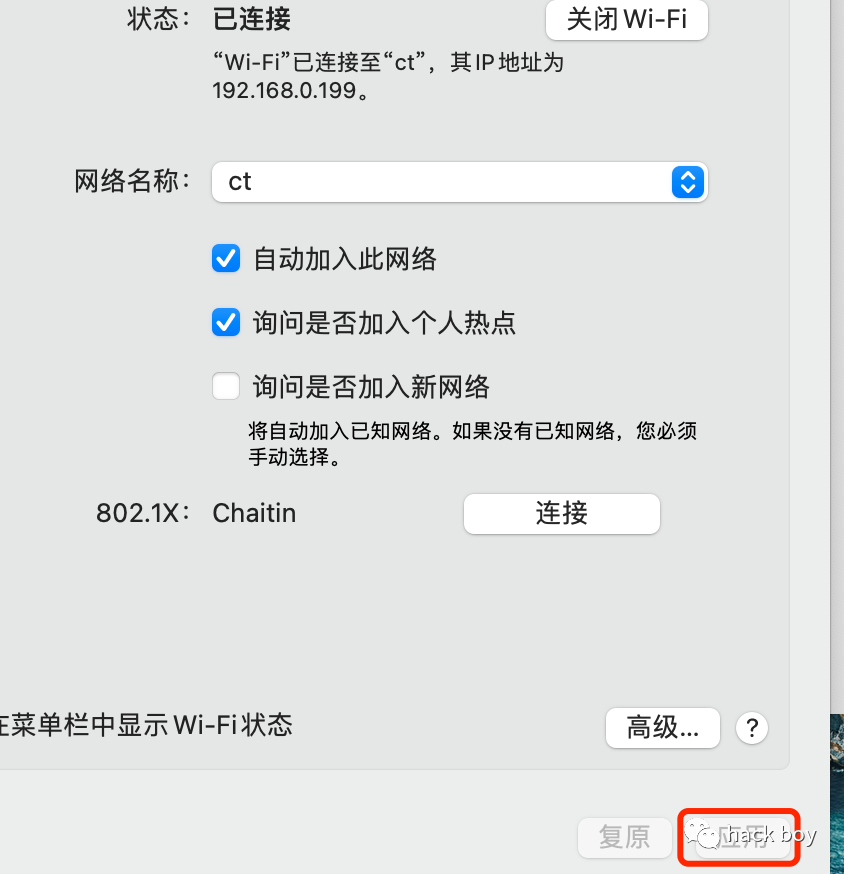

Mac具体操作

- 首先连接一个wifi,然后点击设置高级,找到代理,在http和https代理那选择bp的端口即可。

选择好以后点击确认,然后点击应用。这时即可完成抓包了。(如果你本身设置有vps,可能会冲突,建议关闭vps。)

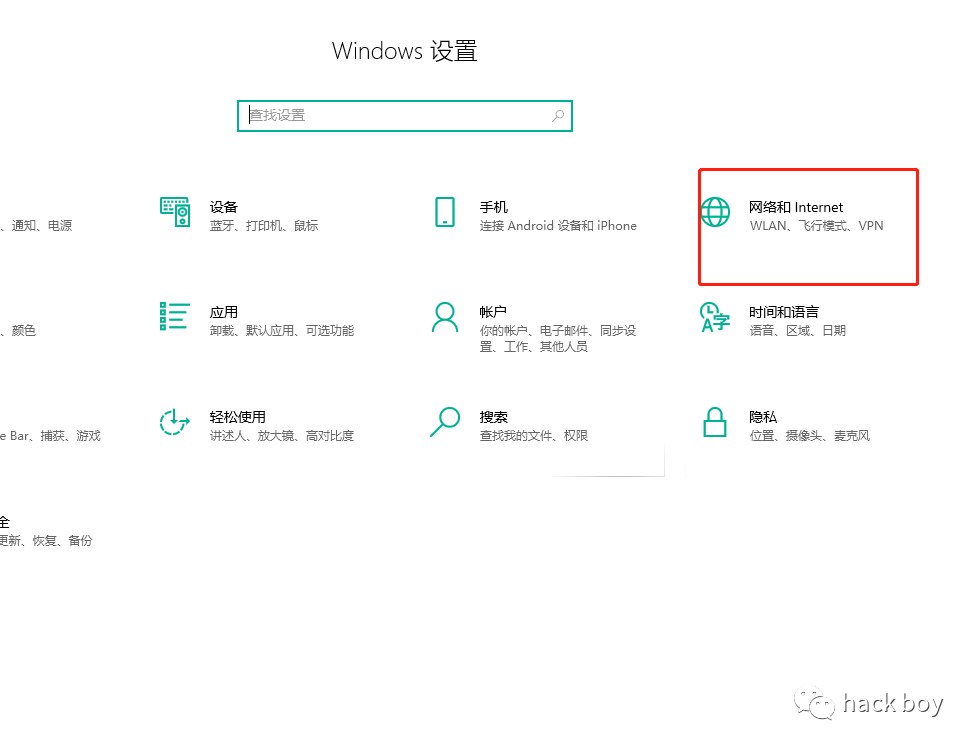

Windows操作

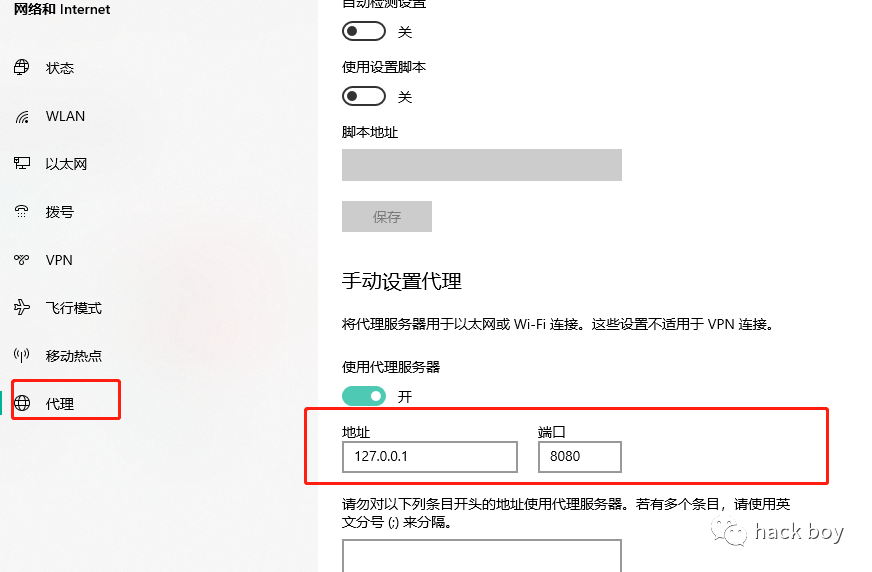

- windows直接设置--》网络和Internet,找到代理,打开设置为bp的端口即可。

VSole

网络安全专家