Proxifer+BurpSuite 抓取PC客户端HTTP(s)数据包

VSole2022-01-12 06:57:23

针对PC客户端(C/S架构)的渗透测试,抓包是一个挡在我们前面的问题。如果可以使用BurpSuite抓取客户端的HTTP(S)流量,那么测试过程将更有效率,也更有利于漏洞挖掘。本文分享一个抓取PC客户端HTTP(s)数据包的小技巧。

01、Proxifier设置

(1)下载并安装Proxifier

(2)配置代理服务器

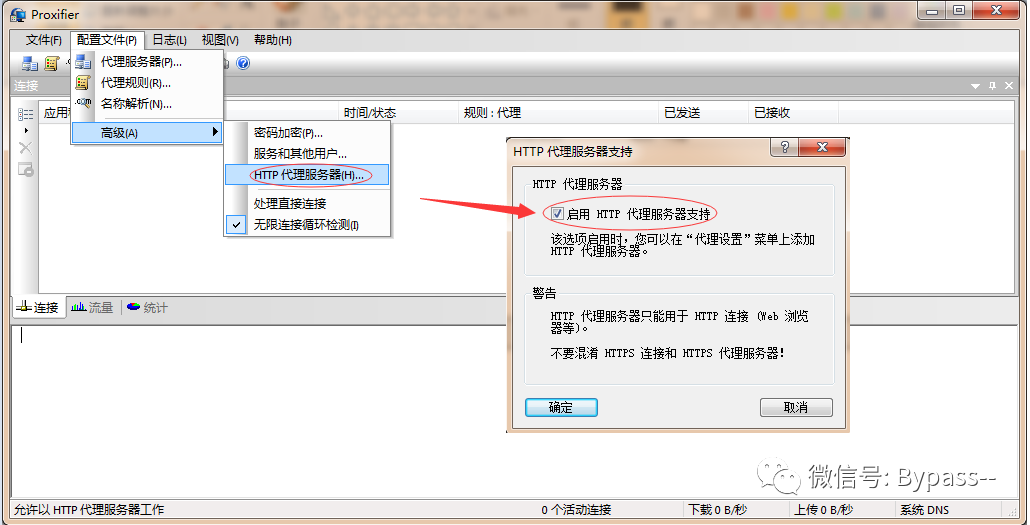

A、开启HTTP协议

Proxifier默认是关闭HTTP协议的,需要手动开启。

打开软件,依次选择,配置文件-->高级-->HTTP代理服务器-->启用HTTP代理服务器支持。

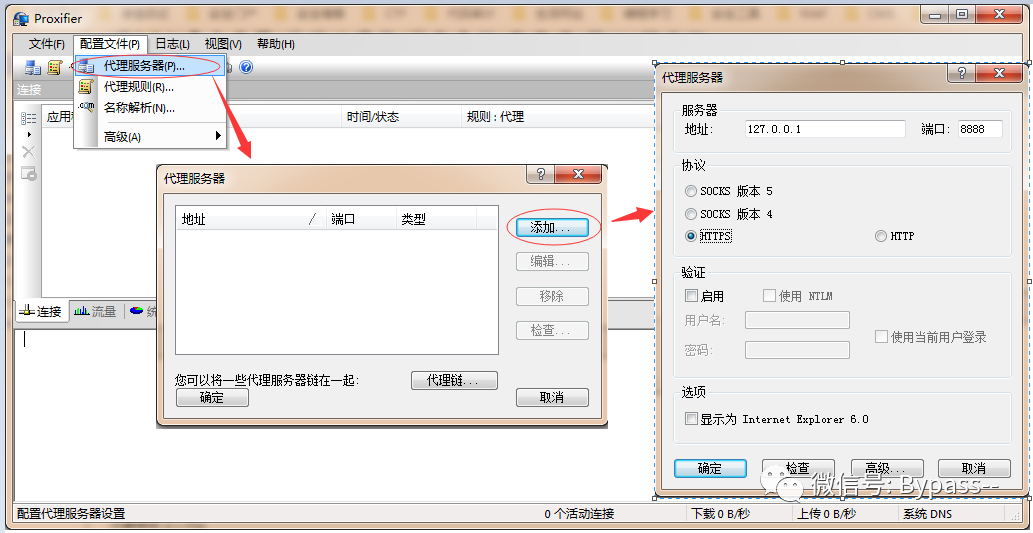

B、设置代理服务器,配置文件-->代理服务器->添加。(与BurpSuite代理设置匹配)

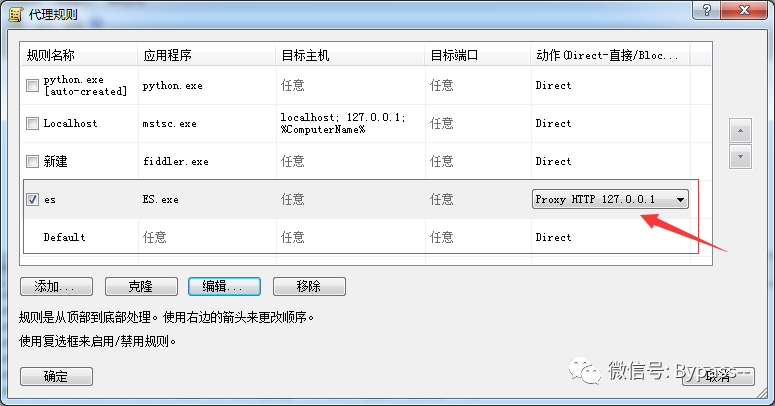

C、设置代理规则,填写需要抓包的应用程序名称,选择Proxy HTTP 127.0.0.1

启用es规则,Default 设置为Direct,这样就可以抓取es客户端的数据包。

02、BurpSuite设置

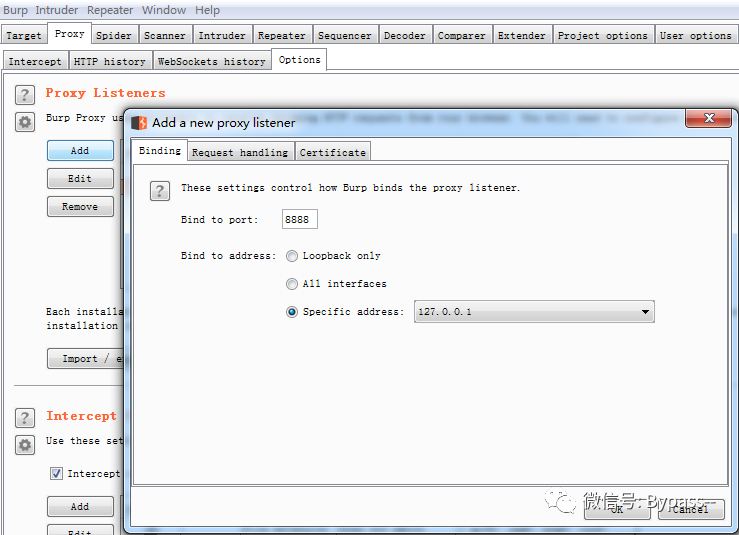

1、打开Burpsuite->Proxy->Options,增加本地监听端口 8888

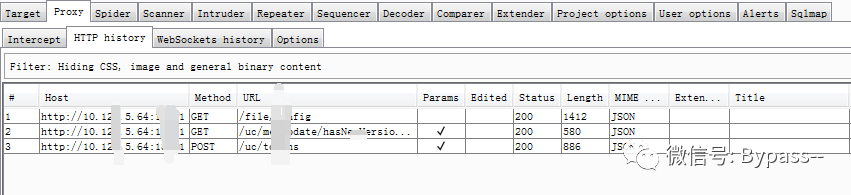

2、打开客户端软件进行操作,在BurpSuite就可以抓取HTTP和HTTPS数据包。

以上,记录和分享一个客户端抓包的小技巧。

有任何问题欢迎留言评论,我是Bypass,一个网络安全爱好者。

VSole

网络安全专家