微软发现MCCrash新型僵尸网络,可感染Windows 和 Linux

微软研究人员近日发现了一种同时针对 Windows 和 Linux 平台的混合型僵尸网络,该网络使用一种高效的技术来攻击《我的世界》服务器,并可在多个平台上发起分布式拒绝服务攻击(DDoS)。

IT之家了解到,微软将这个僵尸网络标记为“MCCrash”,Windows 和 Linux 设备在感染之后会被黑客劫持用于 DDoS 攻击。

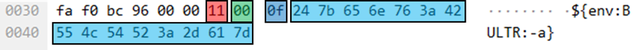

值得注意的是,在僵尸网络软件接受的命令中有一条是“ATTACK_MCCRASH”。此命令使用 ${env:random payload of specific size:-a} 填充 Minecraft 服务器登录页面中的用户名。该字符串会耗尽服务器的资源并让其崩溃。

微软研究人员表示:“该命令使用 env 变量来使用 Log4j 2 库,导致系统资源异常消耗(与 Log4Shell 漏洞无关),这是一种特定且高效的 DDoS 方法。目前大量《我的世界》服务器受到影响” 。

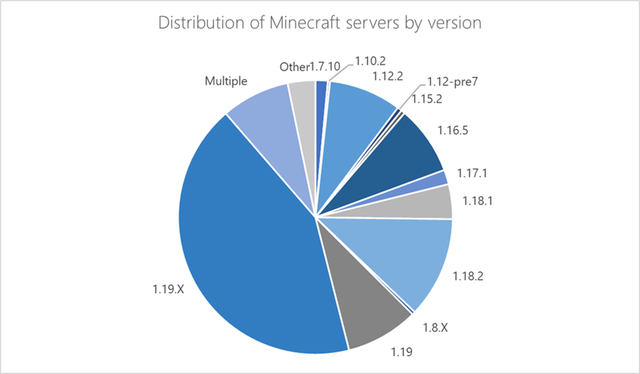

目前,MCCrash 的硬编码显示仅针对《我的世界》服务器软件的 1.12.2 版本。然而,这种攻击技术还可以对运行 1.7.2 到 1.18.2 版本的服务器发起 DDoS 更新,这意味着全球超过一半的《我的世界》服务器都会受到影响。

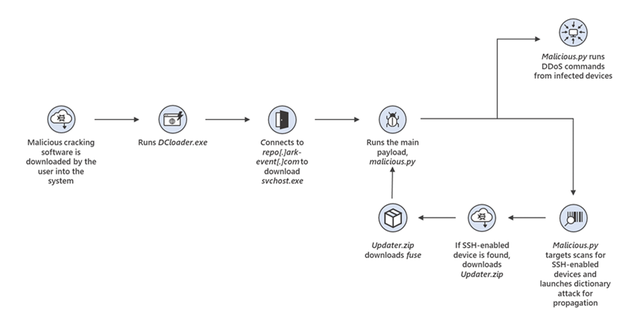

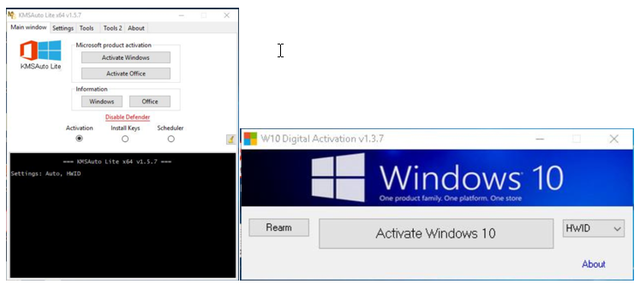

MCCrash 的初始感染点是安装了声称为 Microsoft 操作系统提供盗版许可证的软件的 Windows 计算机。隐藏在下载软件中的代码会偷偷地用恶意软件感染设备,最终安装 malicious.py,这是一个为僵尸网络提供主要逻辑的 python 脚本。受感染的 Windows 设备随后会扫描 Internet 以搜索接受 SSH 连接的 Debian、Ubuntu、CentOS 和 IoT 设备。

找到后,MCCrash 会使用常见的默认登录凭据来尝试在 Linux 设备上运行相同的 malicious.py 脚本。Windows 和 Linux 设备都会劫持用于攻击《我的世界》服务器。