基于Mirai的NoaBot僵尸网络利用Cryptominer瞄准Linux系统

又一天,又一个针对 Linux 系统的恶意软件威胁!NoaBot和Mirai之间的一个显着区别是,僵尸网络不是针对DDoS攻击,而是针对连接SSH连接的弱密码来安装加密货币挖掘软件。

Akamai的网络安全研究人员发现了名为NoaBot的加密挖矿恶意软件,该恶意软件基于臭名昭著的Mirai僵尸网络。加密劫持恶意软件NoaBot目前针对Linux服务器,自2023年1月以来一直活跃。

Akamai表示,NoaBot和Mirai之间的一个显着区别在于,该恶意软件不是DDoS攻击(分布式拒绝服务攻击),而是针对连接SSH连接的弱密码并安装加密货币挖掘软件,允许攻击者利用受害者的计算资源生成数字货币、电力和带宽。

在这里,值得一提的是,NoaBot恶意软件还被用来传播P2PInfect,这是Palo Alto Networks于2023年7月发现的一种单独的蠕虫病毒。

NoaBot使用UClibc代码库编译,与标准Mirai库不同。这改变了防病毒保护检测NoaBot的方式,将其归类为SSH扫描程序或通用木马。该恶意软件是静态编译的并去除了符号,而字符串则被混淆而不是保存为明文,这使得逆向工程师更难提取详细信息。

NoaBot二进制文件从随机生成的文件夹运行,这使得搜索设备变得更加困难。标准的Mirai字典被替换为大字典,并使用了定制的SSH扫描仪。泄露后功能包括安装新的 SSH 授权密钥。

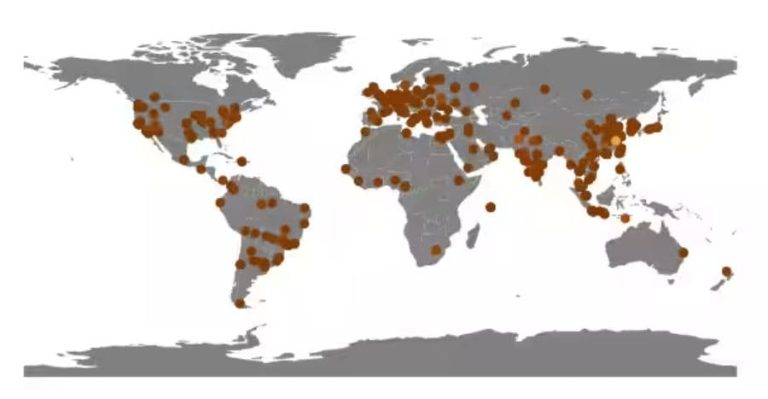

该僵尸网络已显着增长,全球800多个唯一IP地址显示出NoaBot感染迹象。该蠕虫是Mirai的定制版本,Mirai是一种恶意软件,可感染基于Linux的服务器、路由器、网络摄像头和其他物联网设备。

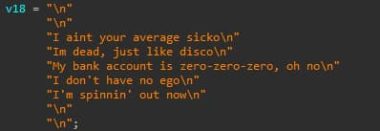

有趣的是,该恶意软件嵌入了Rat Boy和IBDY的歌曲“Who's Ready for Tomorrow”中的歌词,但后来的样本中没有这些歌词。僵尸网络还添加命令行参数,例如“noa”标志,它会在重新启动后安装持久性方法。

威胁参与者修改了XMRig挖矿程序,以在执行前提取挖矿配置。矿工的功能涉及函数调用和信号。配置包含矿池和钱包地址详细信息。然而,IDA遗漏了二进制名称和矿池IP占位符,从而使攻击者能够估计加密货币挖矿的盈利能力。

研究人员指出,攻击者正在运行他们的私人矿池而不是公共矿池,从而消除了对钱包的需求。然而,谷歌的DNS无法再解析域名,而且最近没有发生涉及矿机丢失的事件,这表明威胁行为者可能已经停止了攻击活动,以寻求更好的机会。

自2016年发现Mirai以来,一直在关注涉及Mirai的事件。Mirai是一种针对基于Linux的物联网设备的自我复制恶意软件,用于感染其他易受攻击的设备。

2016年,它被用于针对Dyn DNS的大规模DDoS攻击,导致互联网瘫痪。创建者发布了源代码,允许犯罪团伙将其纳入他们的攻击中。Mirai通过受感染的设备扫描互联网上的Telnet连接,以破解Telnet密码,然后使用相同的技术瞄准其他设备。

Akamai敦促Linux服务器管理员通过保持软件更新、使用强密码、启用双因素身份验证以及监控未经授权的活动来保护其系统免受NoaBot的侵害。这一点至关重要,因为NoaBot可以发起DDoS、数据泄露和加密劫持攻击。