冲破谷歌阻断的Glupteba 恶意软件,正在卷土重来袭击全球

据悉,Glupteba 恶意软件僵尸网络在将近一年前被谷歌中断后重新活跃起来,感染了全球范围内的设备。早在2021年12月,谷歌设法对支持区块链的僵尸网络造成大规模破坏,确保法院下令控制僵尸网络的基础设施,并对两家俄罗斯运营商提起诉讼。

Nozomi报告说,区块链交易、TLS 证书注册和逆向工程 Glupteba 样本显示了一场新的大规模 Glupteba 活动,该活动于 2022 年 6 月开始,目前仍在进行中。

隐藏在区块链中

Glupteba 是一种支持区块链的模块化恶意软件,它会感染 Windows 设备以挖掘加密货币、窃取用户凭据和 cookie,并在 Windows 系统和物联网设备上部署代理。这些代理后来作为“住宅代理”出售给其他网络犯罪分子。

该恶意软件主要通过按安装付费 (PPI) 网络和流量分配系统 (TDS) 上的恶意广告传播,将安装程序伪装成免费软件、视频和电影。Glupteba 利用比特币区块链通过接收更新的命令和控制服务器列表来避免中断,它应该联系以执行命令。

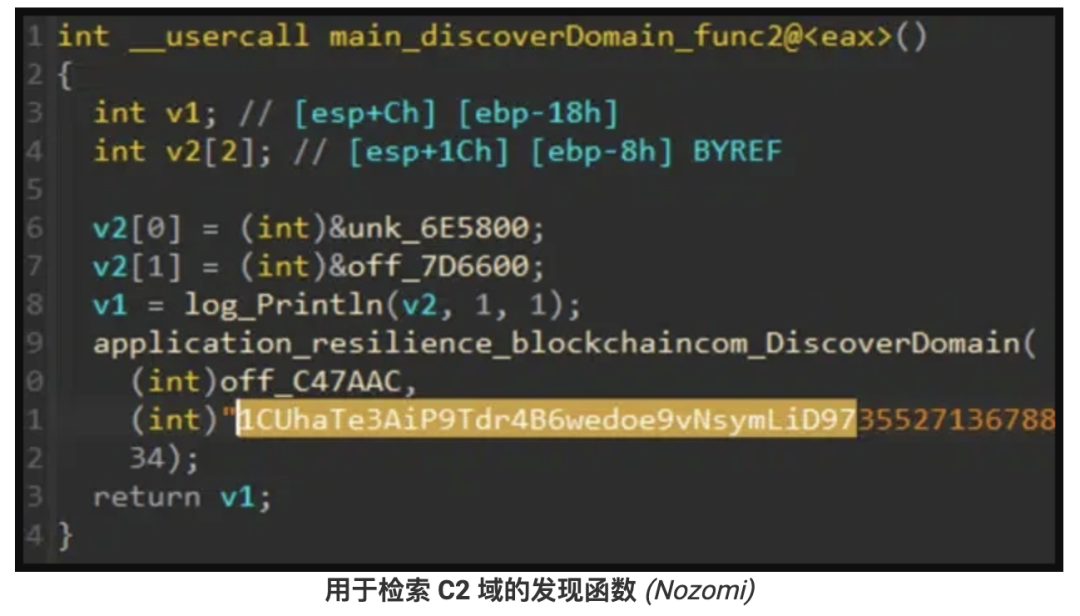

僵尸网络的客户端使用枚举比特币钱包服务器的发现功能检索 C2 服务器地址,检索他们的交易,并解析它们以找到 AES 加密地址。

Glupteba多年来一直采用这种策略,这是因为区块链交易无法被删除,所以 C2 地址删除工作对僵尸网络的影响有限。

此外,如果没有比特币私钥,执法部门就无法将有效载荷植入控制器地址,因此像 2021 年初影响 Emotet 的事件那样突然的僵尸网络接管或全球停用是不可能的。

唯一的缺点是比特币区块链是公开的,因此任何人都可以访问它并审查交易以收集信息。

Glupteba 的回归

Nozomi 报告说,Glupteba 今天继续以同样的方式使用区块链,因此其分析师扫描了整个区块链以挖掘隐藏的 C2 域。这项工作是巨大的,涉及对上传到 VirusTotal 的 1,500 个 Glupteba 样本的审查,以提取钱包地址并尝试使用与恶意软件相关的密钥来解密交易有效负载数据。

最后,Nozomi 使用被动 DNS 记录来寻找 Glupteba 域和主机,并检查恶意软件使用的最新 TLS 证书集,以发现有关其基础设施的更多信息。

Nozomi 的调查确定了四次 Glupteba 活动中使用的 15 个比特币地址,最近一次活动开始于 2022 年6月,即谷歌中断六个月后,这项活动仍在进行中。

与过去的行动相比,这次活动使用了更多的比特币地址,使僵尸网络更具弹性。

此外,自 2021 年活动以来,用作 C2 服务器的 TOR 隐藏服务的数量增长了十倍,采用了类似的冗余方法。最多产的地址有11笔交易,并与 1,197 个样本进行了通信,其最后一次活动是在 2022 年 11 月 8 日注册的。

Nozomi 还报告了最近在2022年11月22日通过被动DNS数据发现的许多 Glupteba 域注册。

从上面可以看出,Glupteba 僵尸网络已经卷土重来,迹象表明它比以前更庞大,而且可能更具弹性,设置了大量后备地址来抵御研究人员和执法部门的打击。