2023年DDoS攻击暴增170%:美国、中国和印度是重灾区

根据网络安全厂商StormWall近日发布的《2023年一季度全球DDoS攻击综合报告》,2023年一季度DDoS攻击与2022年同期相比增长了47%。

DDoS攻击呈现三大趋势

调查结果显示DDoS攻击呈现三大趋势:僵尸网络再次兴起、针对关键基础设施,以及越来越多的DDoS攻击被用于掩盖多向量攻击的“烟雾弹”。

该研究表明,攻击者越来越多地瞄准关键基础设施和服务,包括物流服务、支付处理中心和银行系统,试图影响更多的用户。平均攻击强度达到1.4Tbps的峰值,最长的攻击持续了4天。

越来越多的DDoS攻击开始使用僵尸网络,超过38%的DDoS攻击利用了感染僵尸网络的设备。此外,与上一年相比,作为多向量攻击的烟幕弹/诱饵的DDoS攻击增加了28%。

该报告还显示,更具破坏性的HTTP攻击正变得越来越容易实施。82.3%的DDoS攻击针对OSI模型的应用层(L7),11.7%针对OSI模型的传输(L4)和网络(L3)层。2.3%的攻击针对DNS,其余3.7%针对其他目标。

美国、中国和印度是重灾区

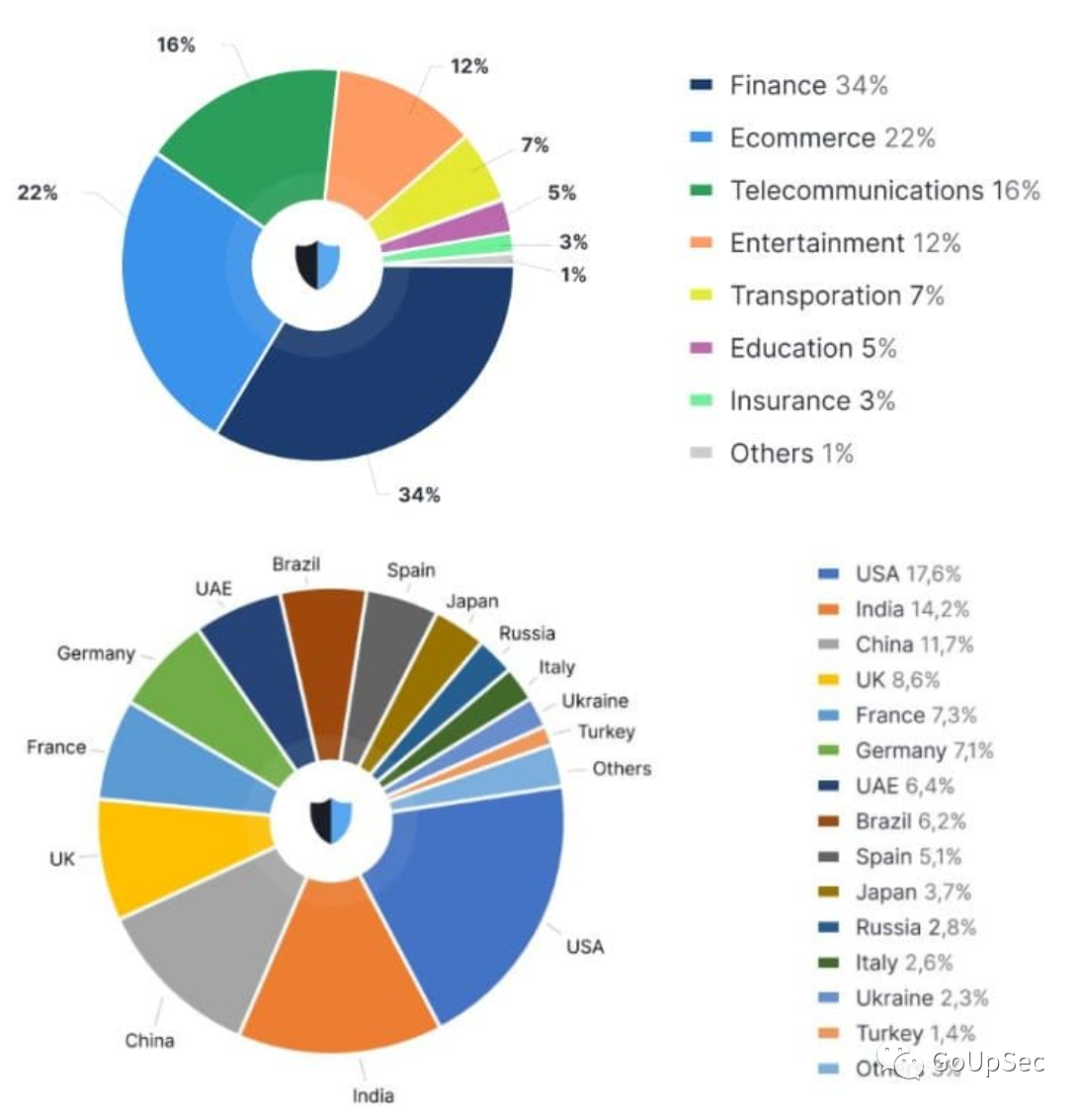

在行业分布(上图)中,金融业遭受的DDoS攻击数量最多,占总数的34%,与去年同期相比增长了68%。电子商务也是DDoS重灾区,遭受攻击数量占比22%,比去年同期增加了22%。电信仍然是热门目标,占攻击数量的51%,同比增长16%。

2023年全球DDoS攻击目标行业和国家分布

从攻击目标的地理分布来看,美国(17.6%)、印度(14.2%)和中国(11.7%)仍然是最多遭受攻击的国家。不过2023年阿拉伯联合酋长国的攻击数量显着激增,占比(6.4%)同比增长了将近一倍。另一方面,随着黑客行动主义的消退,俄罗斯和乌克兰的DDoS活动有所下降。

值得注意的是,美国、中国和印度的云安全问题也较为突出。2021年,由于配置错误导致的云服务器暴露最多的国家是美国和中国,印度排名第五。

2023年DDoS威胁全面升级

StormWall的报告显示2023年DDoS攻击威胁不断升级,攻击量,强度和持续时间也显著增长。随着威胁参与者不断调整其策略并将DDoS攻击集成到多向量攻击中,企业不仅需要解决过载服务器造成的中断问题,还需要解决数据泄露、勒索软件和其他相关威胁的问题。

根据针对客户端攻击的数据分析,StormWall预计到2023年底,DDoS攻击同比将增长170%,并强烈建议所有企业重新重视DDoS威胁防护。