一个名为 Mēris 的新僵尸网络是袭击 Yandex 的大规模 DDoS 攻击的幕后推手

俄罗斯互联网巨头 Yandex一直瞄准Runet 历史上最大的 DDoS 攻击,俄罗斯互联网旨在独立于万维网并确保该国对互联网关闭的恢复能力。

美国公司 Cloudflare 也证实了大规模 DDoS 攻击的创纪录规模,该公司专门针对此类攻击提供保护。奇怪的是,Yandex 与第三方安全公司合作为其客户提供 DDoS 保护。

攻击以前所未有的每秒 2180 万个请求的速度达到顶峰。

提供 DDoS 保护的 Yandex 合作伙伴 Qrator Labs 的首席执行官 Alexander Lyamin 透露,DDoS 攻击是由一个新的 DDoS 僵尸网络发起的,跟踪为 Mēris(拉脱维亚语中的“瘟疫”一词)。

根据 Yandex 和Qrator Labs进行的联合调查 ,Mēris 僵尸网络由大约 200,000 多个设备组成。

“我们在这里看到了一个相当强大的攻击力量——成千上万的主机设备,而且还在不断增长。另外,Qrator Labs 通过多次攻击看到了 30 000 台主机设备的实际数量,Yandex 收集了大约 56 000 台攻击主机的数据。” 规定的职位由Qrator实验室出版。然而,我们假设这个数字更高——可能超过 20 万台设备,因为轮换和缺乏立即显示“全力”攻击的意愿。此外,所有这些都是功能强大的设备,而不是连接到 WiFi 的典型物联网闪光灯——这里我们说的是僵尸网络,其中最有可能是通过以太网连接的设备——主要是网络设备。”

据专家介绍,Mēris 僵尸网络由需要以太网连接的高性能设备组成。

针对 Yandex 的攻击与被 Cloudflare 阻止的攻击之间的相似性导致专家相信两者都是由 Mēris 僵尸网络提供支持的。9 月 5 日针对 Yandex 的 DDoS 攻击达到了 2180 万 RPS 的峰值。

对攻击来源的分析表明,它们是具有开放端口 2000 和 5678(2000“带宽测试服务器”和端口 5678“Mikrotik 邻居发现协议”)的设备,这表明 Mikrotik 系统参与其中。

“尽管 Mikrotik 在端口 5678 上使用 UDP 作为其标准服务,但在受感染的设备上检测到一个开放的 TCP 端口。这种伪装可能是设备被其所有者没有注意到的原因之一。基于这一情报,我们决定在 Qrator.Radar 的帮助下探测 TCP 端口 5678。” 继续帖子。

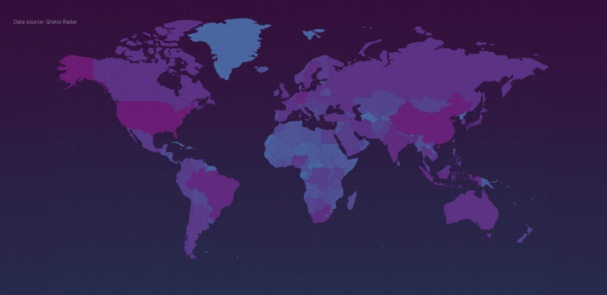

研究人员发现互联网上有 328 723 台活动主机在端口 5678 上回复 TCP 探测,但是,Linksys 设备也在同一帖子上使用 TCP 服务。

Mēris 僵尸网络在受影响的设备上使用 Socks4 代理(未经证实,尽管 Mikrotik 设备使用了socks4 )并使用HTTP 流水线 (http/1.1) 技术进行 DDoS 攻击。

“黑名单仍然是一回事。由于这些攻击不是欺骗性的,因此每个受害者都可以看到攻击源的原样。阻止它一段时间应该足以阻止攻击并且不会打扰可能的最终用户。” 文章结束。“当然,目前尚不清楚 Mēris 僵尸网络的 C2C 所有者将来会如何行动——他们可能会利用受感染的设备,使其 100% 的容量(带宽和处理器方面)掌握在他们手中。在这种情况下,除了在第一个请求之后阻塞每个连续请求,阻止响应流水线请求之外,别无他法。”