微软在 8 月底应对了每秒2.4 Tbps的大规模DDoS 攻击

微软宣布其 Azure 云服务在 8 月底应对了每秒 2.4 TB (Tbps) 的 DDoS 攻击,这是迄今为止记录的最大 DDoS 攻击。这次攻击针对的是欧洲的 Azure 客户,但微软没有透露受害者的姓名。这是在 2020 年 8 月专家观察到 1 Tbps 攻击之前袭击 Azure 客户的最大 DDoS 攻击。

据微软专家称,此次攻击是通过一个由大约 70,000 台设备组成的僵尸网络发起的。大多数受感染的设备位于亚太地区,例如马来西亚、越南、台湾、日本和中国,以及美国。

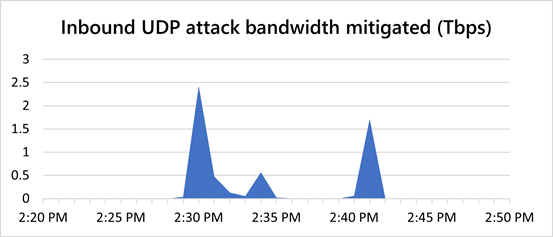

“在 8 月的最后一周,我们观察到针对欧洲 Azure 客户的 2.4 Tbps DDoS 攻击。这 比2020 年的 1 Tbps 攻击 高140 %,也比 之前在 Azure 上检测到的任何网络容量事件都高。” 阅读Microsoft 发布的帖子。“攻击向量是 UDP 反射,持续时间超过 10 分钟,爆发时间非常短,每次爆发都在几秒钟内上升到 TB 级。我们总共监测了三个主要峰值,第一个峰值为 2.4 Tbps,第二个峰值为 0.55 Tbps,第三个峰值为 1.7 Tbps。”

专家报告说,攻击向量是 UDP 反射,持续时间超过 10 分钟,爆发时间非常短,微软观察到三个主要峰值,分别为 2.4 Tbps、0.55 Tbps 和 1.7 Tbps。

好消息是微软成功缓解了攻击。

同一时期,俄罗斯互联网巨头 Yandex 又遭受了另一次大规模 DDoS 攻击,这是 Runet 历史上最大的一次,俄罗斯互联网旨在独立于万维网并确保该国对互联网关闭的恢复能力. 美国公司 Cloudflare 也证实了大规模 DDoS 攻击的创纪录规模,该公司专门针对此类攻击提供保护。奇怪的是,Yandex 与第三方安全公司合作为其客户提供 DDoS 保护。

攻击以前所未有的每秒 2180 万个请求的速度达到顶峰。

提供 DDoS 保护的 Yandex 合作伙伴 Qrator Labs 的首席执行官 Alexander Lyamin 透露,DDoS 攻击是由一个新的 DDoS 僵尸网络发起的,跟踪为Mēris(拉脱维亚语中的“瘟疫”一词)。

根据 Yandex 和Qrator Labs进行的联合调查 ,Mēris 僵尸网络由大约 200,000 多个设备组成。

微软专家没有提供有关参与攻击的僵尸网络名称的信息,目前尚不清楚 azure 客户是否受到了 Meris 僵尸网络的攻击。